事件现象、原因及关键字

事件现象:某进程占用大量CPU与内存

事件原因:服务器被设置启动程序,启动程序systems.bat从远程服务器下载可执行文件并执行,进行挖矿行为,导致CPU与内存占用率过高

关键字:挖矿、CPU与内存使用率过高

处理过程描述

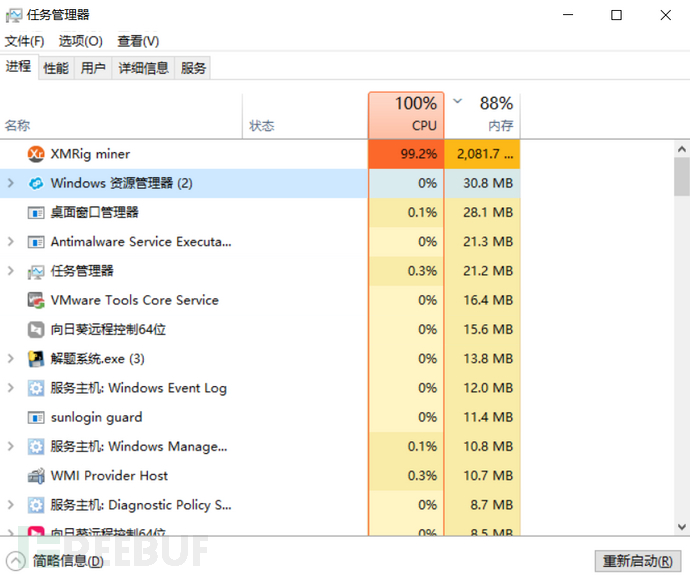

首先在任务管理器中查看进程执行过程,发现有一个XMRig miner进程占用相当大的CPU和内存,如下图1所示:

图1查看进程

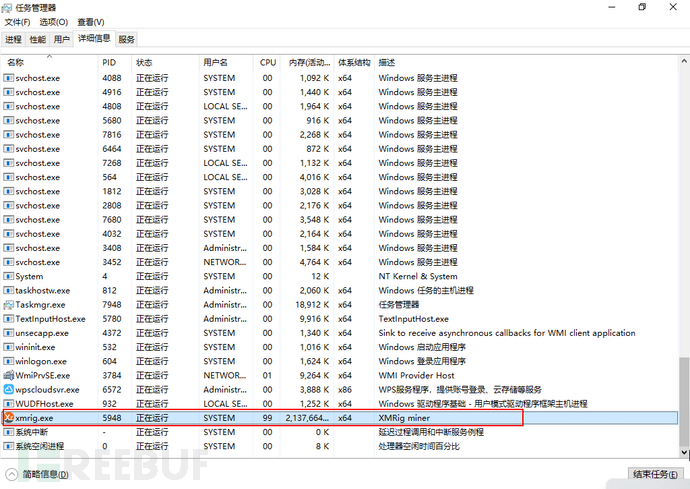

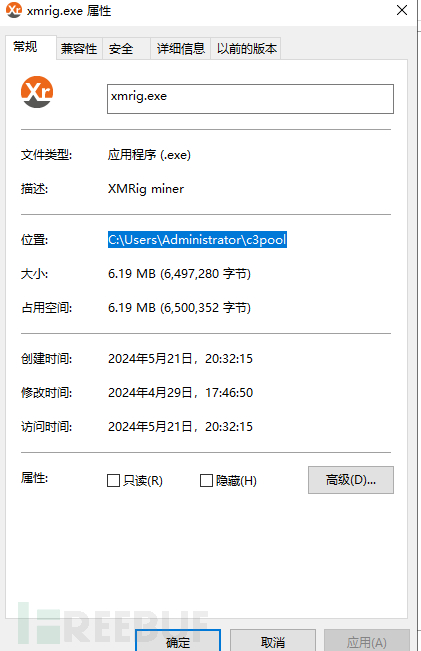

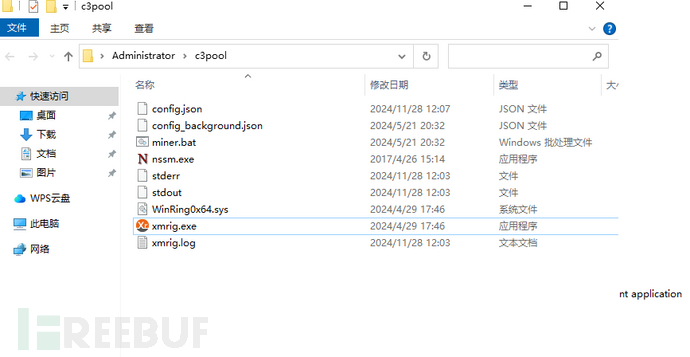

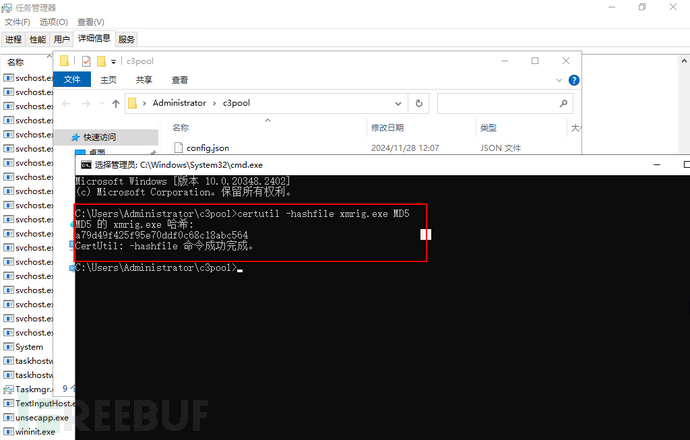

转到详细页并右键查看属性,发现其路径为C:\Users\Administrator\c3pool,打开对应文件夹发现挖矿程序xmrig.exe:

图2 详细信息

图3 文件位置

图4 文件位置

使用certutil -hashfile xmrig.exe MD5命令获取挖矿程序的md5值为a79d49f425f95e70ddf0c68c18abc564:

图5 获取挖矿程序md5值

将md5值放到某云沙箱中中检测发现其为恶意程序:

图6 将md5值放入云沙箱进行检测

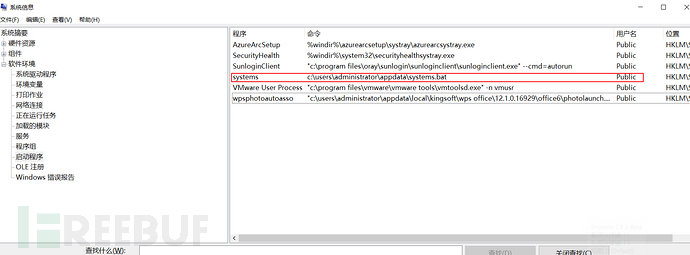

在运行处输入msinfo32打开系统信息,查看软件环境中的启动程序,发现有一个不正常的systems启动程序,其执行的命令是c:\users\administrator\appdata\systems.bat,通过注册表写入Run中的,这大概率是后门程序:

图7 启动程序

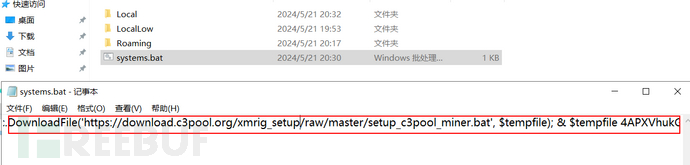

打开对应文件,发现的确是后门,会到指定网站下载后门程序:

图8 后门程序

图8 后门程序

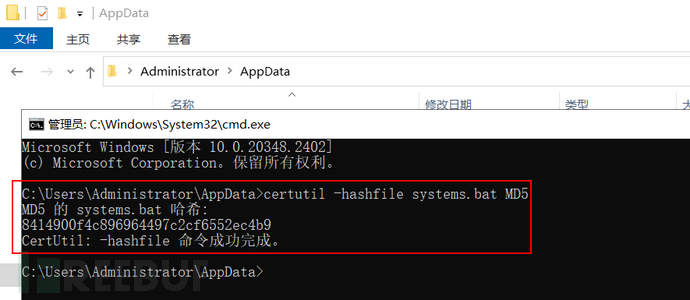

使用certutil -hashfile systems.bat MD5获取其MD5值为8414900f4c896964497c2cf6552ec4b9:

图9 后门程序MD5值

图9 后门程序MD5值

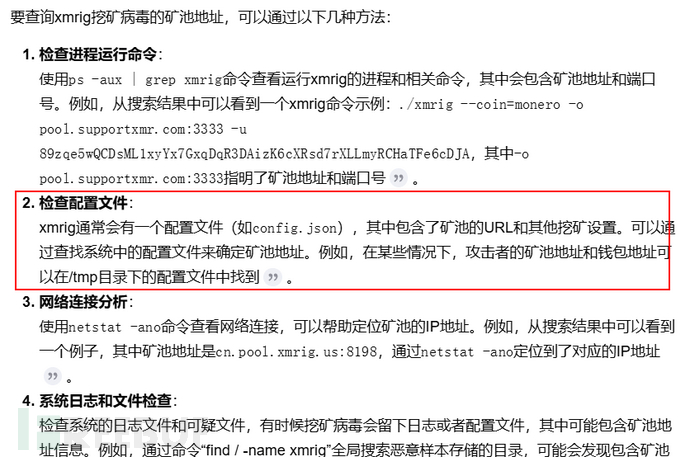

查询资料得知xmrig挖矿病毒的矿池地址和钱包地址可以通过其配置文件config.json里面获取矿池地址url和钱包地址user(其实刚刚的后门程序中就有),获取到矿池域名为:auto.c3pool.org,钱包地址为:4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y:

图10 寻找矿池地址和钱包地址

图10 寻找矿池地址和钱包地址

图11 config.json中矿池地址和钱包地址

图11 config.json中矿池地址和钱包地址

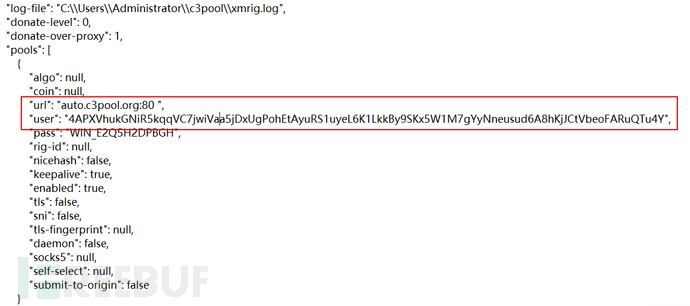

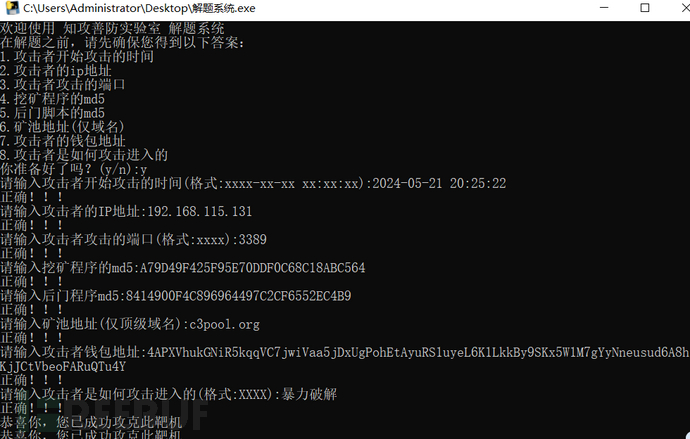

对日志信息进行分析,在运行窗口输入eventvwr.msc查看日志信息,打开安全日志,过滤事件ID为4625的事件,发现有多条登录失败信息,其中IP为 192.168.115.131的主机在2024/5/21 20:25:22有多次登录失败记录,很明显是3389远程连接暴力破解尝试,如图12:

图12 查询登录失败事件

图12 查询登录失败事件

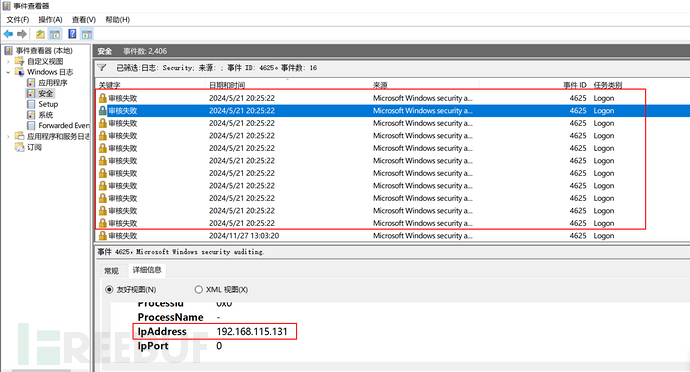

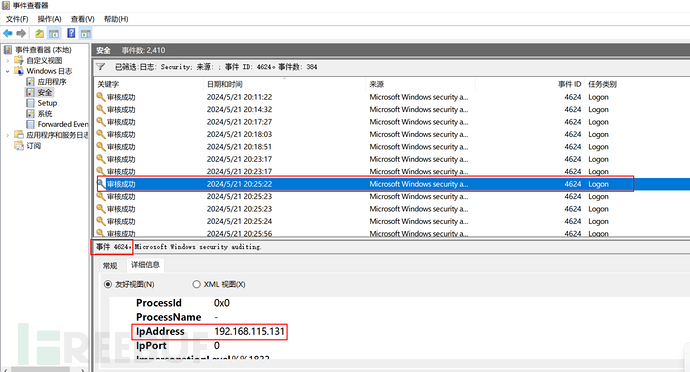

再次过滤事件ID为4624的事件,发现在2024/5/21 20:25:22有IP为192.168.115.131登录成功的记录,所以对方IP为192.168.115.131,时间为2024/5/21 20:25:22,通过3389远程连接入侵了该主机:

图13 查询登录成功事件

图13 查询登录成功事件

图14 输入获取的信息

图14 输入获取的信息

结论及建议

结论:通过上述分析可知,此次攻击事件为服务器被人植入了挖矿程序,并且留下了后门程序,对方IP为192.168.115.131,攻击的端口为3389,通过暴力破解的方式登录受害主机

建议:修改administrator口令,确保口令强度、结束挖矿进程及服务并删除挖矿程序以及后门程序和注册表相关内容

我是凯哥,我们下一篇文章再见!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)