0x1 前言

今天也就是15号,出了某电力大学的漏洞证书(一大群人都在疯狂挖掘漏洞中,我也不例外),这不得去挖一波漏洞(早起的鸟儿有虫吃)。

0x2 漏洞挖掘

这里这个系统需要我们登录验证,所以需要使用身份证、学号、手机号进行校验。

所以我们下面就是需要去找信息。

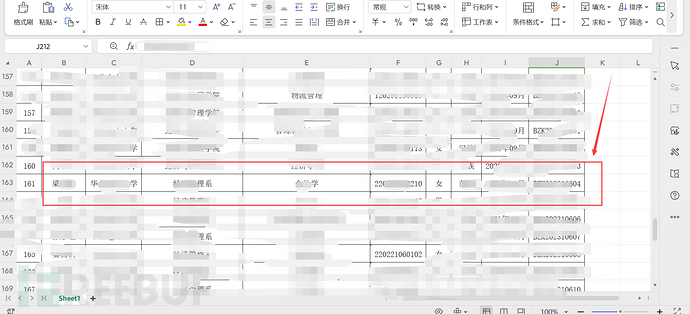

身份证信息是先通过网上奖学金获得,然后获取到的姓名、学号

最后通过抖音和小红书还有QQ,进行查找,最后得到的身份证、手机号信息

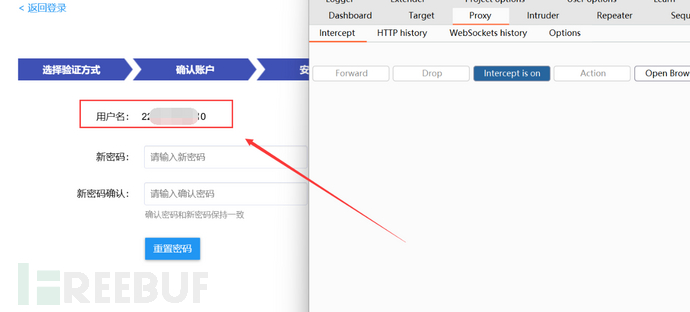

这里使用默认的六位数身份证初始密码登录不进去,直接点击忘记密码

然后下面输入对应的信息,要是输入正确,那么就会出现下面的短信验证界面

点击下一步,出现这个说明我们的信息试正确的

后面就是一个逻辑字符绕过了(这个站点刚挖的,不写太详细了,怕没修复),然后数据包修改返回包如下

{

"data": {},

"success": true,

"code": 0,

"message": "success"

}

后面然后我们就可以成功修改这个学生的账号密码了

0x3 总结

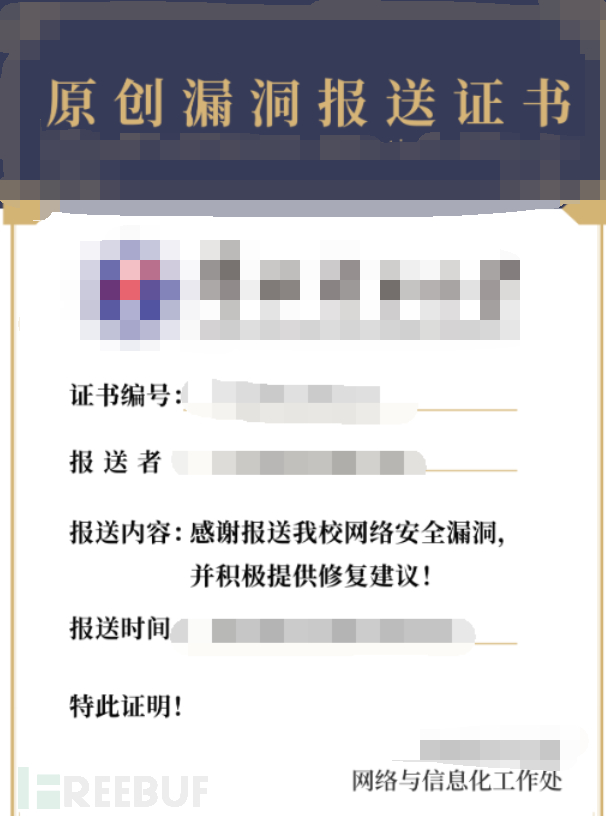

这个新出的证书站点的漏洞挖掘就到这里,希望师傅们也可以挖到属于自己的一个edu证书站点漏洞。希望这篇文章对师傅们有帮助!

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)