关于VECTR

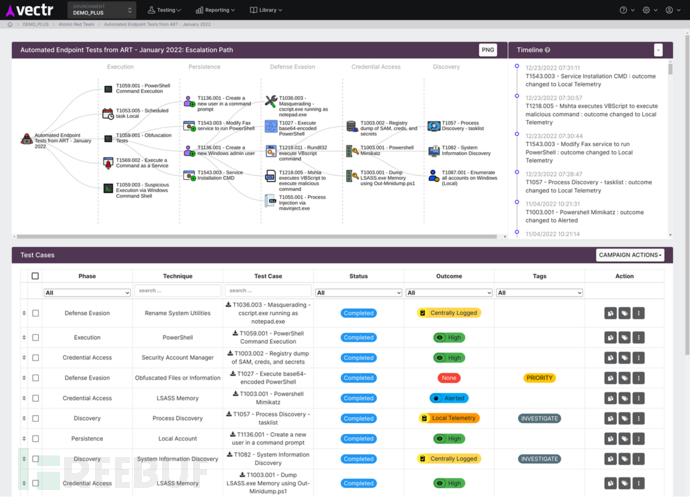

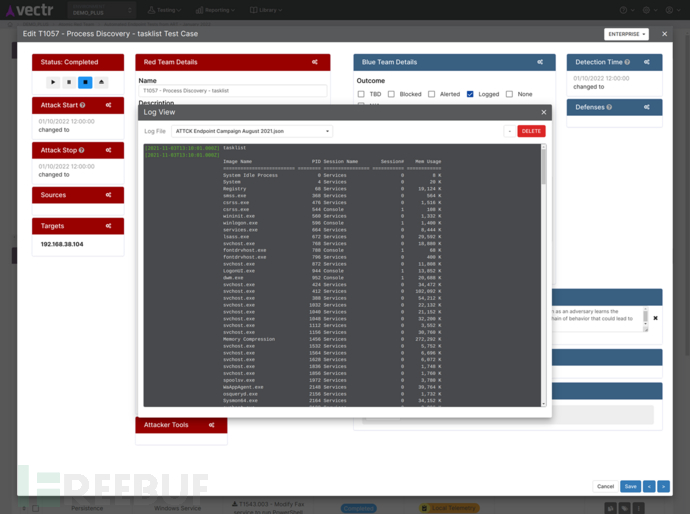

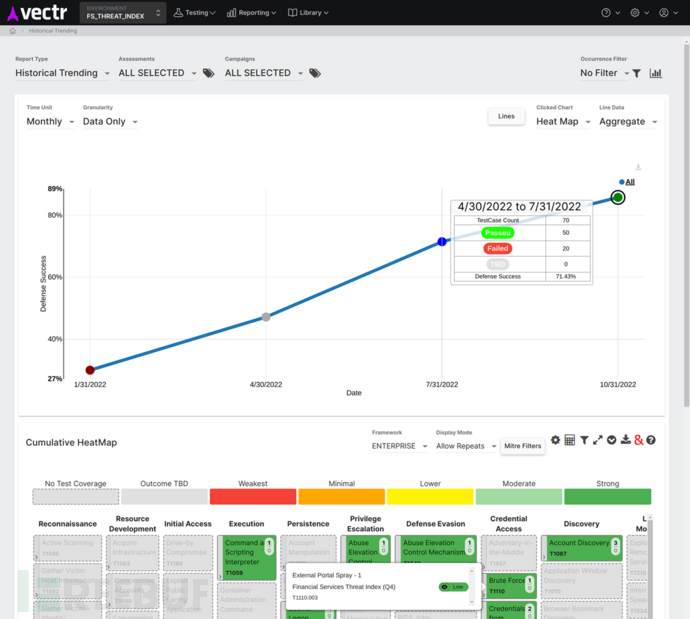

VECTR是一款红蓝队测试活动跟踪与分析评估工具,该工具可以帮助我们跟踪红蓝队测试活动,以衡量不同攻击场景中的检测和预防能力。

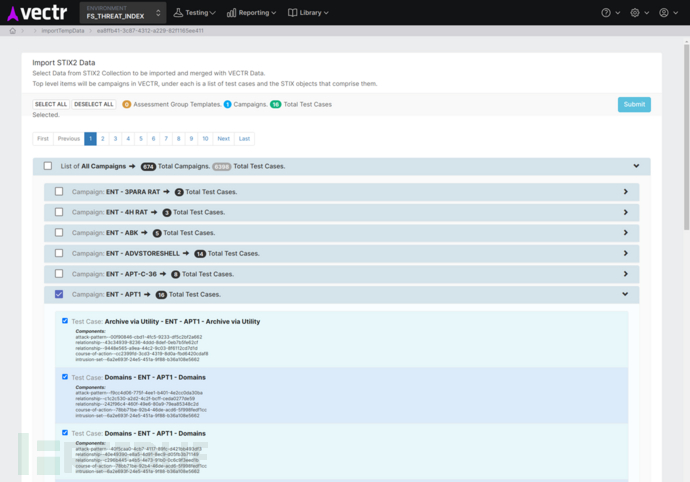

VECTR 提供创建评估组的能力,评估组由一系列活动和支持测试用例组成,以模拟对手威胁。活动范围可以很广,涵盖整个威胁链的活动,从最初的入侵到特权升级和横向移动等等,也可以缩小范围,专注于特定的检测层、工具和基础设施。VECTR 旨在促进攻防之间的完全透明,鼓励团队成员之间的培训,并提高整个环境中的检测和预防成功率。

VECTR 还可用于复制与特定团体和恶意软件活动相关的分步 TTP,但其主要目的是复制过去、现在和未来跨越多个威胁行为者团体和恶意软件活动的攻击者行为。VECTR 旨在随着时间的推移与有针对性的活动、迭代和对红队技能和蓝队检测能力的可衡量增强一起使用。VECTR 的最终目标是使网络能够抵御除最复杂的对手和内部攻击之外的所有攻击。

工具要求

Ubuntu LTS(22.04+)

Chrome或FireFox

工具安装

依赖项安装

更新 apt 包索引并安装包以允许 apt 通过 HTTPS 使用存储库:

sudo apt-get update sudo apt-get install ca-certificates curl

添加Docker的官方GPG密钥:

sudo install -m 0755 -d /etc/apt/keyrings sudo curl -fsSL https://download.docker.com/linux/ubuntu/gpg -o /etc/apt/keyrings/docker.asc sudo chmod a+r /etc/apt/keyrings/docker.asc

使用以下命令设置存储库:

echo \ "deb [arch=$(dpkg --print-architecture) signed-by=/etc/apt/keyrings/docker.asc] https://download.docker.com/linux/ubuntu \ $(. /etc/os-release && echo "$VERSION_CODENAME") stable" | \ sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

更新 apt 包索引:

sudo apt-get update

安装 Docker Engine、containerd 和 Docker Compose:

sudo apt-get install docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-plugin

工具使用

选择安装路径

首先确定启动 docker-compose 的安装路径,推荐下列路径:

/opt/vectr

下载 VECTR Runtime

在终端中运行以下命令:

mkdir -p /opt/vectr cd /opt/vectr wget https://github.com/SecurityRiskAdvisors/VECTR/releases/download/ce-9.5.2/sra-vectr-runtime-9.5.2-ce.zip unzip sra-vectr-runtime-9.5.2-ce.zip

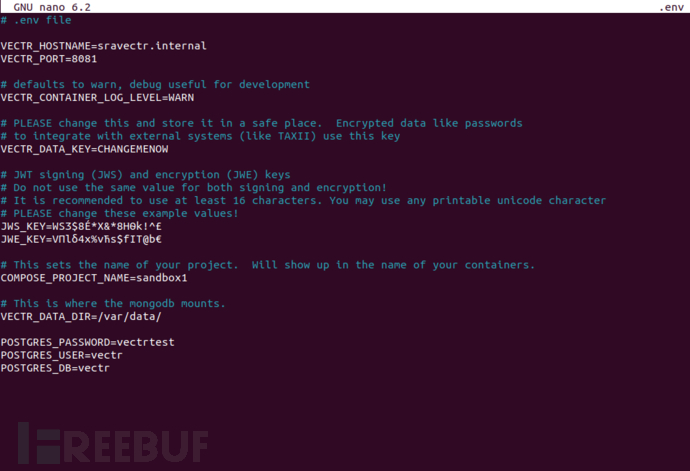

配置.env文件

使用您选择的文本编辑器编辑该.env文件:

nano .env

启动Docker容器

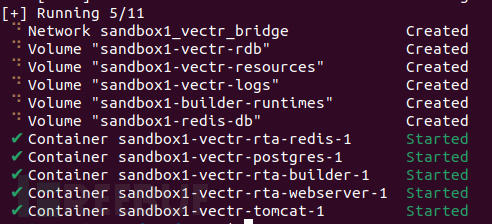

运行 docker compose 命令来启动容器。

sudo docker compose up -d

这将需要几分钟,因为 Docker 需要下载镜像然后构建容器。成功之后的输出如下所示:

工具运行

请注意,在使用之前请在.env文件中设置对应的URL,必须根据环境设置主机名以确保URL可访问,端口默认为8081:

https://VECTR_HOSTNAME:VECTR_PORTVECTR_HOSTNAMEVECTR_PORT

然后使用默认凭证登录即可:

用户名:admin

密码:11_ThisIsTheFirstPassword_11

首次登录后,请在用户配置文件菜单中更改密码。

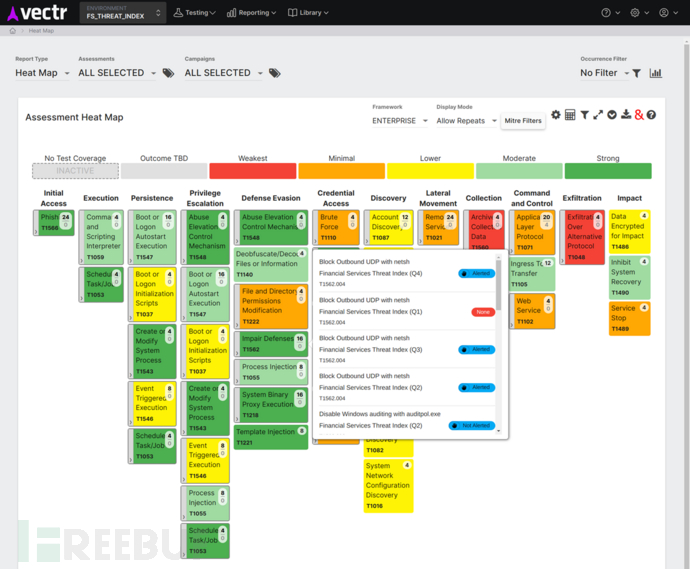

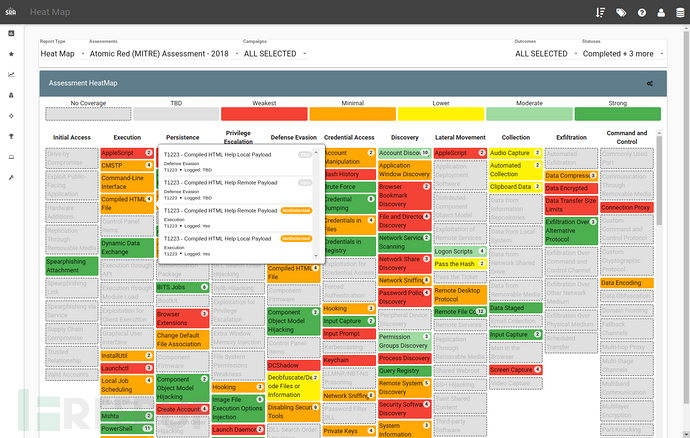

工具运行截图

工具运行演示

演示视频:【点我观看】

许可证协议

本项目的开发与发布遵循EULA开源许可协议。

项目地址

VECTR:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)