Clickjacking(UI redressing)

在本节中,我们将解释什么是Clickjacking,描述常见的Clickjacking攻击示例,并讨论如何防范这些攻击。

什么是Clickjacking?

Clickjacking是一种基于界面的攻击,通过点击诱饵网站上的其他内容,诱骗用户点击隐藏网站上的可操作内容。比如访问一个诱饵网站(可能是电子邮件中提供的链接)并点击一个按钮以赢取奖品。在不知情的情况下,他们被攻击者欺骗,按下了另一个隐藏按钮,结果在另一个网站上支付了账户费用。这就是Clickjacking攻击的一个例子。这种技术依赖于在 iframe 中加入一个不可见的、可操作的网页(或多个网页),其中包含一个按钮或隐藏链接。iframe 重叠在用户预期的诱饵网页内容之上。这种攻击与 CSRF 攻击的不同之处在于, CSRF攻击依赖于在用户不知情或未输入的情况下伪造整个请求,而 CSRF攻击则要求用户执行按钮点击等操作。

针对 CSRF 攻击的防护通常是通过使用 CSRF 标记来实现的:一种会话专用的一次性数字或 nonce。CSRF 令牌不会减轻Clickjacking攻击,因为目标会话是从真实网站加载内容建立的,所有请求都是在域内发生的。CSRF 标记被放入请求中,并作为正常会话的一部分传递给服务器。与正常用户会话不同的是,该过程发生在隐藏的 iframe 中。

如何构建基本的Clickjacking攻击

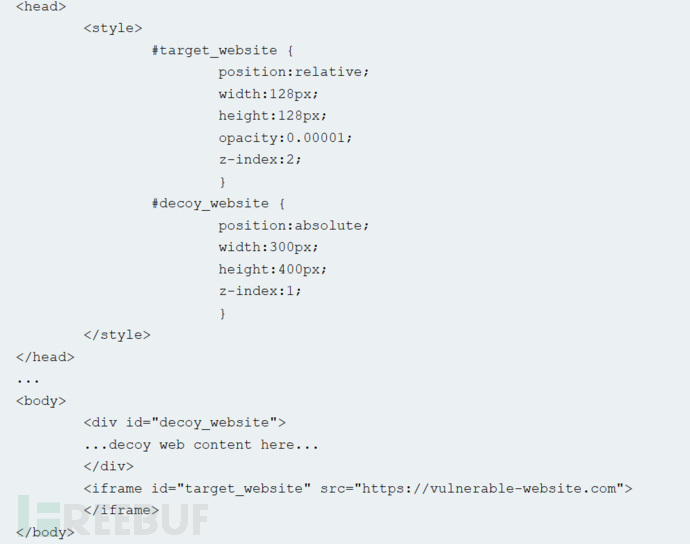

Clickjacking攻击使用 CSS 创建和操纵图层。攻击者将目标网站作为 iframe 层覆盖在诱饵网站上。使用样式标签和参数的示例如下:

使用适当的宽度和高度位置值,在浏览器中定位目标网站 iframe,使目标操作与诱饵网站精确重叠。使用绝对和相对位置值可确保目标网站与诱饵网站精确重叠,而不受屏幕尺寸、浏览器类型和平台的影响。z-index 决定 iframe 和网站层的堆叠顺序。不透明度值定义为 0.0(或接近 0.0),以便 iframe 内容对用户透明。浏览器Clickjacking保护可能会应用基于阈值的 iframe 透明度检测(例如,Chrome 浏览器 76 版包含此行为,但 Firefox 浏览器不包含)。攻击者选择不透明度值,以便在不触发保护行为的情况下实现所需的效果。

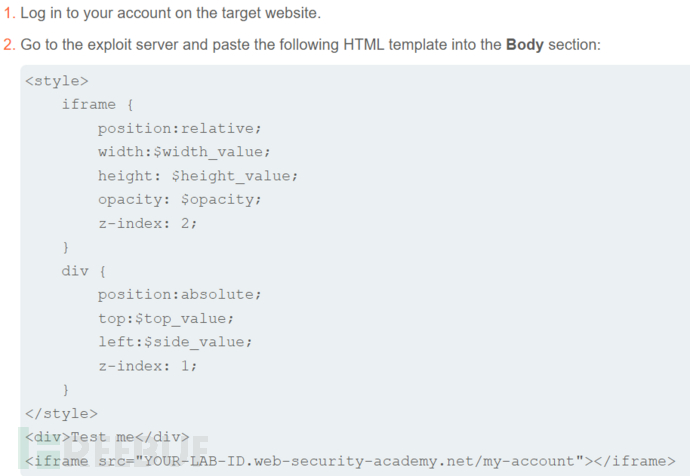

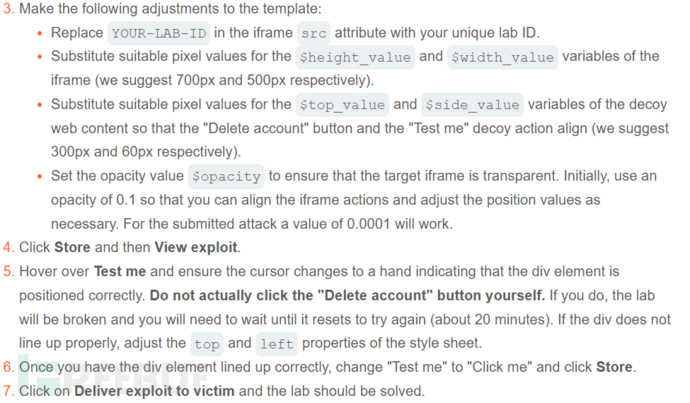

使用 CSRF 标记保护的基本Clickjacking功能-靶场

靶场地址:https://portswigger.net/web-security/Clickjacking/lab-basic-csrf-protected

Clickbandit

虽然您可以如上所述手动创建Clickjacking概念验证,但在实际操作中可能相当繁琐和耗时。当您在野外测试Clickjacking时,我们建议您使用 Burp 的 Clickbandit 工具。该工具可让您使用浏览器在框架页面上执行所需的操作,然后创建一个包含合适的Clickjacking覆盖层的 HTML 文件。您无需编写任何 HTML 或 CSS 代码,就能在几秒钟内生成交互式概念验证。

利用预填表单输入进行Clickjacking

一些需要填写和提交表单的网站允许在提交表单前使用 GET 参数预填充表单输入内容。其他网站可能要求在提交表单前输入文本。由于 GET 值是 URL 的一部分,因此可以修改目标

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)