很多网站会对 XSS 漏洞进行非常严格的防护措施,但稍微细心一些,漏洞就在身边

XSS 有点难以发现,但是我仍然依赖 Chrome 开发人员工具。

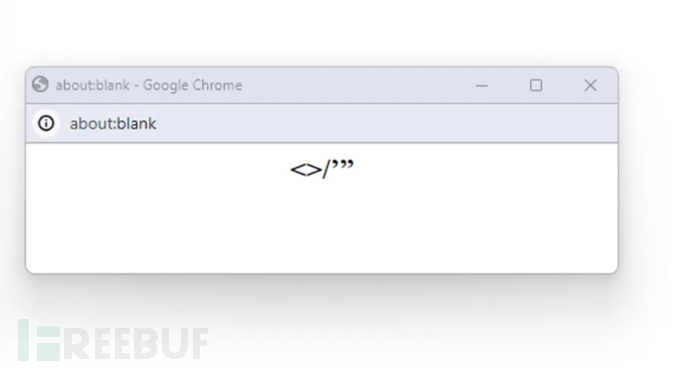

至于其他任何错误,您主要必须依靠自己的逻辑,因为您将遇到许多可能被利用的不同网站。我的建议或我处理这个问题的方式是将此<>/'”<img>粘贴到输入字段或我想要测试的某个地方,以查看网站如何响应。

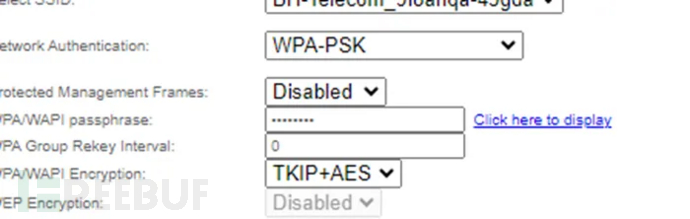

因此我将尝试将其输入到路由器的密码字段中。

“点击此处显示”按钮负责显示当前输入的密码。

现在让我粘贴我通常在这个输入字段中所做的事情。

粘贴后,我将单击按钮显示密码并监视发生的情况。

它打开一个新窗口,并在其中显示密码。但是我输入了这个<>/'”<img>,我发现<img>不见了。我将在此窗口上打开开发人员工具以查看发生了什么。

它打开一个新窗口,并在其中显示密码。但是我输入了这个<>/'”<img>,我发现<img>不见了。我将在此窗口上打开开发人员工具以查看发生了什么。

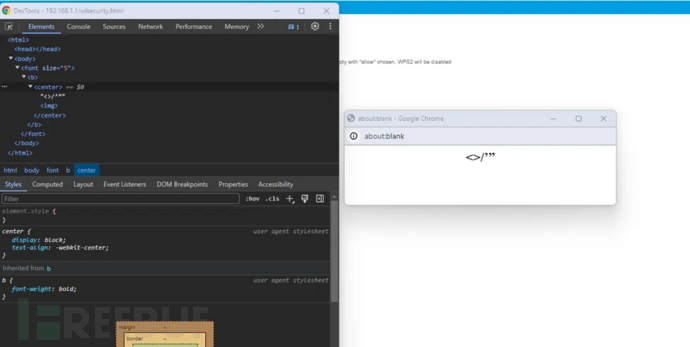

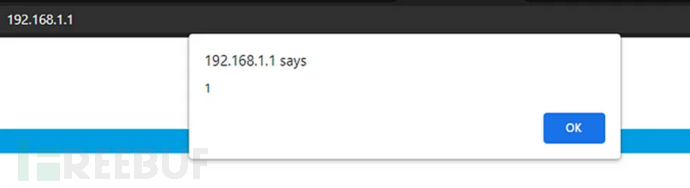

正如您在元素选项卡中看到的,<img>元素被解析为 HTML。现在我将尝试我的漏洞利用:<img src=x onerror=alert(1)>

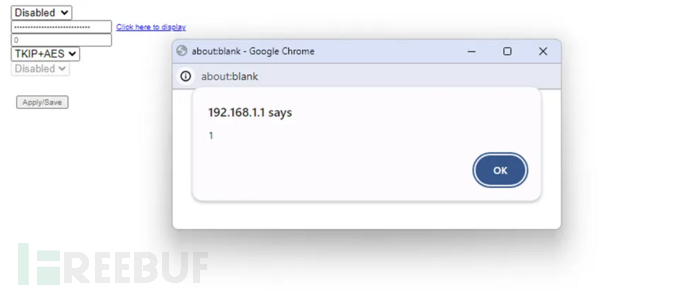

一旦我将其粘贴到密码字段中,我就会再次按下按钮,然后会发生以下情况:

就这样,该路由器的 Web 界面上出现了反射型 XSS。

然而事情并不总是这么容易,有时你需要发挥创造力。

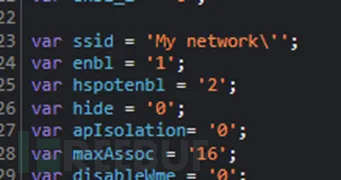

正如您在下图中看到的,路由器的网络界面正在对此符号进行编码,因此它可以防止攻击者通过将 wifi 名称设置为恶意名称来在 192.168.1.1 上执行代码。

但是即使这个符号 ' 被编码了,<> 这些却没有。

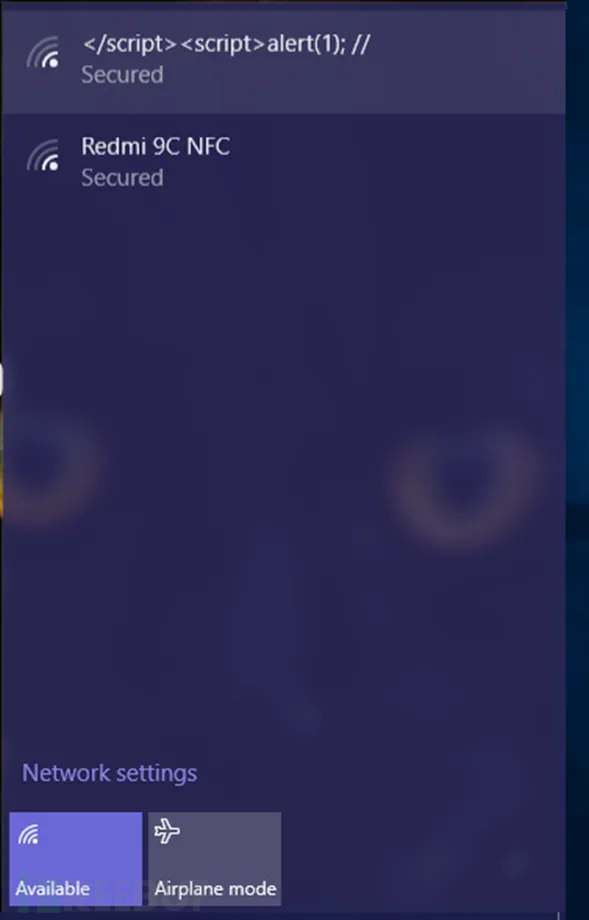

所以我把wifi的名字改成了:</script><script>alert(1);//

在我连接到网络并访问路由器的网络界面后,我看到了以下内容:

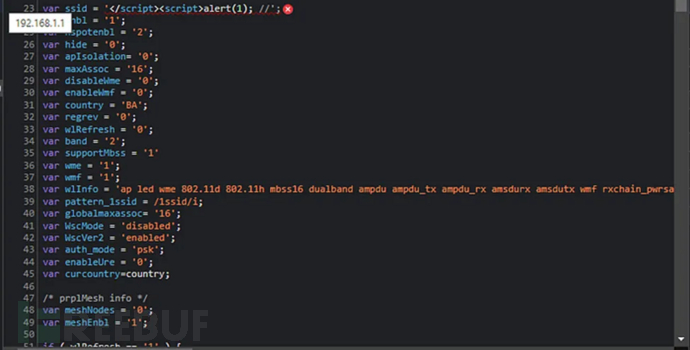

在我连接到网络并访问路由器的网络界面后,我看到了以下内容: 为了实际了解发生了什么,以下是该页面的源代码:

为了实际了解发生了什么,以下是该页面的源代码: 我的漏洞利用关闭了现有的脚本标签,并用我的攻击有效载荷打开了一个新标签。

我的漏洞利用关闭了现有的脚本标签,并用我的攻击有效载荷打开了一个新标签。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)