一名威胁行为者针对低技能的黑客(俗称“脚本小子”)发起攻击,使用一款假的恶意软件生成器,秘密感染他们的设备,植入后门以窃取数据并控制计算机。

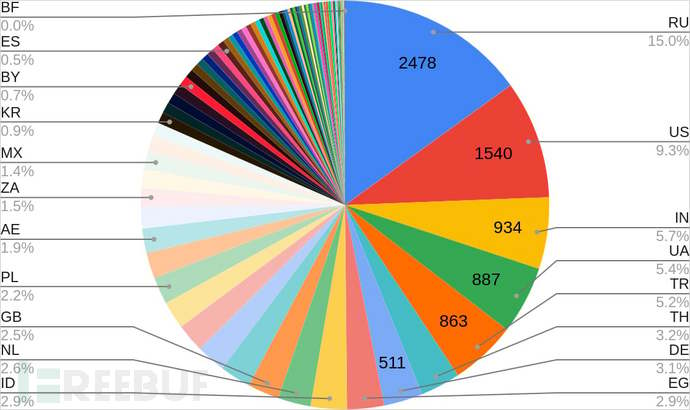

CloudSEK的安全研究人员报告称,该恶意软件在全球范围内感染了18,459台设备,其中大部分位于俄罗斯、美国、印度、乌克兰和土耳其。

CloudSEK的报告指出:“一个特洛伊化的XWorm RAT生成器被武器化并传播开来。它专门针对那些刚接触网络安全的脚本小子,这些人会直接下载并使用各种教程中提到的工具,这表明‘盗亦有道’并不存在。”

CloudSEK发现,该恶意软件包含一个“终止开关”,用于从许多受感染的设备中卸载恶意软件。但由于实际操作的限制,部分设备仍然处于被感染状态。

受感染设备的位置 来源:CloudSEK

受感染设备的位置 来源:CloudSEK

假RAT生成器植入恶意软件

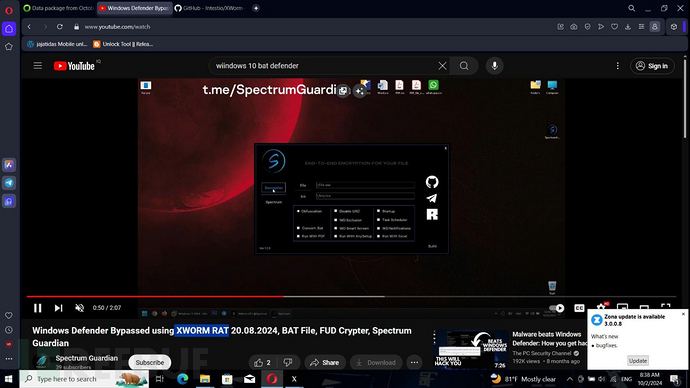

研究人员表示,他们最近发现了一个特洛伊化的XWorm RAT生成器,通过GitHub仓库、文件托管平台、Telegram频道、YouTube视频和网站等多种渠道传播。

这些渠道宣传该RAT生成器,声称其他威胁行为者可以免费使用该恶意软件。然而,它并非真正的XWorm RAT生成器,而是感染了威胁行为者的设备。

一旦设备被感染,XWorm恶意软件会检查Windows注册表,判断是否在虚拟化环境中运行。如果确认是虚拟环境,恶意软件将停止运行。如果主机符合感染条件,恶意软件会对注册表进行必要的修改,以确保在系统重启后仍能持续运行。

每个受感染的系统都会通过硬编码的Telegram机器人ID和令牌注册到一个基于Telegram的命令与控制(C2)服务器。恶意软件还会自动窃取Discord令牌、系统信息和位置数据(通过IP地址),并将其发送到C2服务器,然后等待操作员的指令。

在总共支持的56条命令中,以下几条尤为危险:

- /machine_id*browsers – 窃取浏览器中保存的密码、Cookie和自动填充数据

- /machine_id*keylogger – 记录受害者在计算机上输入的所有内容

- /machine_id*desktop – 捕获受害者的当前屏幕

- /machine_idencrypt – 使用提供的密码加密系统上的所有文件

- /machine_idprocesskill – 终止特定运行进程,包括安全软件

- /machine_idupload – 从受感染的系统中窃取特定文件

- /machine_id*uninstall – 从设备中远程卸载恶意软件

CloudSEK发现,恶意软件操作员从大约11%的受感染设备中窃取了数据,主要是截取受感染设备的屏幕截图(如下所示)并窃取浏览器数据。

黑客桌面截图 来源:CloudSEK

黑客桌面截图 来源:CloudSEK

利用终止开关破坏僵尸网络

CloudSEK的研究人员通过使用硬编码的API令牌和内置的“终止开关”,从受感染的设备中卸载恶意软件,从而破坏了僵尸网络。

为此,他们向所有监听客户端发送了批量卸载命令,遍历了之前从Telegram日志中提取的所有已知设备ID。他们还假设设备ID为简单的数字模式,尝试暴力破解1到9999之间的ID。

发送卸载命令 来源:CloudSEK

发送卸载命令 来源:CloudSEK

尽管这一操作成功从许多受感染的设备中移除了恶意软件,但在命令发出时未在线的设备仍然处于被感染状态。此外,Telegram对消息发送速率有限制,因此部分卸载命令可能在传输过程中丢失。

黑客攻击黑客的场景在现实中并不罕见。CloudSEK的研究结果提醒我们,永远不要信任未签名的软件,尤其是那些由其他网络犯罪分子分发的软件,并且只能在测试/分析环境中安装恶意软件生成器。

参考来源:

Hacker infects 18,000 "script kiddies" with fake malware builder

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)