关于MemProcFS-Analyzer

MemProcFS-Analyzer是一款专门用于DFIR的Windows内存转储自动取证分析工具,该工具本质上是一个PowerShell脚本,可以帮助广大研究人员简化 MemProcFS 的使用并优化内存分析工作流程。

功能介绍

1、快速简便的内存分析;

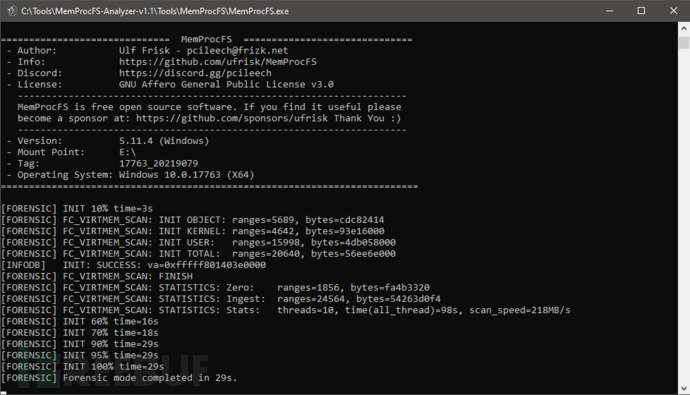

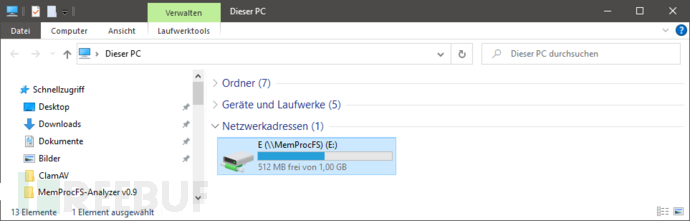

2、可以像磁盘映像一样挂载内存快照(原始物理内存转储或 Microsoft Crash Dump)并处理 Windows 上的内存压缩功能;

3、页面文件支持;

4、操作系统指纹识别;

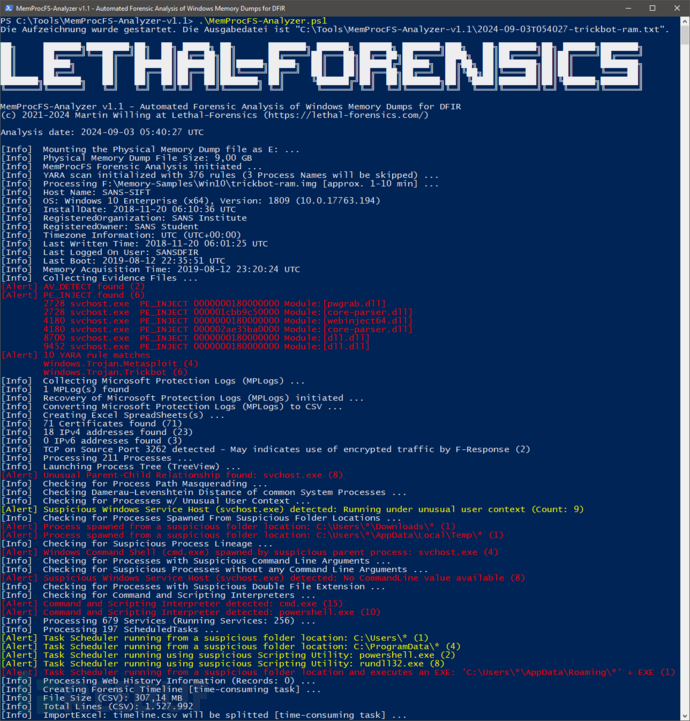

5、使用自定义 YARA 规则进行扫描(包括Chronicle和Elastic Security等制定的 391 条规则);

6、使用 ClamAV 进行 Windows 的多线程扫描;

7、收集 ClamAV 检测到的受感染文件以供进一步分析(密码:infected);

8、收集 MemProcFS PE_INJECT 检测到的注入模块以供进一步分析(密码:infected);

9、支持提取 IPv4/IPv6;

10、使用IPinfo CLI进行 IP2ASN 映射和 GeoIP;

11、检查可疑端口号;

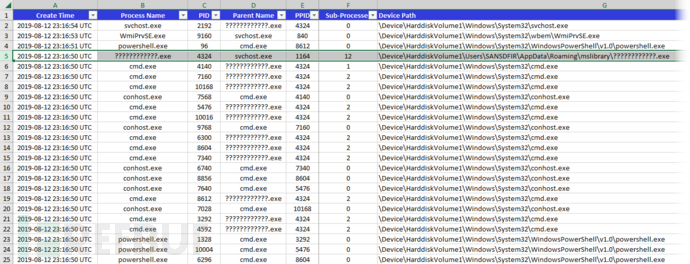

12、流程树(TreeView)包括完整的流程调用链;

13、检查进程是否存在异常父子关系以及实例数量;

14、检查进程中是否存在异常用户上下文;

15、检查进程路径伪装和进程名称伪装;

16、网络浏览器历史记录(Google Chrome、Microsoft Edge 和 Firefox);

17、提取 Windows 事件日志文件并使用 EvtxECmd 进行处理;

18、事件日志概述;

19、支持使用RECmd;

20、提取 Windows 快捷方式文件 (LNK);

21、寻找恶意的 Windows 快捷方式文件 (LNK);

22、收集证据文件;

23、离线模式;

工具要求

PowerShell

工具安装

源码获取

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/evild3ad/MemProcFS-Analyzer.git

发布版本

我们还可以直接访问该项目的【Releases页面】下载预编译版本的MemProcFS-Analyzer。

工具使用

以管理员身份启动 Windows PowerShell(或 Windows PowerShell ISE 或 Visual Studio Code w/ PSVersion:5.1)并打开/运行 MemProcFS-Analyzer.ps1。

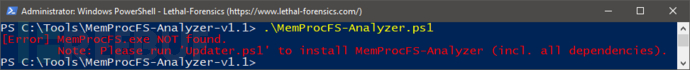

MemProcFS-Analyzer.ps1(首次运行)→Updater.ps1:

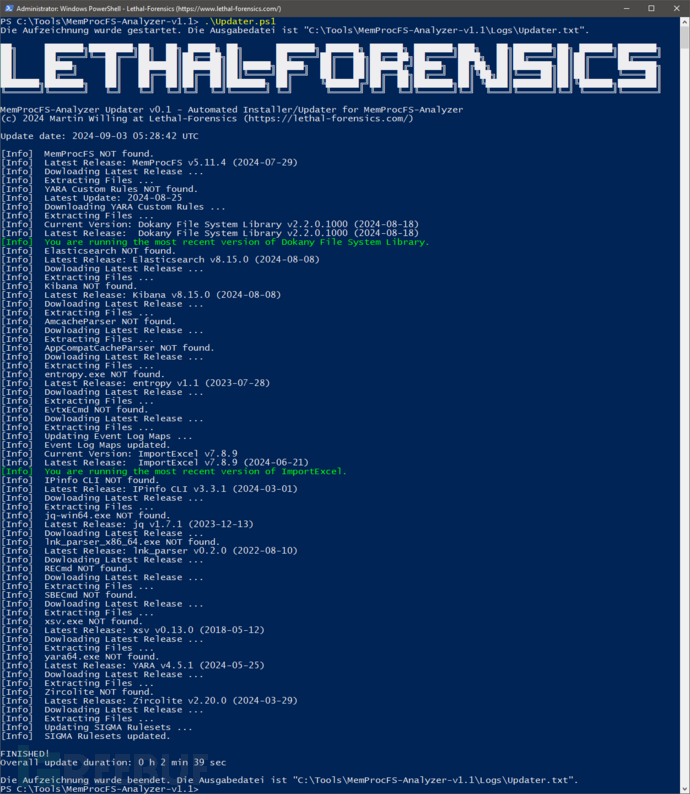

Updater.ps1 自动安装/更新所有依赖项(首次运行):

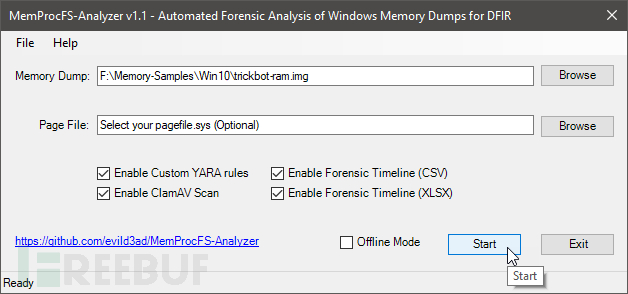

选择内存快照并选择pagefile.sys(可选):

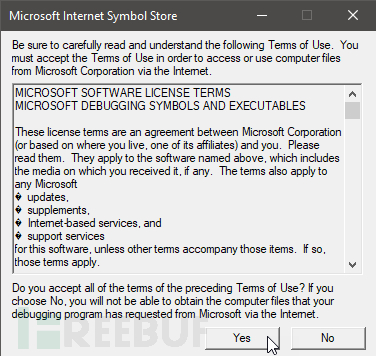

接受使用条款(首次运行):

以通过浏览驱动器号来调查已安装的内存转储:

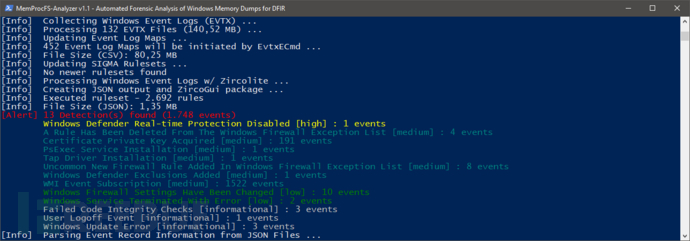

FindEvil 功能和其他分析:

查看进程:

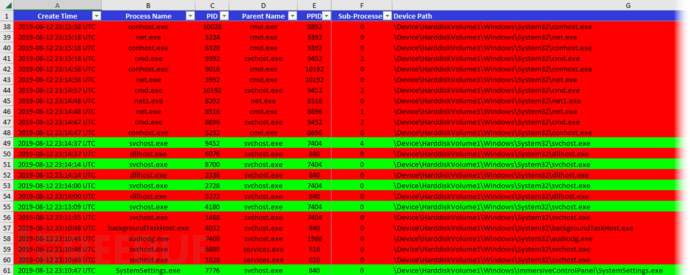

正在运行和已退出的进程:

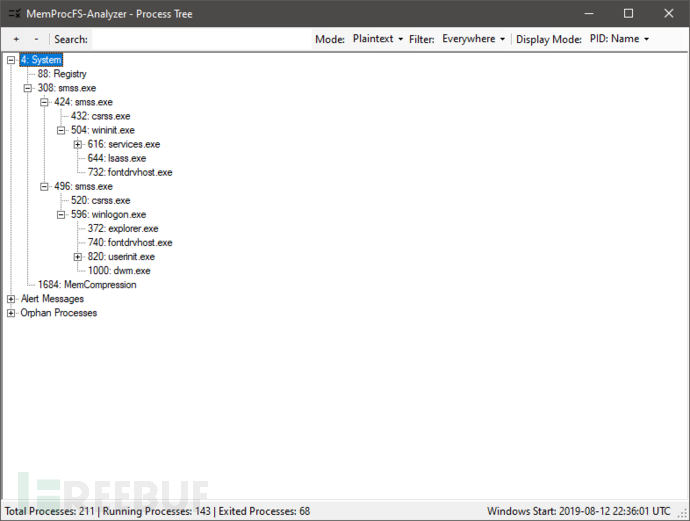

流程树(GUI):

检查流程树(查找异常):

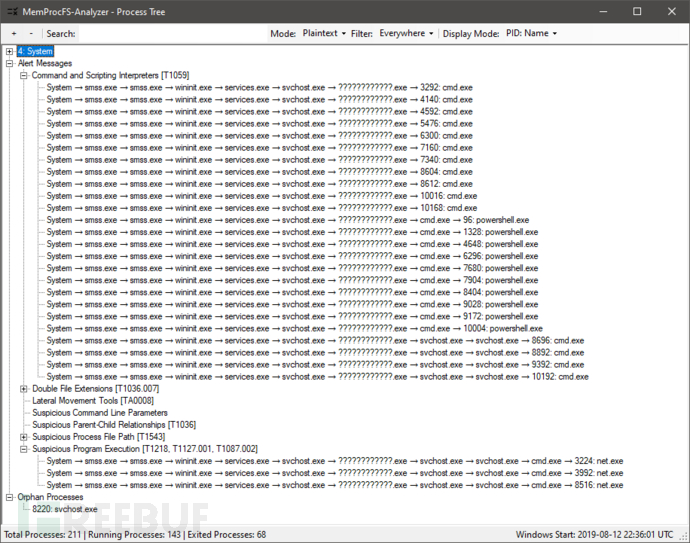

流程树:带有流程调用链的警报消息:

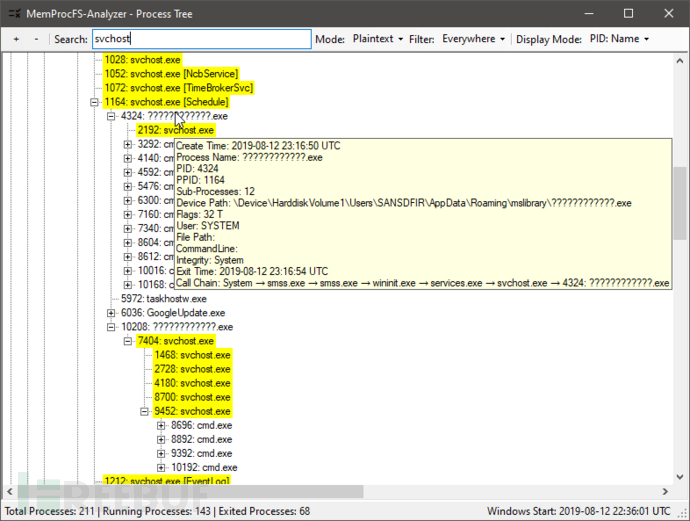

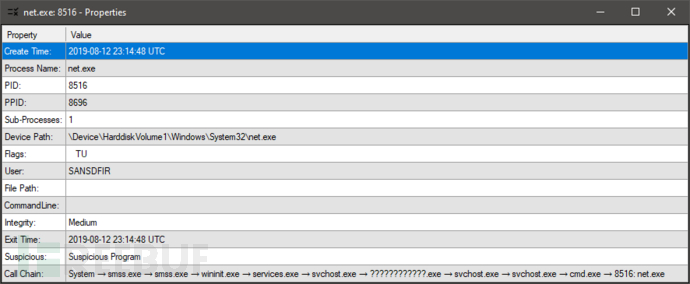

流程树:属性视图 → 双击流程或警报消息:

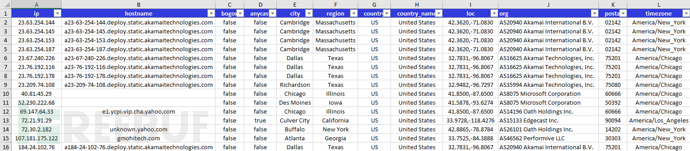

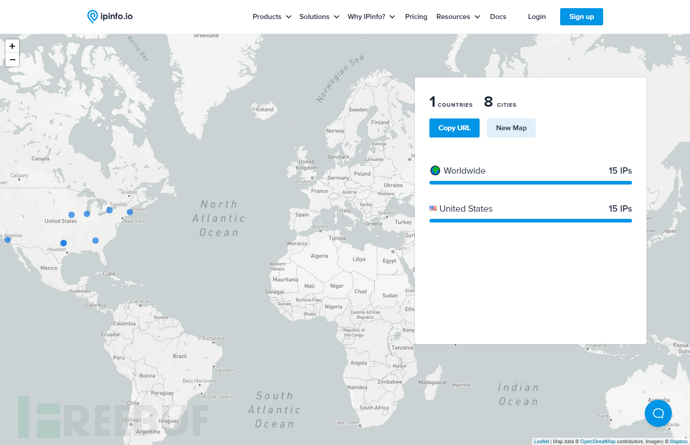

使用 IPinfo.io 的 GeoIP功能:

使用 IPinfo.io 映射 IP:

处理 Windows 事件日志(EVTX):

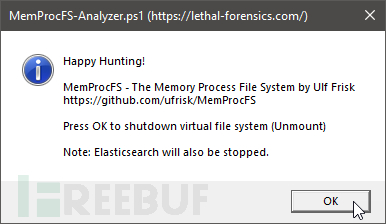

关闭 MemProcFS 和 Elastisearch/Kibana:

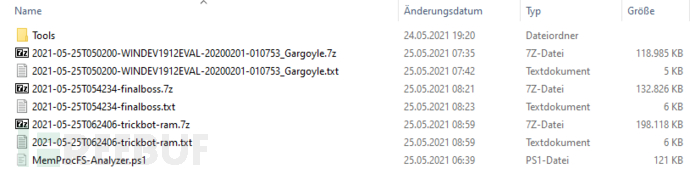

安全存档容器(密码:MemProcFS):

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可协议。

项目地址

MemProcFS-Analyzer:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)