文章提要

这里为啥要去讲这个东西是因为作者本人在初期学习内网的时候发现这块的文章网上老是点到为止,就是最后如何在一个真实环境里面去打,怎么打,老是教完你基本配置但是却不告诉你如何真实利用,本篇文章将会讲述如何去利用Rustdesk真实去后渗透多层内网配置中继服务器(windows篇),文章末尾我会放Rustdesk版本,亲测win7,win10,win2008均适用。

环境

远控工具:

GoToHTTP,RustDesk作者目前就使用这俩个,感觉RustDesk更好用些当然具体环境要多亲测,好用的原因是 它不仅有GotoHTTP的优点,还是免费开源的,而且还支持自建服务器,这么良心谁能不爱啊!!当然最最最重要的是: 普通权限即可运行,而且支持纯内网环境。

总结:太提米好用了,又免费又可以自建也就是你在内网里面可以很流畅去搔首弄姿

RustDesk原理:

公网布置RustDesk服务端,

当a客户端连接到服务端,服务端就会记录其id和密码

当b客户端连接到服务端,服务端就会记录其id和密码

当a想要连接b,因为a和b都在内网中,所以a的所有操作都是传递给服务端,由于服务端和b已经建立连接,所以服务端就可以操作b

缺点:rustdesk官方服务端部署在公网上,如果目标内网主机不出网就无法利用,解决办法:在目标边界主机自建rustdesk服务端

内网环境:

靶机win2008:网卡:192.168.203.128(不出网,但内网203段网卡可以访问到)

跳板机win7:

网卡1:192.168.159.144

网卡2:192.168.203.129(这个203段就是不出网的)

攻击机win10:192.168.159.162(这个网卡ip可以访问到跳板机)

环境详细说明:

win10为我们的攻击机可以理解为他是我们的本机,目前我们已经拿下了跳板机win7和靶机win2008,但是win7可以出网(假设为文件上传可以执行命令),win2008却不可以出网(是完全不出网),这里我们已经通过文件上传成功把我们的RustDesk上传上win7(这里可能传上去会报毒,旧版火绒是不报毒的,360报毒,能做免杀还是做一下,我这里演示就不做了),并关闭其杀软,横向拿下了win2008但是不出网并且杀软开到了最强,我们也不知道其账密,此时我们的目的就是进到win2008关闭其杀软进一步横向。

详细搭建流程

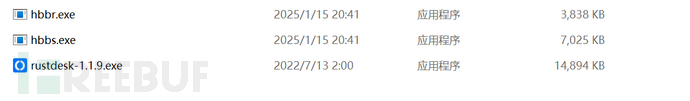

如图的三个文件缺一不可,hbbr和hbbs就是为了搭建自己的中继服务器

目前我们已经在win7跳板机里面上传了RustDesk并远控win7(这里的演示我就直接在win7操作了其实都一样实际环境就是你用win10远控win7)

运行 hbbr 和 hbbs

hbbs.exe -r 0.0.0.0

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)