网络安全研究人员近日发现了一场针对微软广告用户的恶意广告活动。攻击者通过伪造的谷歌广告,将用户引导至钓鱼页面,窃取其登录凭证。

Malwarebytes 高级研究总监 Jérôme Segura 在周四的一份报告中表示:“这些出现在谷歌搜索中的恶意广告,旨在窃取试图访问微软广告平台的用户的登录信息。”

这一发现是在该网络安全公司曝光类似活动几周后得出的。此前,攻击者利用赞助的谷歌广告,针对通过谷歌广告平台投放广告的个人和企业。

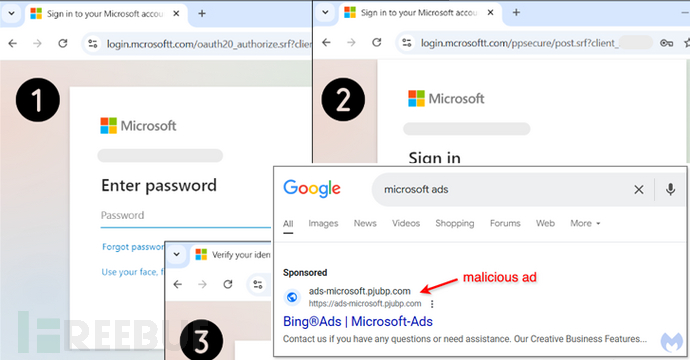

最新一轮攻击的目标是那些在谷歌搜索中搜索“微软广告”等关键词的用户,试图诱骗他们点击搜索结果页面中的恶意链接。

攻击手法:规避检测与钓鱼页面伪装

攻击者采用了多种技术手段来规避安全工具的检测。例如,他们将来自 VPN 的流量重定向到一个虚假的营销网站。此外,网站访问者还会收到 Cloudflare 的验证挑战,以过滤掉机器人。

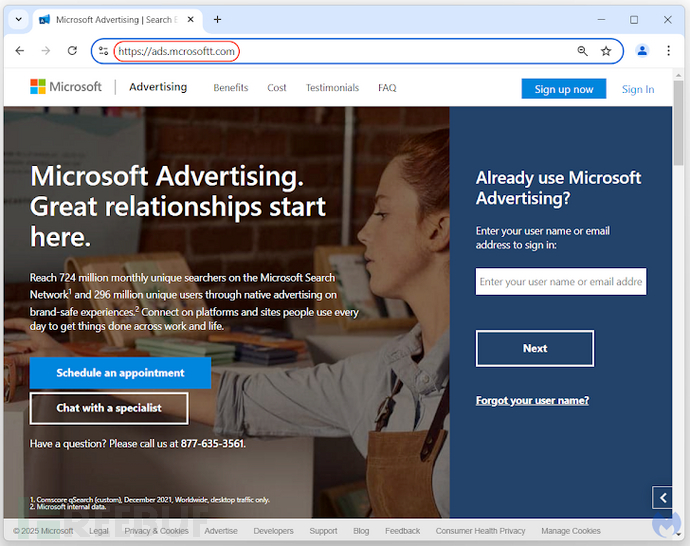

更有趣的是,试图直接访问最终登录页面(“ads.mcrosoftt[.]com”)的用户会被重定向到一个与著名网络迷因相关的 YouTube 视频。

钓鱼页面与微软的合法页面(“ads.microsoft[.]com”)极为相似,旨在窃取受害者的登录凭证和双因素认证(2FA)代码,从而使攻击者能够劫持其账户。

Malwarebytes 表示,他们发现了一些针对微软账户的钓鱼基础设施,这些基础设施可以追溯到几年前,这表明该活动已经持续了一段时间,并且可能还针对了 Meta 等其他广告平台。

值得注意的是,大多数钓鱼域名要么托管在巴西,要么使用巴西顶级域名“.com.br”,这与针对谷歌广告用户的攻击活动类似,后者主要使用“.pt”顶级域名。

《黑客新闻》已联系谷歌寻求评论,但该公司此前曾表示,他们采取措施禁止旨在欺骗用户以窃取其信息的广告,并积极致力于实施针对此类行为的反制措施。

短信钓鱼攻击:冒充美国邮政服务

此次披露紧随一场短信钓鱼活动的出现,该活动利用包裹投递失败的诱饵,专门针对移动设备用户,冒充美国邮政服务(USPS)。

Zimperium zLabs 研究员 Fernando Ortega 在本周发布的一份报告中表示:“该活动采用了复杂的社会工程策略和一种前所未见的混淆手段,旨在通过恶意 PDF 文件窃取凭证并泄露敏感数据。”

这些短信敦促收件人打开附带的 PDF 文件,以更新其地址以完成投递。PDF 文件中包含一个“点击更新”按钮,将受害者引导至一个 USPS 钓鱼网页,要求他们输入邮寄地址、电子邮件地址和电话号码。

钓鱼页面还伪装成重新投递的服务费,以窃取用户的支付卡信息。输入的数据随后被加密并传输到攻击者控制的远程服务器。该活动已检测到多达 20 个恶意 PDF 文件和 630 个钓鱼页面,表明这是一次大规模行动。

Ortega 指出:“该活动中使用的 PDF 文件嵌入了可点击的链接,但没有使用标准的 /URI 标签,这使得在分析过程中提取 URL 变得更加困难。这种方法使 PDF 文件中已知的恶意 URL 能够绕过多个终端安全解决方案的检测。”

这一活动表明,网络犯罪分子正在利用移动设备的安全漏洞,进行社会工程攻击,利用用户对知名品牌和看似官方通信的信任。

类似的 USPS 主题短信钓鱼攻击还利用苹果的 iMessage 来传递钓鱼页面,这是一种已知由中文威胁行为者“Smishing Triad”采用的技术。

这些消息还巧妙地试图绕过 iMessage 的一项安全措施,该措施防止链接可点击,除非消息来自已知发件人或用户回复的账户。这是通过在消息中包含“请回复 Y”或“请回复 1”来实现的,以关闭 iMessage 的内置钓鱼保护。

值得注意的是,这种方法此前与名为 Darcula 的钓鱼即服务(PhaaS)工具包有关,该工具包已被广泛用于针对 USPS 等邮政服务和 100 多个国家的其他知名组织。

Huntress 研究员 Truman Kain 表示:“骗子们构建了这次攻击,这可能就是为什么它在野外如此常见。简单的事实是,它奏效了。”

参考来源:

Malvertising Scam Uses Fake Google Ads to Hijack Microsoft Advertising Accounts

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)