关于XMap

XMap是一款功能强大的快速网络扫描工具,旨在执行互联网范围的 IPv6 和 IPv4 网络研究扫描。

功能介绍

XMap 完全重新实现并改进了 ZMap,与 ZMap 完全兼容,具有“5 分钟”探测速度和新颖的扫描技术。XMap 能够在 45 分钟内扫描 32 位地址空间。使用 10 千兆以太网连接和PF_RING,XMap 可以在 5 分钟内扫描 32 位地址空间。此外,利用新颖的 IPv6 扫描方法,XMap 可以快速发现 IPv6 网络外围设备。而且XMap还可以以任意长度和任意位置随机扫描网络空间,例如 2001:db8::/32-64 和 192.168.0.1/16-20。值得一提的是,XMap 可以同时探测多个端口。

XMap 可在 GNU/Linux、macOS 和 BSD 上运行。XMap 目前已实现用于 ICMP Echo 扫描、TCP SYN 扫描、UDP 探测和DNS 扫描(无状态、有状态或地址欺骗)的探测模块。

工具要求

XMap 的最新稳定版本是 2.0.2 版,支持 Linux、macOS 和 BSD。我们建议从 HEAD 安装 XMap,而不是使用发行版包管理器(尚不支持)。

工具安装

依赖安装

在基于 Debian 的系统上(包括 Ubuntu):

sudo apt-get install build-essential cmake libgmp3-dev gengetopt libpcap-dev flex byacc libjson-c-dev pkg-config libunistring-dev

在基于 RHEL 和 Fedora 的系统(包括 CentOS)上:

sudo yum install cmake gmp-devel gengetopt libpcap-devel flex byacc json-c-devel libunistring-devel

在 macOS 系统上(使用Homebrew):

brew install pkg-config cmake gmp gengetopt json-c byacc libdnet libunistring

源码获取

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/idealeer/xmap.git

然后使用下列命令编译XMap即可:

cd xmap cmake . make -j4

Docker使用

docker pull liii/xmap:latest

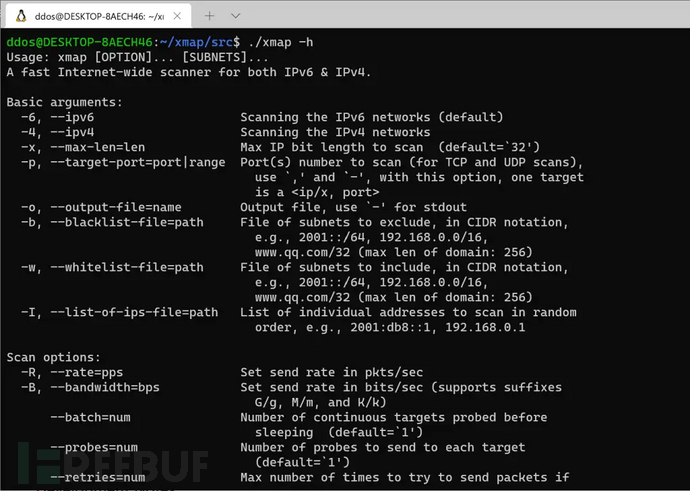

工具使用

xmap scan the ::/0-32 space by Echo ping and output to stdout xmap -4 scan the 0.0.0.0/0-32 space by Echo ping and output to stdout xmap -N 5 -B 10M find 5 alive IPv6 hosts, scanning at 10 Mb/s xmap 2001::/8 2002::/16 scan both subnets for 2001::/8-32 and 2002::/16-32 space xmap -x 64 2001::/32 -U rand scan 2001::/32-64 with random IID, e.g., 2001::1783:ab42:9247:cb38 xmap -M icmp_echo -O csv -U low -h show help text for modules icmp_echo, csv, and low xmap -M tcp_syn -p 80,443,8080-8081 scan the ::/0-32 space for port 80,443,8080,8081 by TCP SYN ping

工具运行演示

许可证协议

本项目的开发与发布遵循Apache-2.0开源许可协议。

项目地址

XMap:【GitHub传送门】

参考资料

https://lixiang521.com/publication/dsn21/

https://scholar.google.com/scholar?oi=bibs&hl=en&cites=3737757293110831577

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)