关于wtfis

wtfis是一款针对无robots协议的被动主机域名和IP查找工具,该工具是一个命令行工具,可以使用各种 OSINT 服务收集有关域、FQDN 或 IP 地址的信息,并提供了非常漂亮且易于阅读和理解的输出结果。

需要注意的是,此工具假定你正在使用免费/社区级别帐户,因此尽可能少地进行 API 调用,以最大限度地减少达到配额和速率限制。

数据源

|

服务 |

用于查找 |

是否必需 |

免费套餐 |

|

全部 |

是 |

||

|

全部 |

否 |

||

|

域/FQDN |

否 |

||

|

IP 地址 |

否 |

免费(无需注册) |

|

|

IP 地址 |

否 |

||

|

IP 地址 |

否 |

||

|

全部 |

否 |

免费(无需注册) |

|

|

IP 地址 |

否 |

工具要求

Python 3

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

源码获取

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/pirxthepilot/wtfis.git

pip安装

$ pip install wtfis

brew安装

brew install wtfis

Docker使用

首先,通过运行以下命令构建镜像(使用包含的Dockerfile):

$ make docker-image

然后只需运行下列命令即可:

$ make docker-run

或者使用自己设置的环境变量运行:

$ docker run --env-file=${HOME}/.env.wtfis -it wtfis

或

$ docker run -e VT_API_KEY -e SHODAN_API_KEY -it wtfis

工具设置

在工具主目录中创建一个名为~/.env.wtfis的文件,并写入下列内容:

VT_API_KEY(必需)- Virustotal API 密钥

PT_API_KEY(可选)- Passivetotal API 密钥

PT_API_USER(可选)- Passivetotal API 用户

IP2WHOIS_API_KEY(可选)- IP2WHOIS API 密钥

SHODAN_API_KEY(可选)- Shodan API 密钥

GREYNOISE_API_KEY(可选)- Greynoise API 密钥

ABUSEIPDB_API_KEY(可选)- AbuseIPDB API 密钥

WTFIS_DEFAULTS(可选)- 默认参数

工具使用

usage: wtfis [-h] [-m N] [-s] [-g] [-a] [-u] [-n] [-1] [-V] entity positional arguments: entity 主机名、域名或IP optional arguments: -h, --help 显示此帮助消息并退出 -m N, --max-resolutions N 要显示的最大分辨率数(默认值:3) -s, --use-shodan 使用shodan丰富IP -g, --use-greynoise 启用greynise -a, --use-abuseipdb 启用AbuseIPDB for IPs -u, --use-urlhaus 启用URLhaus -n, --no-color 显示无颜色输出 -1, --one-column 在一列中显示结果 -V, --version 打印版本号

工具使用样例

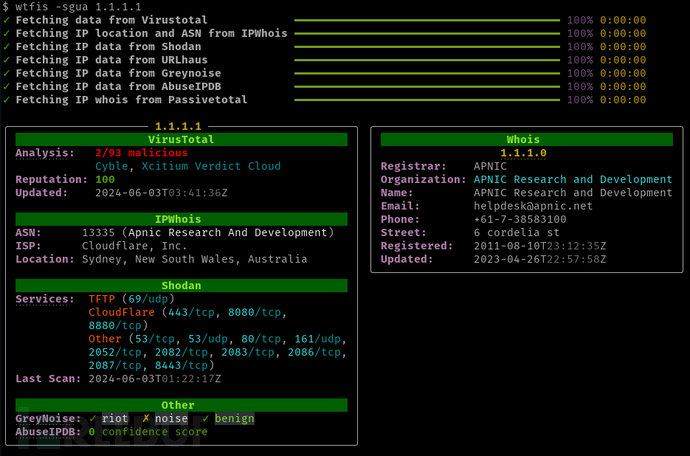

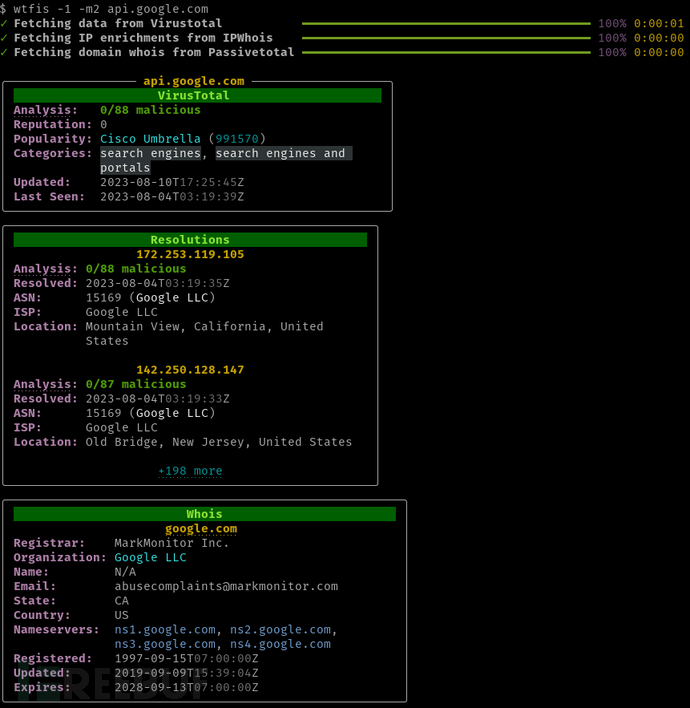

IP查询

单列输出

无颜色输出

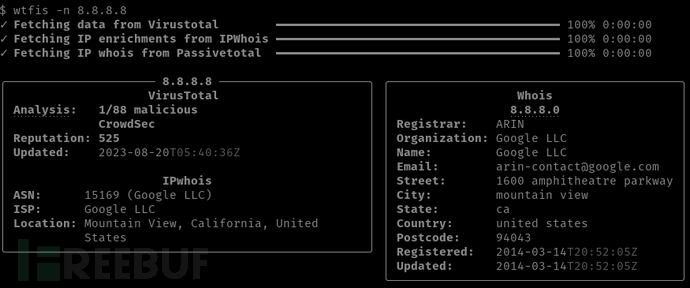

Shodan使用

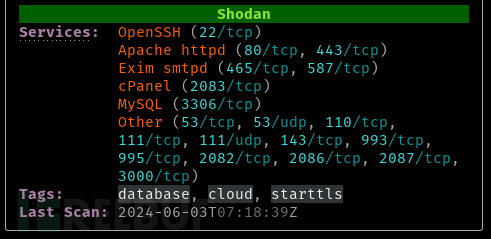

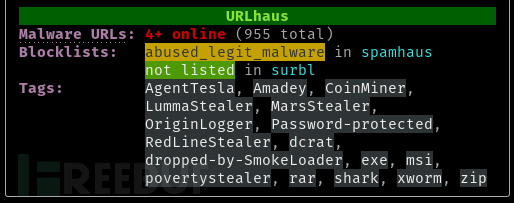

URLhaus使用

工具运行演示

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

wtfis:【GitHub传送门】

参考资料

https://www.ip2location.io/ip2whois-documentation

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)