一个名为“疯狂邪恶”(Crazy Evil)的俄语网络犯罪团伙与10多个活跃的社交媒体诈骗活动有关,这些诈骗活动利用各种定制诱饵欺骗受害者,诱使他们安装StealC、Atomic macOS Stealer(又名AMOS)和Angel Drainer等恶意软件。

Recorded Future的Insikt Group在一份分析报告中表示:“疯狂邪恶团伙专门从事身份欺诈、加密货币盗窃和信息窃取恶意软件,他们利用一个协调良好的流量引导网络——这些流量引导专家负责将合法流量重定向到恶意钓鱼页面。”

该团伙使用多样化的恶意软件库表明,威胁行为者正在针对Windows和macOS系统的用户,对去中心化金融生态系统构成风险。

疯狂邪恶团伙的活动与盈利模式

据评估,疯狂邪恶团伙至少自2021年以来一直活跃,主要作为一个流量引导团队,负责将合法流量重定向到其他犯罪团伙运营的恶意登录页面。据称,该团伙由一个在Telegram上名为@AbrahamCrazyEvil的威胁行为者运营,截至撰写本文时,该团伙在Telegram上的订阅者已超过4800人。

法国网络安全公司Sekoia在2022年8月的一份关于流量引导服务的深度报告中表示:“他们将流量货币化,提供给那些意图广泛或针对特定地区或操作系统用户的僵尸网络运营商。因此,流量引导者面临的主要挑战是生成高质量的无机器人流量,这些流量未被安全供应商检测或分析,并最终按流量类型进行过滤。换句话说,流量引导者的活动是一种潜在客户生成形式。”

与其他围绕建立假冒购物网站以促进欺诈交易的骗局不同,疯狂邪恶团伙专注于涉及非同质化代币(NFT)、加密货币、支付卡和在线银行账户的数字资产盗窃。据估计,该团伙已产生超过500万美元的非法收入,并入侵了全球数万台设备。

疯狂邪恶团伙的攻击手段与组织结构

在涉及另外两个网络犯罪团伙Markopolo和CryptoLove的退出骗局之后,疯狂邪恶团伙获得了新的关注。这两个团伙此前被Sekoia认定为2024年10月使用虚假Google Meet页面进行ClickFix活动的责任方。

Recorded Future表示:“疯狂邪恶团伙明确针对加密货币领域,使用定制的鱼叉式钓鱼诱饵。疯狂邪恶的流量引导者有时会花费数天或数周的时间进行侦察,以确定操作范围、识别目标并启动攻击。”

除了策划传递信息窃取器和钱包清空器的攻击链外,该团伙的管理员还声称为其流量引导者提供操作手册和指导,并为恶意负载提供加密服务,并吹嘘其附属结构以委派操作。

疯狂邪恶是继Telekopye之后近年来被曝光的第二个网络犯罪团伙,其运营中心围绕Telegram展开。新招募的附属成员由一个威胁行为者控制的Telegram机器人引导到其他私人频道:

- Payments:宣布流量引导者的收入

- Logbar:提供信息窃取器攻击的审计跟踪、被盗数据的详细信息以及目标是否为重复受害者

- Info:为流量引导者提供定期的管理和技术更新

- Global Chat:作为主要交流空间,讨论从工作到表情包的各种话题

该网络犯罪团伙被发现由六个子团队组成:AVLAND、TYPED、DELAND、ZOOMLAND、DEFI和KEVLAND,每个团队都被归因于特定的骗局,涉及诱骗受害者从虚假网站安装工具:

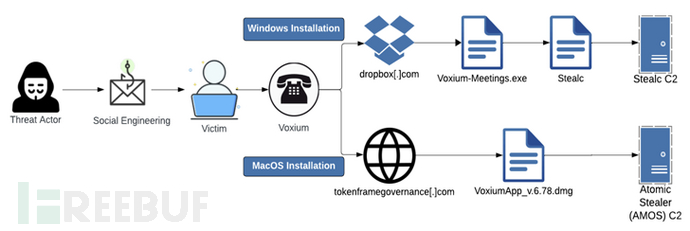

- AVLAND(又名AVS | RG或AVENGE):利用工作机会和投资骗局,以名为Voxium的Web3通信工具(“voxiumcalls[.]com”)为幌子传播StealC和AMOS窃取器

- TYPED:以名为TyperDex的人工智能软件(“typerdex[.]ai”)为幌子传播AMOS窃取器

- DELAND:以名为DeMeet的社区开发平台(“demeet[.]app”)为幌子传播AMOS窃取器

- ZOOMLAND:利用冒充Zoom和WeChat(“app-whechat[.]com”)的通用骗局传播AMOS窃取器

- DEFI:以名为Selenium Finance的数字资产管理平台(“selenium[.]fi”)为幌子传播AMOS窃取器

- KEVLAND:以名为Gatherum的AI增强虚拟会议软件(“gatherum[.]ca”)为幌子传播AMOS窃取器

疯狂邪恶团伙的影响与未来趋势

Recorded Future表示:“随着疯狂邪恶继续取得成功,其他网络犯罪实体可能会效仿其方法,迫使安全团队保持持续警惕,以防止加密货币、游戏和软件领域的广泛破坏和信任侵蚀。”

这一发展正值网络安全公司曝光了一个名为TAG-124的流量分发系统(TDS),该系统与已知的活动集群LandUpdate808、404 TDS、Kongtuke和Chaya_002重叠。包括与Rhysida勒索软件、Interlock勒索软件、TA866/Asylum Ambuscade、SocGholish、D3F@ck Loader和TA582相关的多个威胁组织被发现在其初始感染序列中使用TDS。

该公司表示:“TAG-124包括一个由受感染的WordPress网站、行为者控制的负载服务器、中央服务器、疑似管理服务器、附加面板和其他组件组成的网络。如果访问者满足特定条件,受感染的WordPress网站会显示虚假的Google Chrome更新登录页面,最终导致恶意软件感染。”

Recorded Future还指出,TAG-124的共享使用加强了Rhysida和Interlock勒索软件变种之间的联系,并且最近TAG-124活动的变种利用了ClickFix技术,指示访问者执行预先复制到剪贴板的命令以启动恶意软件感染。

作为攻击的一部分部署的一些负载包括Remcos RAT和CleanUpLoader(又名Broomstick或Oyster),后者是Rhysida和Interlock勒索软件的传播渠道。

超过10,000个受感染的WordPress网站也被发现作为AMOS和SocGholish的分发渠道,作为所谓的客户端攻击的一部分。

c/side研究员Himanshu Anand表示:“用户浏览器中加载的JavaScript在iframe中生成虚假页面。攻击者使用过时的WordPress版本和插件,使没有客户端监控工具的网站更难检测。”

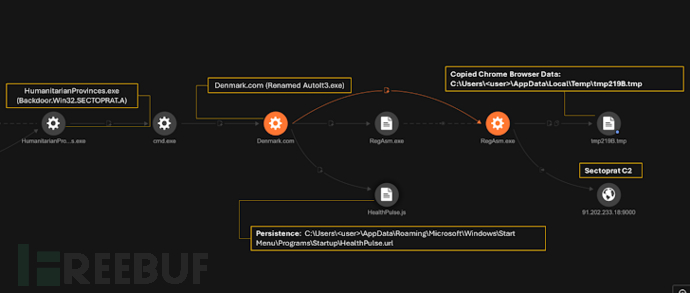

此外,威胁行为者还利用GitHub等流行平台的信任来托管恶意安装程序,这些安装程序导致Lumma Stealer和其他负载(如SectopRAT、Vidar Stealer和Cobalt Strike Beacon)的部署。

趋势科技的活动与被称为Stargazer Goblin的威胁行为者的战术有显著重叠,该行为者有使用GitHub存储库进行负载分发的记录。然而,一个关键区别是感染链从受感染的网站开始,这些网站重定向到恶意的GitHub发布链接。

安全研究人员Buddy Tancio、Fe Cureg和Jovit Samaniego表示:“Lumma Stealer的分发方法继续演变,威胁行为者现在使用GitHub存储库来托管恶意软件。恶意软件即服务(MaaS)模型为恶意行为者提供了一种经济高效且易于访问的手段,以执行复杂的网络攻击并实现其恶意目标,从而简化了Lumma Stealer等威胁的分发。”

参考来源:

Crazy Evil Gang Targets Crypto with StealC, AMOS, and Angel Drainer Malware

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)