关于Hayabusa

Hayabusa是一款针对Windows事件日志的威胁搜索与取证分析工具,该工具基于内存安全的Rust开发,支持多线程运行,并且是唯一完全支持 Sigma 规范(包括 v2 关联规则)的开源工具。

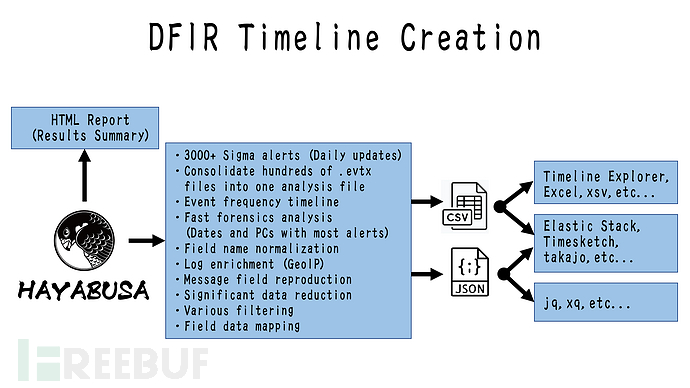

Hayabusa本质上是一个Windows 事件日志快速取证时间线生成器和威胁搜寻工具,可以处理上游 Sigma规则的解析,以使规则加载更加灵活并减少误报。值得一提的是,Hayabusa 可以在单个运行系统上运行以进行实时分析,也可以通过从单个或多个系统收集日志进行离线分析。

功能介绍

1、威胁搜寻和企业范围的 DFIR:Hayabusa 目前拥有超过 4000 条 Sigma 规则和超过 170 条 Hayabusa 内置检测规则,并且会定期添加更多规则。;

2、快速取证时间线生成:与传统的 Windows 事件日志分析相比,Hayabusa 希望让分析师在 20% 的时间内完成 80% 的工作;

工具安装

源码获取

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/Yamato-Security/hayabusa.git --recursive

然后切换到项目目录中,使用下列命令更新rules文件夹并获球最新的Hayabusa规则:

hayabusa.exe update-rules

发布版本安装

我们还可以直接访问该项目的【Releases页面】下载预编译的CNAPPgoat 版本。

工具使用

分析命令

computer-metrics:根据计算机名称打印事件的数量;

eid-metrics:根据事件ID打印事件的数量和百分比;

expand-list:expand从文件夹中提取占位符rules;

extract-base64:从事件中提取并解码 base64 字符串;

log-metrics:打印日志文件指标;

logon-summary:打印登录事件的摘要;

pivot-keywords-list:打印一份可疑关键词列表以供参考;

search:通过关键字或正则表达式搜索所有事件;

DFIR 时间线命令

csv-timeline:以 CSV 格式保存时间线;

json-timeline:以 JSON/JSONL 格式保存时间线;

level-tuning:自定义调整警报等级;

list-profiles:列出可用的输出配置文件;

set-default-profile:更改默认配置文件;

update-rules:将规则同步到hayabusa-rules GitHub 存储库中的最新规则;

常规命令

help:打印此消息或给定子命令的帮助;

list-contributors:打印贡献者列表;

工具运行演示

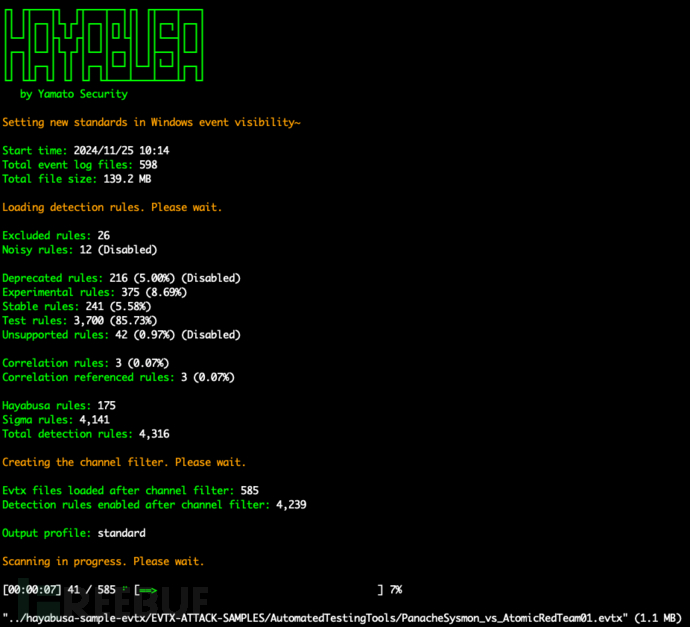

启动

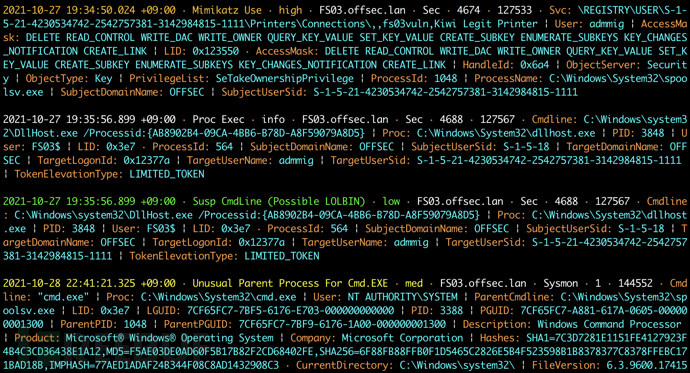

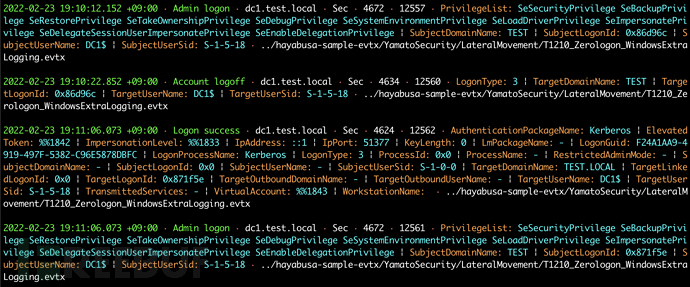

DFIR 时间线终端输出

关键字搜索结果

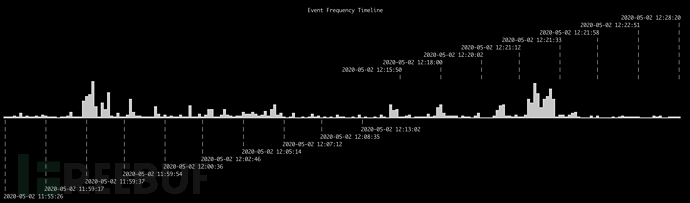

检测频率时间线(-T选项)

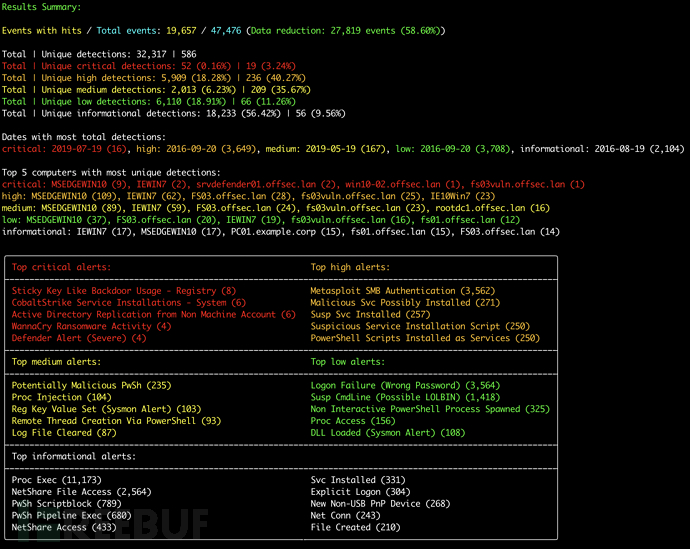

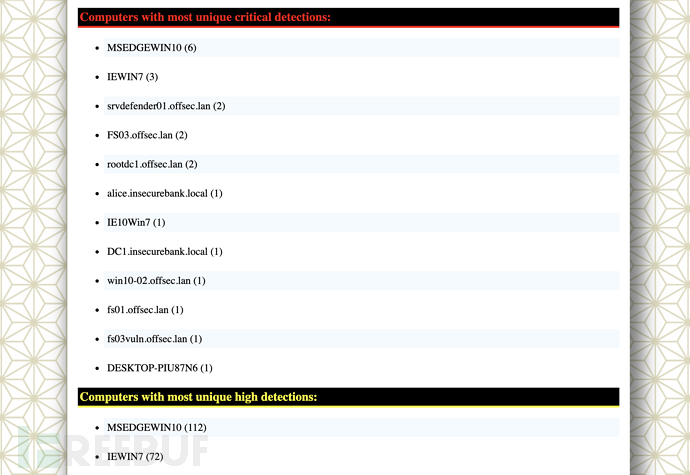

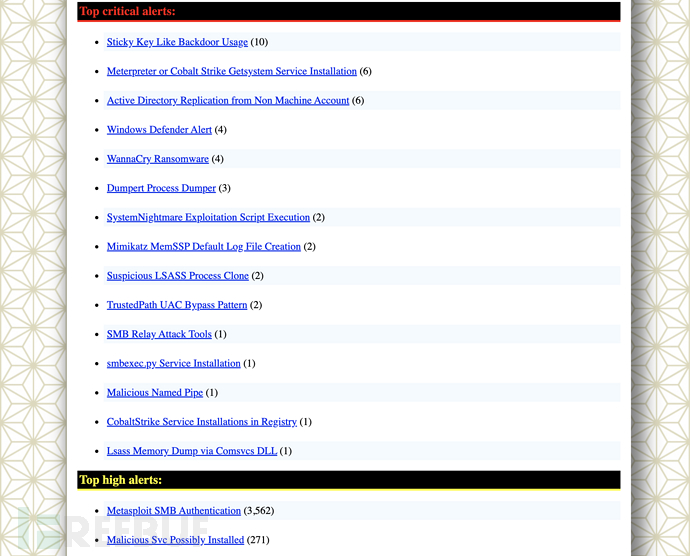

结果摘要

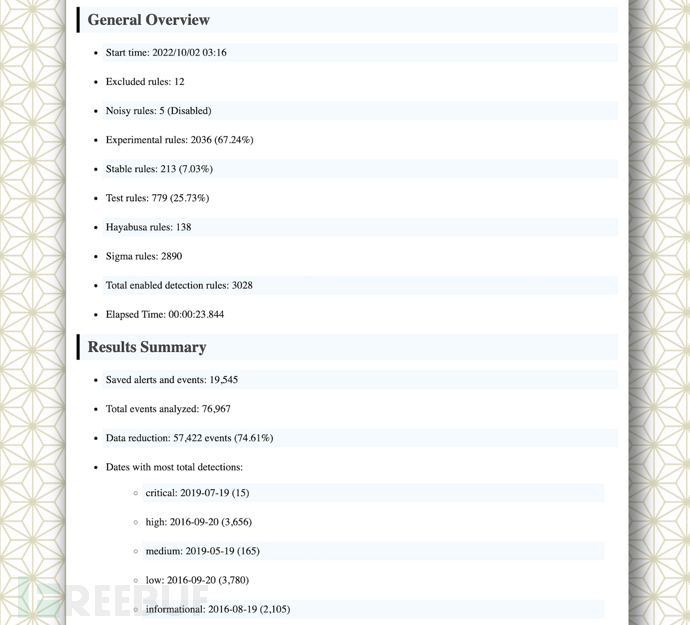

HTML 结果摘要(-H选项)

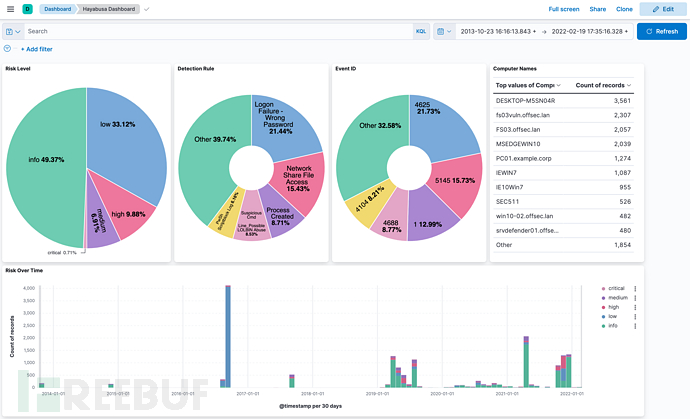

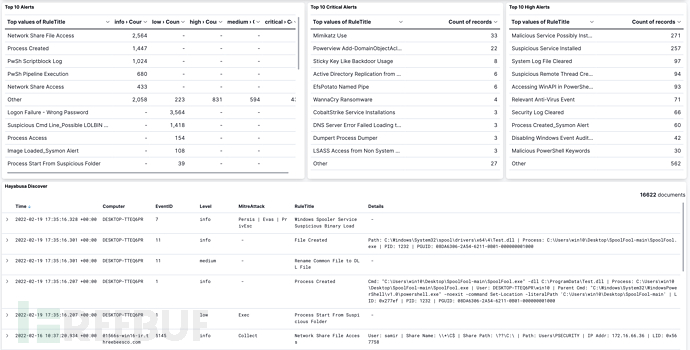

使用 Elastic Stack 仪表板进行分析

许可证协议

本项目的开发与发布遵循AGPL-3.0开源许可协议。

项目地址

Hayabusa:【GitHub传送门】

参考资料

https://detect.fyi/hunting-with-hayabusa-tool-showcase-aafef7434413

https://mahim-firoj.medium.com/incident-response-and-threat-hunting-using-hayabusa-tool-383da273183a

https://blog.ecapuano.com/p/find-threats-in-event-logs-with-hayabusa

https://github.com/Yamato-Security/hayabusa/blob/main/doc/RustPerformance-English.md

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)