关于IVRE

IVRE是一款支持自托管完全受控服务的网络侦察框架,该工具支持广大研究人员构建自己的、自托管的、完全受控的 Shodan / ZoomEye / Censys 和 GreyNoise 替代方案,运行我们的被动 DNS 服务,构建定制 EASM 工具,并从传感器收集和分析网络情报等等。

该工具使用了多款知名工具,其中包括Nmap、Masscan、Zeek、p0f、ProjectDiscovery 工具,并支持将网络情报数据存储在MongoDB数据库,以供进行下一步分析。

功能介绍

1、扫描和嗅探;

2、使用 CLI 工具、Python API 或 Web 界面浏览结果;

3、充分利用扫描结果来识别网络威胁情况;

工具要求

MongoDB

Python 3

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地,并使用setup.py脚本完成工具安装:

$ sudo apt -y --no-install-recommends install python3-pymongo \ > python3-cryptography python3-bottle python3-openssl apache2 \ > libapache2-mod-wsgi-py3 dokuwiki $ git clone https://github.com/ivre/ivre $ cd ivre $ python3 setup.py build $ sudo python3 setup.py install

工具配置

$ sudo -s # cd /var/www/html ## or depending on your version /var/www # rm index.html # ln -s /usr/local/share/ivre/web/static/* . # cd /var/lib/dokuwiki/data/pages # ln -s /usr/local/share/ivre/dokuwiki/doc # cd /var/lib/dokuwiki/data/media # ln -s /usr/local/share/ivre/dokuwiki/media/logo.png # ln -s /usr/local/share/ivre/dokuwiki/media/doc # cd /usr/share/dokuwiki # patch -p0 < /usr/local/share/ivre/patches/dokuwiki/backlinks-20200729.patch # cd /etc/apache2/mods-enabled # for m in rewrite.load wsgi.conf wsgi.load ; do > [ -L $m ] || ln -s ../mods-available/$m ; done # cd ../ # echo 'Alias /cgi "/usr/local/share/ivre/web/wsgi/app.wsgi"' > conf-enabled/ivre.conf # echo '<Location /cgi>' >> conf-enabled/ivre.conf # echo 'SetHandler wsgi-script' >> conf-enabled/ivre.conf # echo 'Options +ExecCGI' >> conf-enabled/ivre.conf # echo 'Require all granted' >> conf-enabled/ivre.conf # echo '</Location>' >> conf-enabled/ivre.conf # sed -i 's/^\(\s*\)#Rewrite/\1Rewrite/' /etc/dokuwiki/apache.conf # echo 'WEB_GET_NOTEPAD_PAGES = "localdokuwiki"' >> /etc/ivre.conf # service apache2 reload ## or start # exit

工具使用

数据库初始化、数据下载和导入

$ yes | ivre ipinfo --init $ yes | ivre scancli --init $ yes | ivre view --init $ yes | ivre flowcli --init $ yes | sudo ivre runscansagentdb --init $ sudo ivre ipdata --download

运行第一次扫描

针对1000个(可路由)IP 地址,使用单个 nmap 进程:

$ sudo ivre runscans --routable --limit 1000

当命令终止时,导入结果并创建视图:

$ ivre scan2db -c ROUTABLE,ROUTABLE-CAMPAIGN-001 -s MySource -r \ > scans/ROUTABLE/up $ ivre db2view nmap

工具运行演示

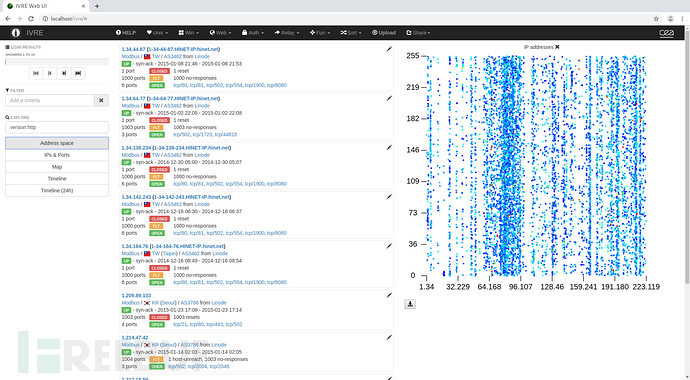

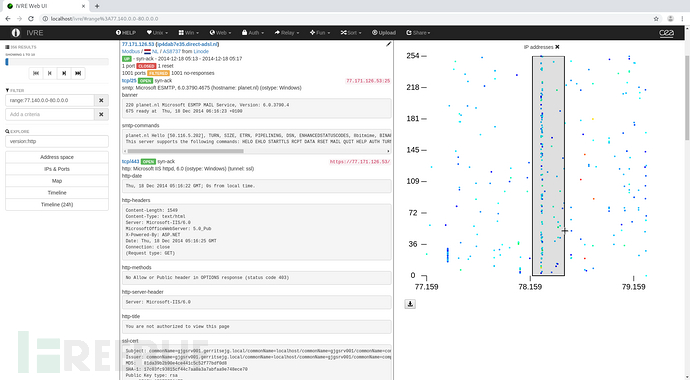

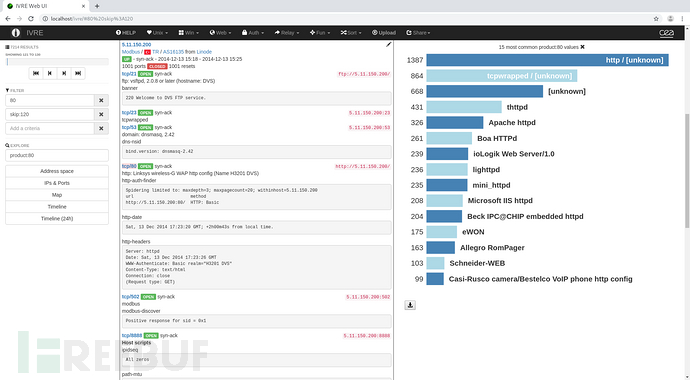

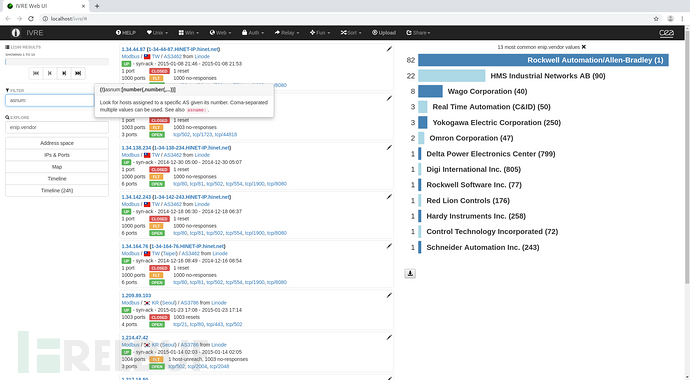

Nmap结果

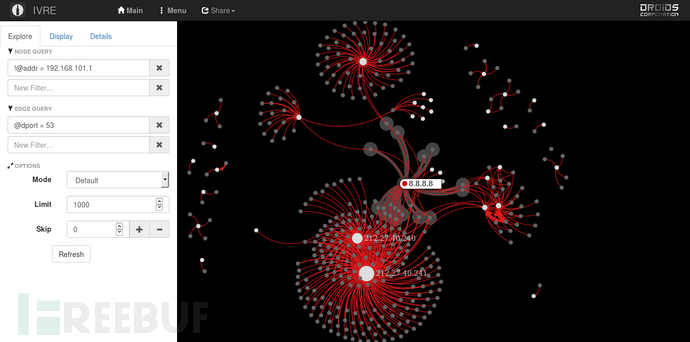

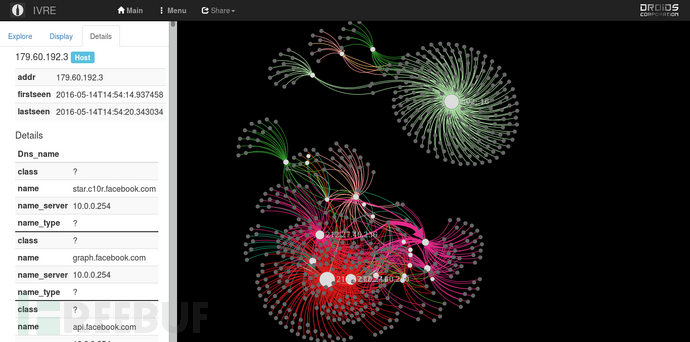

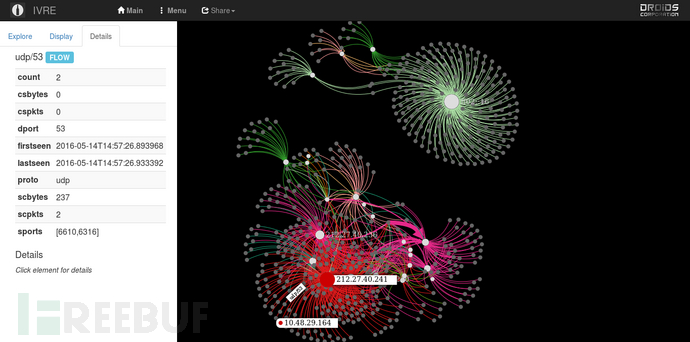

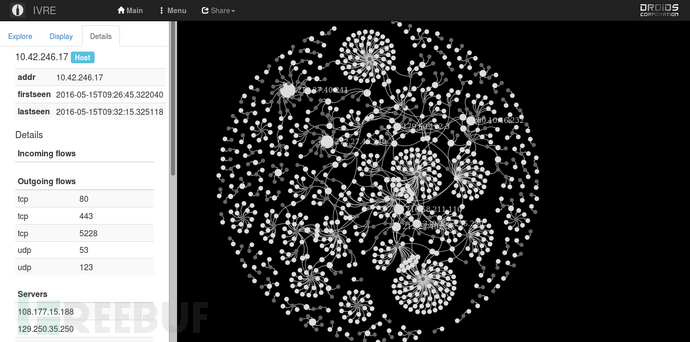

流程分析

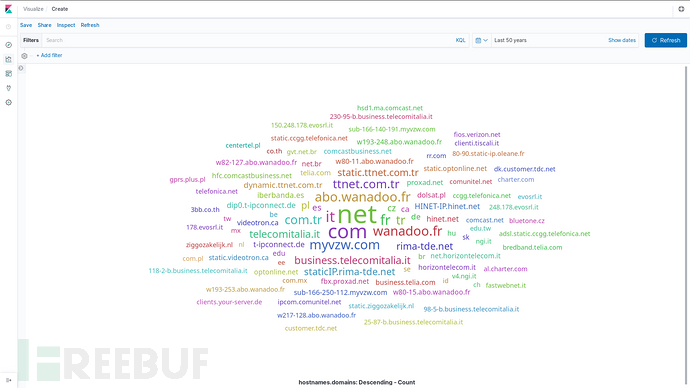

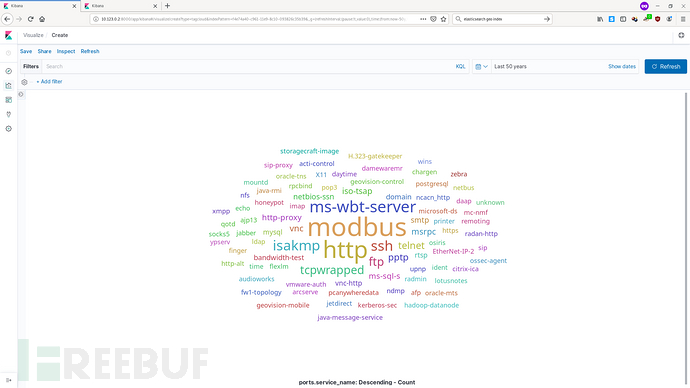

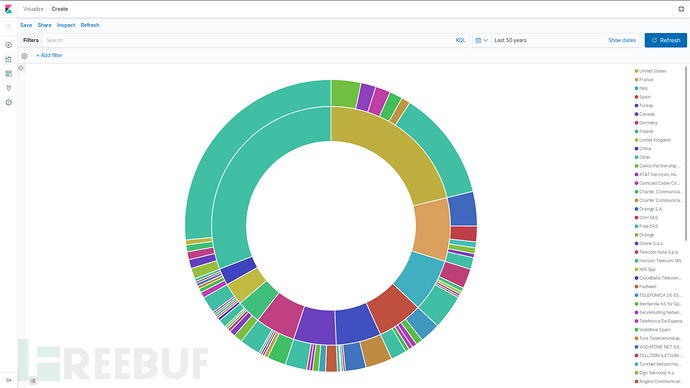

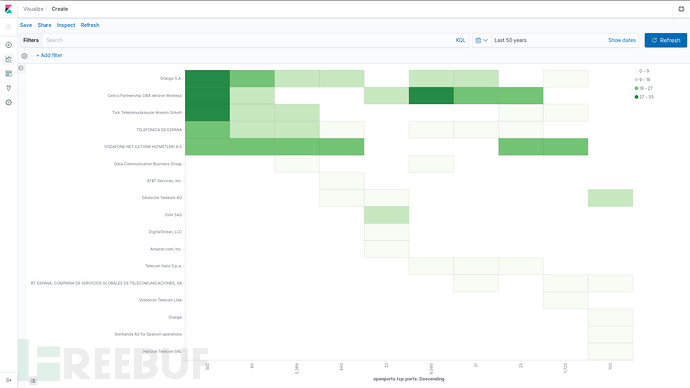

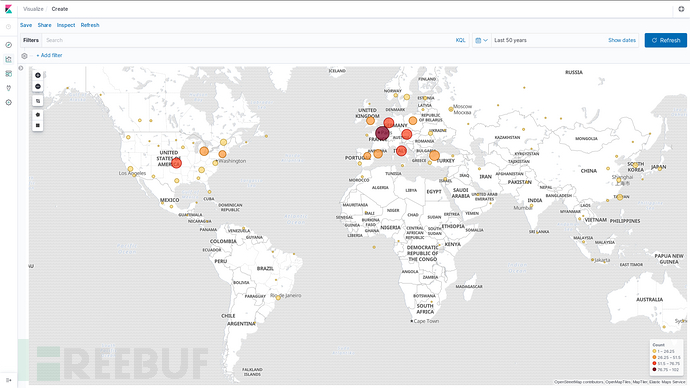

Kibana探索

工具演示视频

视频地址:【点我观看】

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可协议。

项目地址

IVRE:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)