大家新年好呀!好久没给大家整点技术干货了,回想上次写文章还是 2024 年 4月,分享了一波 AI 安全相关的内容,结果一眨眼都快一年了(时间过得也太快了吧?)。

不过没关系,新的研究文章它来了!这次的内容比之前更硬核,涉及视频流传输协议,不仅有深度分析,还有实战案例,保证让大家看完有收获。

技术这条路就是不断折腾、不断进步,感谢一路陪伴的朋友们!这篇文章希望能带给你们新的思考,欢迎评论区一起交流,咱们继续冲!,最后在开源一个大师和朋友写的测试工具,方便大家平时日常渗透和漏洞挖掘!!

嘿嘿,最近经历了一些事,一直在折腾 RTSP 协议的攻击可能性。结果研究着研究着发现——市面上那些 RTSP 攻击工具,很多都不太行,根本打不动真正的 RTSP 设备,比如摄像头、视频盒子这些。

既然这样,那还等什么?咱自己动手整一个!在彻底搞明白 RTSP 协议的攻击点之后,我撸了个小工具,专门针对这些设备优化,方便大家直接上手实战。工具已经就绪,细节和玩法都给你们安排上了,感兴趣的兄弟们冲就完了!

0x01什么是 RTSP?

大家有没有想过,为什么有些摄像头可以被远程访问,而有些却只能在本地局域网看?这背后的关键技术就是 RTSP(Real-Time Streaming Protocol,实时流传输协议)。

RTSP 是个啥?简单来说,它是控制音视频流的“指挥官”,让客户端和服务器能够交互,决定什么时候播放、暂停、停止。常见的应用场景包括:

- IP摄像头监控(企业、大街、工厂的监控头)

- 流媒体直播(某些私人推流服务器)

- 智能家居设备(比如可视门铃)

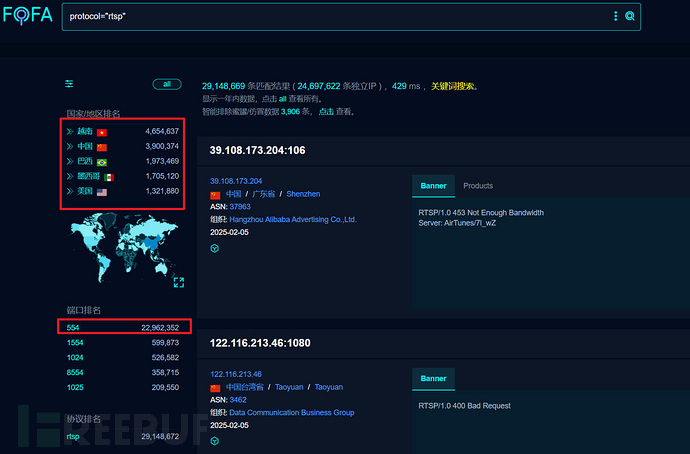

RTSP 主要通过 TCP/UDP 传输数据,默认端口是554,但不同厂商可能会选8554、之类的端口。

一般情况下都是554端口,所以我们在进行红队攻击或者渗透测试的时候可以着重关注fofa、hunter、钟馗之眼等网络空间搜索平台找到的554端口资产。

0x02RTSP 的流量特征(如何抓住它的尾巴)

作为一款明文传输的协议,RTSP 的流量特征十分明显,抓包分析的时候,很容易找到它的痕迹。主要有两类:

-

控制信令流量(相当于对摄像头的操作指令)

-

典型请求头:

OPTIONS rtsp://192.168.1.100:554/live.sdp RTSP/1.0CSeq: 1User-Agent: VLC/3.0.16 -

OPTIONS请求用于查询服务器支持的命令 -

CSeq是请求序列号 -

User-Agent可以透露访问者是谁,比如 VLC、FFmpeg 等

-

-

视频数据流量(承载实际的音视频内容)

-

使用

RTP/RTCP协议传输 -

UDP端口号通常是5004/5005 -

RTCP负责流控制,位于RTP端口相邻位置

-

0x03RTSP 协议的安全机

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)