0x01 引言

在服务器运行过程中,网络安全攻击频发,常见威胁包括 挖矿病毒、蠕虫传播、DDoS 攻击、后门程序等。这些攻击不仅影响系统稳定性,还可能造成数据泄露或业务中断。对于系统运维和应急排查人员而言,如何在最短时间内识别攻击迹象、精准定位问题来源,并迅速采取应对措施,是一项至关重要的技能。

0x02 排查思路

1)了解清楚事件发生时间点、事件有什么特征、服务器的用途、服务器上部署的应用组件、已做过那些应急措施,禁忌上来就一顿操作;

2)大概思考下能沾边的网络攻击特征,同时根据服务器版本以及服务器上部署的组件看看近期是否有nday漏洞,有时匹配上了可以节约一大部分时间;

3)根据已部署的安全设备,快速看看异常事件以及已攻击成功的事件;

4)上机排查,使用busybox套装防止发生预期以外的情况,使用磁盘备份(dd)进行整个备份,或手工备份日志以及一些易被覆盖的系统文件,如:.viminfo、history,使用LiME(Linux Memory Extractor)备份服务器内存,或者使用手工追加将进程、网络连接状态等进行备份,(虚拟化/云环境可直接拍摄快照);

5)根据前期了解的情况、事件特征进行排查,若排查到有一定的特征的异常文件或者进程时,可先到网上找找有没有相似案例,可以节约很多时间。

0x03 常见网络安全攻击特征

| 攻击类型 | 特征表现 |

|---|---|

| 挖矿病毒 | - CPU / GPU 长时间 占用 100%- 异常进程(如xmrig、kworker、ddgs) - 持续对外连接 矿池地址(stratum+tcp://) |

| DDoS 攻击 | - 服务器 带宽异常占满-netstat显示大量SYN_RECV、TIME_WAIT-ps发现大量httpd/nginx进程 |

| 后门木马 | - 隐藏进程,ps进程列表找不到但top能看到 -crontab中出现可疑定时任务 - 端口监听异常 (ss -antp显示 root 运行的非标准端口) |

| 蠕虫病毒 | - 短时间内大量文件变动-top显示异常高 I/O 负载 - 服务器对外疯狂扫描其他 IP |

| 勒索病毒 | - 文件被加密(扩展名.lock、.encrypted) -/tmp目录下出现未知可执行文件 -ps发现wget/curl下载可疑文件 |

| Webshell / 恶意代码 | - 网站目录(/var/www/html/)出现陌生脚本文件- `grep -r eval |

| SQL 注入攻击 | - 数据库mysqld进程 CPU 异常升高 - 网站日志出现大量 UNION SELECT或 OR 1=1语句 |

| 暴力破解 SSH | -/var/log/secure出现大量 failed login记录 -who发现陌生 IP 登录 -ss -antp发现22端口大量连接 |

| DNS 劫持 | -resolv.conf被篡改,DNS 解析异常 -ping google.com解析 IP 变化 - 服务器 DNS 记录被改到8.8.8.8之外的未知 IP |

| 恶意代理 / 隧道 | -ps发现socat、nc、iodine等隧道工具 - 服务器对外大量443/80连接 -iptables规则被修改 |

| ARP 欺骗 / 内网流量劫持 | -arp -a显示异常网关 MAC - 内网通信异常,流量到达错误 IP -tcpdump发现 ARP 报文激增 |

0x04 Linux数据传输

应急响应需要将相应工具上传到服务器,可使用的方式:

| 传输方式 | 适用场景 | 使用示例 |

|---|---|---|

| SCP(安全复制协议)✅ 推荐 | 适用于内网或有 SSH 访问权限的服务器,支持加密传输 | scp tool.tar.gz user@192.168.1.100:/tmp/ |

| SFTP(安全文件传输)✅ 推荐 | 基于 SSH,适用于Windows 客户端上传 | 使用FileZilla、WinSCP等客户端 |

| rsync(高效增量同步)✅ 推荐 | 大文件同步,支持断点续传 | rsync -avz tool.tar.gz user@192.168.1.100:/tmp/ |

| Xshell / Xftp(图形化) | 适用于Windows 远程管理 | Xftp 上传文件到服务器 |

| FTP(不安全,谨慎使用) | 适用于无 SSH 但开放 FTP 端口的服务器 | ftp 192.168.1.100 |

| HTTP / Python Web 服务器✅ 推荐 | 适用于目标服务器可访问外网的情况 | python3 -m http.server 8080 |

| Wget / Curl(远程下载)✅ 推荐 | 适用于服务器能访问公网的情况 | wget http://your-server.com/tool.tar.gz |

| Netcat(适用于封闭环境)✅ 推荐 | 适用于内网受限环境,可用于无 SSH 但有端口通信的服务器 | 发送端:nc -lvp 4444 < tool.tar.gz接收端:nc IP 4444 > tool.tar.gz |

| SMB 共享(Windows ↔ Linux) | 适用于Windows 与 Linux 互传 | Linux 挂载 SMB:mount -t cifs //192.168.1.100/share /mnt |

| U 盘 / 物理介质 | 适用于离线服务器 | 直接拷贝到 U 盘,然后mount /dev/sdb1 /mnt |

0x05 应急排查方法

注:攻击者可能会替换系统关键命令(如ls、ps、netstat)来隐藏恶意进程或文件。若不使用busybox套装,建议使用如下命令查看命令是否被替换,以ls示例:

#确保命令路径正确

which ls

#查看 ls 是否是别名

alias

#检查 ls 的完整性,计算 ls 命令的 MD5 哈希值,并与系统正常版本对比,判断是否被篡改

md5sum /usr/bin/ls

#使用 RPM 验证系统核心文件

rpm -Va | grep ^..5

#运行 echo $PATH,如果 .(当前目录)在前,可能被劫持

#strace 跟踪系统调用,open 和 execve 能显示命令加载的库和执行的二进制文件

strace -e trace=open,execve ls

#使用 stat 检查命令的修改时间

stat /usr/bin/ls

1、账户/登录/权限信息排查

注:主要用于检测系统是否存在异常用户、未授权访问、权限提升等安全隐患。

账户相关

/etc/passwd #查看所有账户,确认是否有陌生账户

grep -v "nologin" /etc/passwd #找出所有能登录的用户

/home #用户家目录查看是否有陌生账户目录

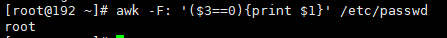

awk -F: '($3==0){print $1}' /etc/passwd #检查是否有多个 root 账户(UID=0)

cat /etc/shadow #如果shadow有,但passwd没有,可能是隐藏账户

权限相关

ca

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)