概述

严重的漏洞有时不需要很复杂,DeepSeek暴露了其内部ClickHouse数据库,没有任何身份验证,泄露了敏感信息。

发现过程

开始

当面对在特定公司发现漏洞的任务时,第一步是识别外部攻击面,然后利用潜在漏洞——在这种情况下,这两步是一起进行的。

一切从 DNS 探测开始!

发现子域名

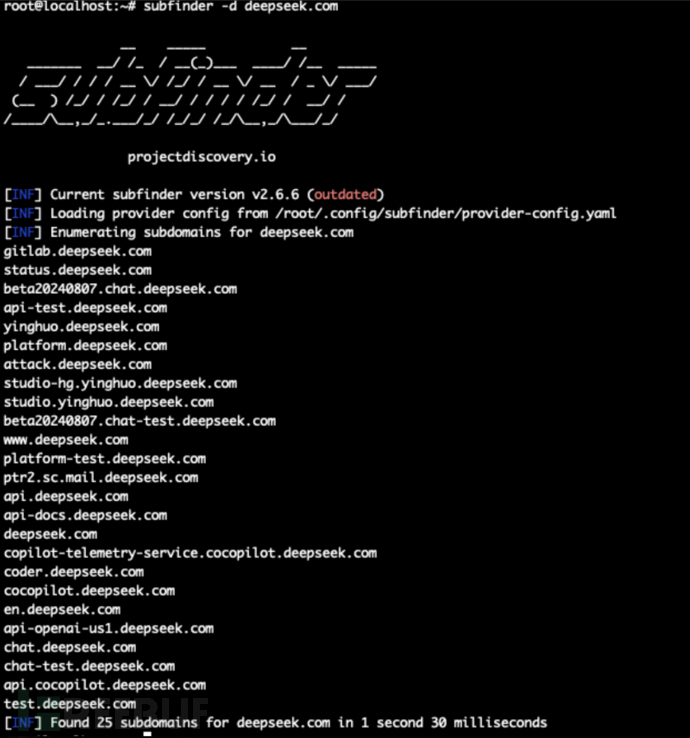

以我们的目标根域名(用于漏洞奖励/负责任披露)为例,比如 deepseek.com,我们将其输入到 DNS 探测工具中,这些工具分为两种主要工作流——被动和主动。

在被动方式下,我们希望查询互联网上的公共 DNS 数据集,并收集我们目标的已知子域名,最好的方法是使用subfinder 这样的工具。

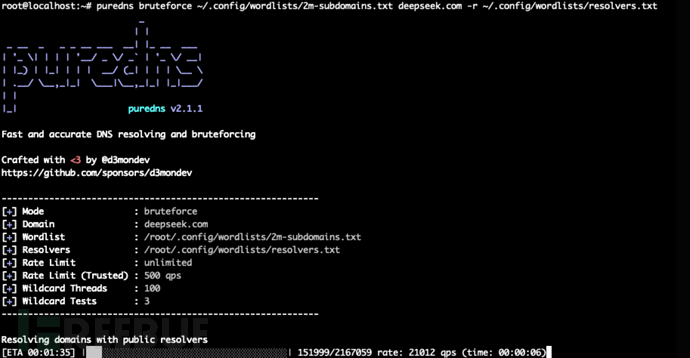

在主动方式下,我们将收集包含数十万个域名的公共字典,并尝试对我们的目标(如 deepseek.com)进行模糊测试和“猜测”更多有效的子域名,例如 "admin.deepseek.com" 等等。

对于这个任务,我推荐使用 Puredns,链接:https://github.com/d3mondev/puredns

其运行命令非常简单,如下所示:

此外,还有更多技术,例如排列(例如添加 dev-admin.deepseek.com),但我们暂时不讨论这些。

这一阶段的目标是收集有效的子域名列表,并将它们保存到一个地方。

在我们这里,有效子域名指的是具有 IP 地址的 DNS 记录,或指向其他资产的记录。

探测外部暴露的服务

好的——现在我们已经有了一个包含配置了某种 DNS 记录并属于我们目标的子域名列表。

接下来,我们需要将范围缩小到所有外部可访问的子域,并且这些子域主动暴露某种服务(可以是 HTTP 服务器,或者像数据库这样的网络组件)。

为此,我们应该使用端口扫描和 HTTP 探测——基本上就是检查 DNS 名称是否有外部暴露的服务。

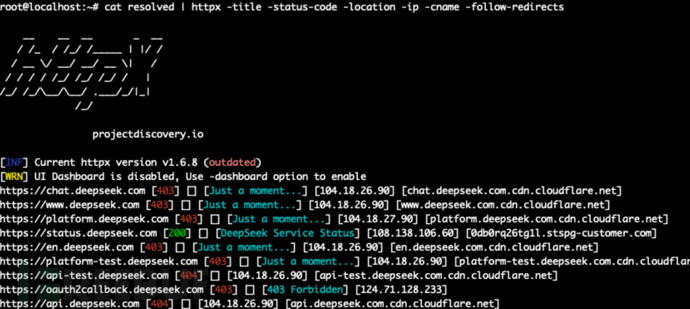

研究者和大多数社区成员通常从 HTTP 探测开始,将我们的子域名列表输入到像 httpx 这样的工具中,工具将返回一个列表,列出所有公开暴露并在 80 和 443 端口上提供 Web 服务的 DNS 名称。

然而,重要的是要注意,并非所有的公开暴露都通过 HTTP 服务,或者通过默认端口暴露,因为有成千上万的自托管应用程序,开发团队在使用这些应用程序时具有很大的差异性。每家公司都有其独特的开发方式,因此,扫描所有开放端口(1-65,535)并检查它们是否暴露了其他服务是非常重要的。

比如在这次暴露事件中,deepseek_ai就涉及到了这个问题。对于这个任务,我通常使用像 Masscan或 Naabu这样的工具,收集开放端口的列表,然后再次将它们输入 HTTPX,进一步识别开放的 Web 服务器。

识别异常和潜在的内部开发服务

根据目前的结果,研究者得到了一个属于 DeepSeek 的公开 HTTP 服务器列表——其中大部分是完全合法的,比如他们的聊天机器人、API 文档或状态监控 Web 服务器。

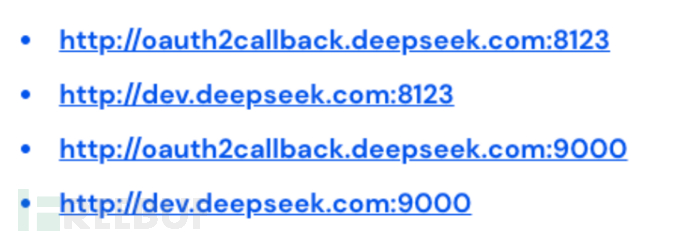

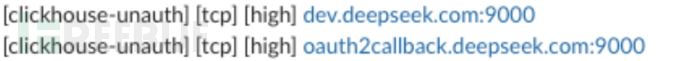

不过,有两个资产引起了研究者的注意:

-

http://oauth2callback.deepseek.com

-

http://dev.deepseek.com

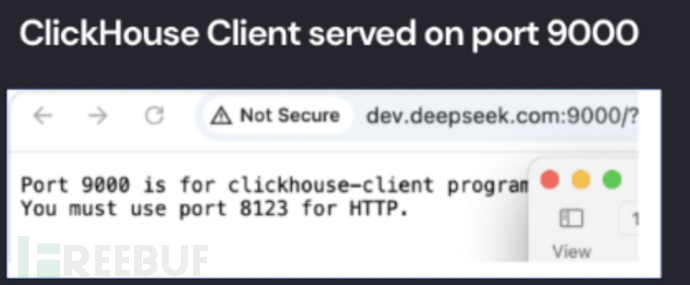

确实,这些端口通常不用于公开服务 HTTP Web 服务器,而是更常见于开发过程中,作为内部服务或测试环境的一部分。这种情况下,公开这些端口可能会带来潜在的安全风险,因为它们往往没有经过充分的安全加固或审查。

利用验证(以安全、非破坏性的方式)

与此同时,在我开始查看已经发现的所有资产时,我还在后台运行了另一个工具——nuclei。这个工具的作用是检查我们发现的服务器上是否存在任何立即可见的 HTTP 和网络配置错误。

这些配置错误包括默认凭证、未授权访问门户、CVE 漏洞等——所有这些都以一种方式进行验证,几乎不会出现误报,并且扫描过程不会对目标的合法操作造成任何损害。

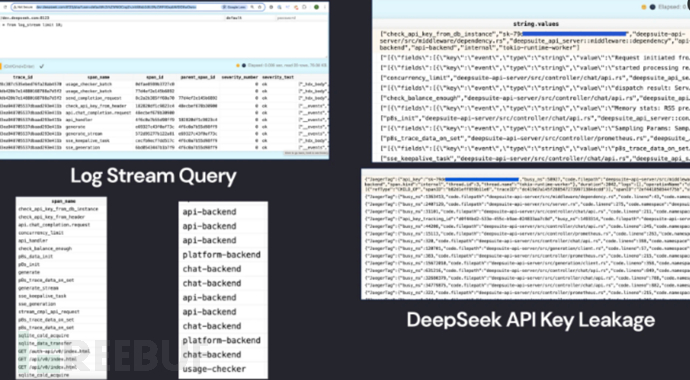

在浏览这些主机时,响应立即披露了这些资产正在运行 ClickHouse,这通常是一个用于存储大型分析和大数据查询的内部数据库管理系统(DBMS)。我对该资产运行了 Nuclei来检查它是否存在未授权访问或配置错误——结果提示我,这些资产确实对互联网公开暴露。

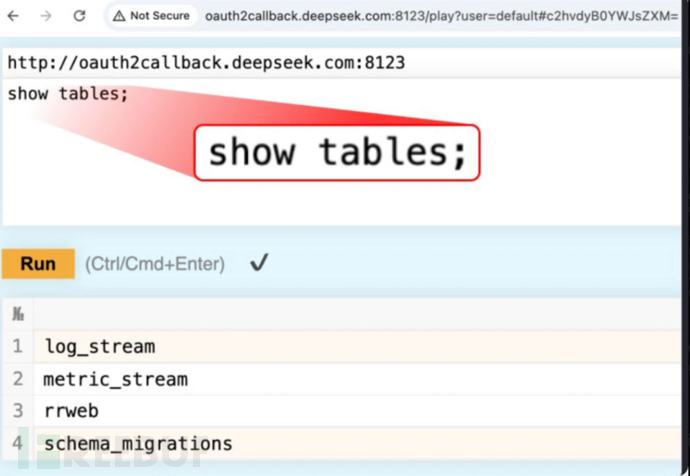

从这一点开始,验证暴露的过程相当简单。通过查看 ClickHouse的 API,我们能够访问 HTTP API,这使得我们能够直接查询 MySQL 数据库。这个 API 的存在表明,如果没有适当的身份验证或访问控制,任何人都可以轻松地与数据库交互,获取敏感数据。

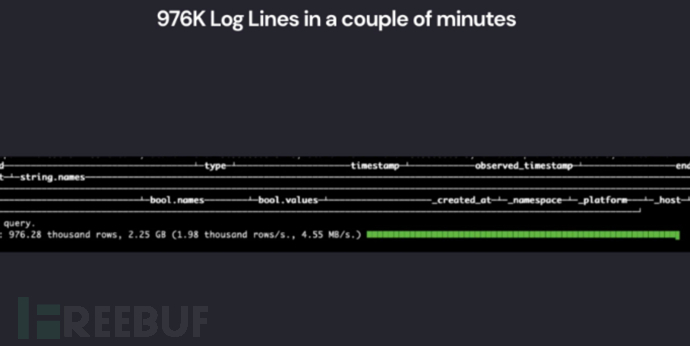

这次暴露的数据非常严重,尤其是来自 log_stream表的日志,包含了超过 100 万行的日志,其中包括聊天历史、DeepSeek API 密钥、基础设施和操作信息等大量敏感数据。这样的暴露可能导致重大的安全风险,因为这些信息可以被恶意用户利用,进一步攻击系统或窃取机密数据。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)