目录

- 主机发现

- 主机信息收集

- 敏感信息、配置文件收集

- 域信息收集

- Linux信息收集

一、主机发现

已经获取的一台内网的主机权限,如何在内网中寻找我们需要的目标资产,就需要我们根据收集当前主机同网段的其他机器,查看网络链接,看能否发现新网段,为后续内网横移做准备。

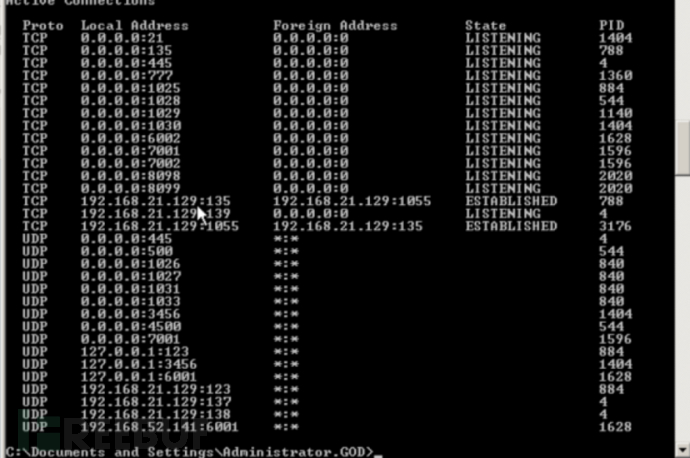

1、网络连接

命令(netstat -ano)

查看有连接的其他IP服务,可以收集到内网其他机器的IP地址。

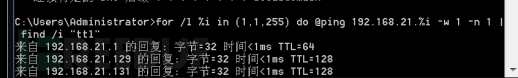

2、icmp探测

ping c 端

for /l %i in (1,1,255) do @ping 192.168.31.%i -w 1 -n 1 | find /i "ttl"

ping b 端

for /l %i in (1,1,244) do @ping -a 10.0.%i.1 -w 1 -n 1 | find /i "Ping"

实例

for /l %i in (1,1,255) do @ping 192.168.21.%i -w 1 -n 1 | find /i "ttl"

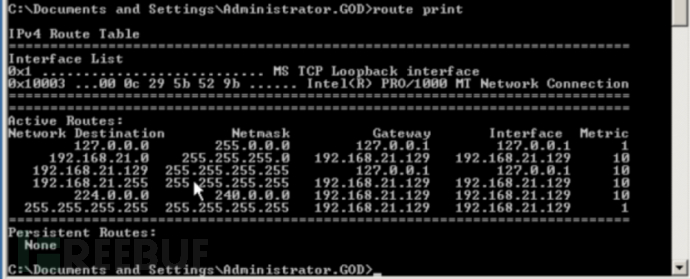

3、路由表信息

查看路由表信息

route print

4、ARP发现主机

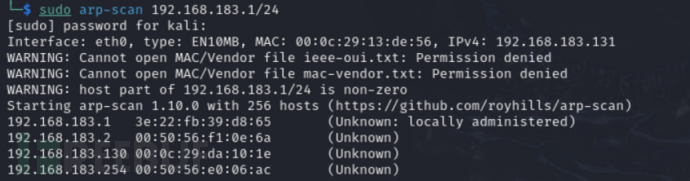

arp-scan

sudo arp-scan 192.168.183.1/24

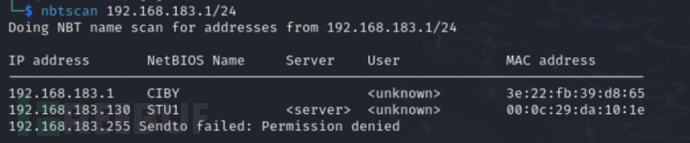

5、NetBIOS发现主机

NetBIOS是windows网络邻居协议,在局域网上程序可使用的应用程序编程接口。也是计算机的标识名,用于局域网中计算机之间的互相访问。

使用nbtscan工具发现网络中其他机器

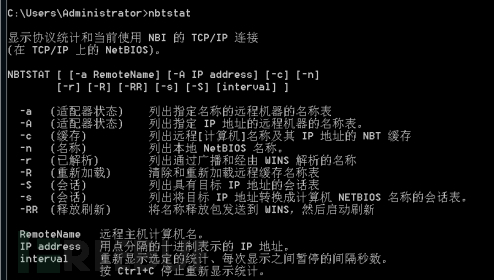

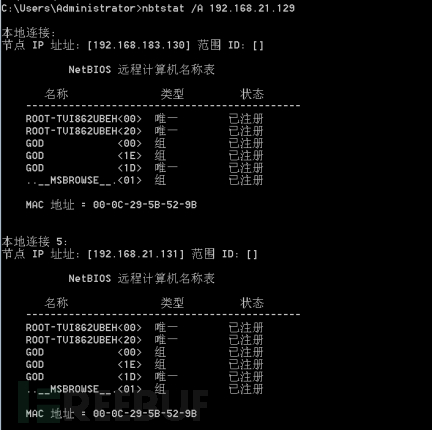

nbtscan在内网中的扫描动静很大,可以使用windows自带的命令nbtstat 对指定IP进行识别

nbtstat -A 192.168.21.129

6、net命令

net view 不带参数,显示域列表、计算机列表或指定计算机的共享资源列表

net Session 不带参数,显示所有与本地计算机的回话信息

7、HOSTS文件

在内网中有些系统可能没有做地址解析,管理员会把记录写在hosts文件中,所以可以翻找一下这个文件,也许可以找到关键系统。

C:\Windows\System32\drivers\etc\hosts

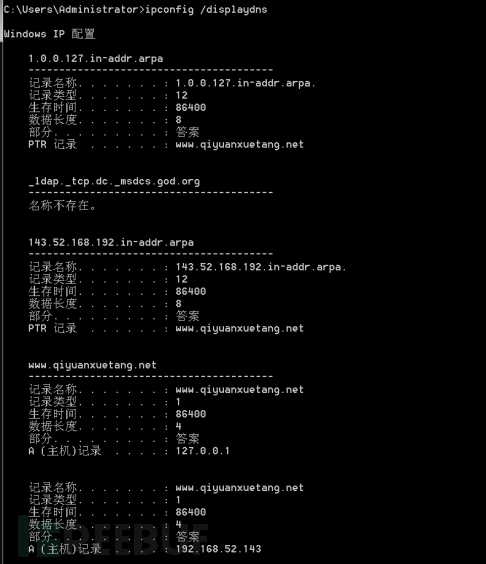

8、DNS Cache

查看dns解析记录

ipconfig /displaydns

二、主机信息收集

主机信息收集

收集本地敏感信息

域信息收集

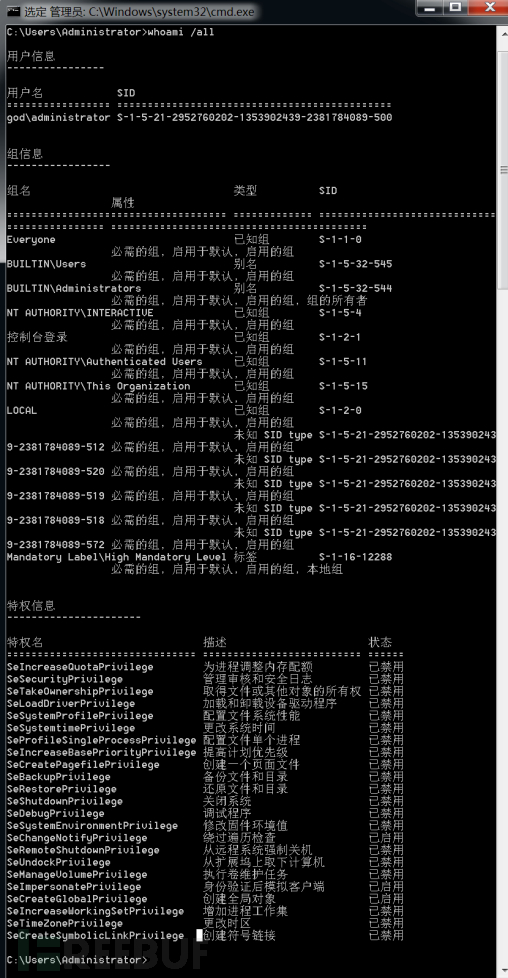

1、whoami /all

查看账号、权限信息

Mandatory Label\High Mandatory Level 表明是 UAC用户

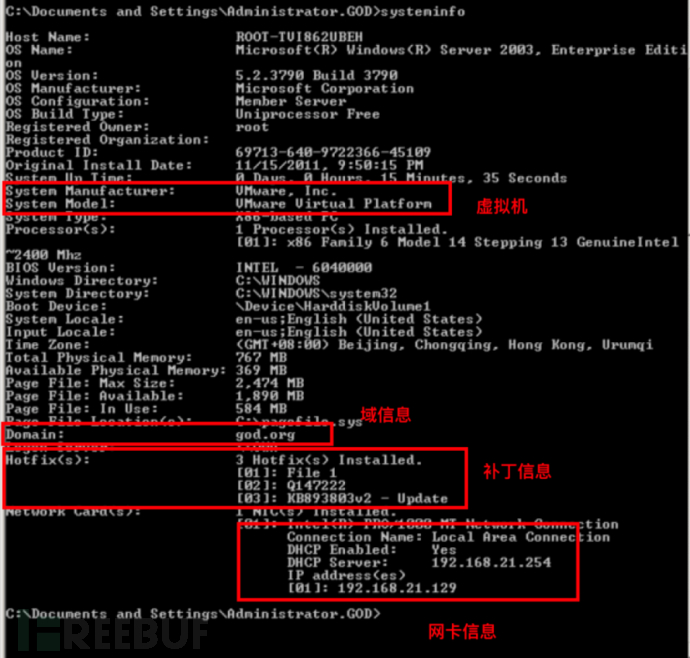

2、systeminfo

3、操作系统识别

2003/xp

2008/window7

2012及以后

详细版本

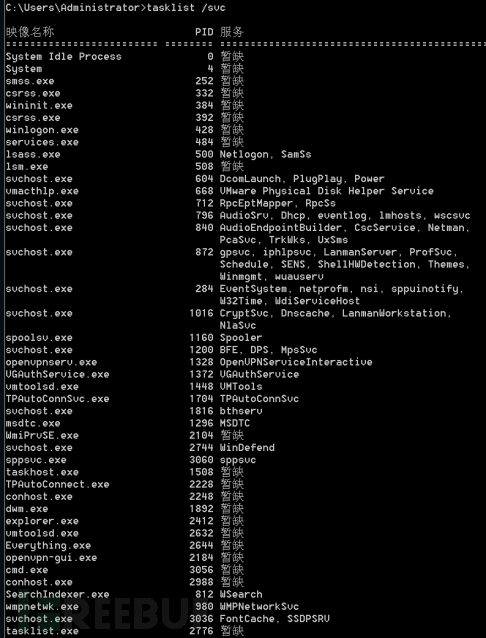

4、tasklist /svc

进程查看,看是否有杀软、hids

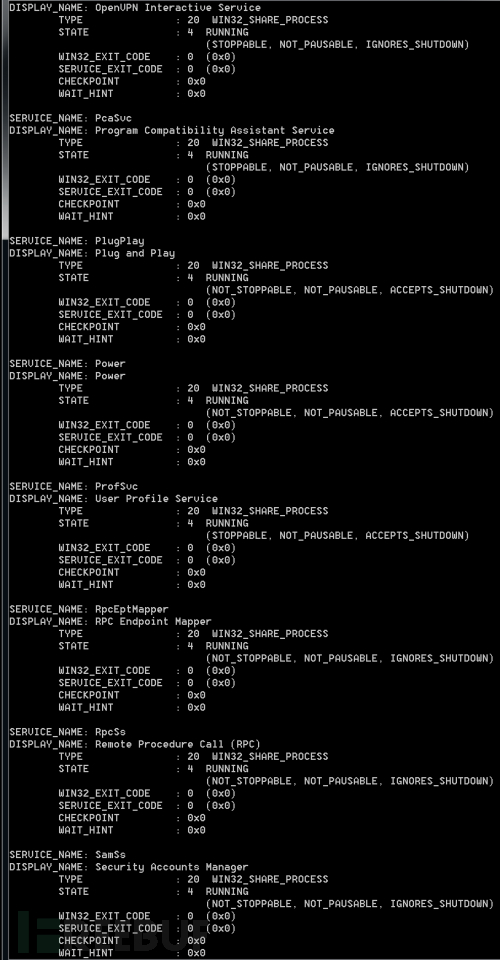

5、服务

sc query

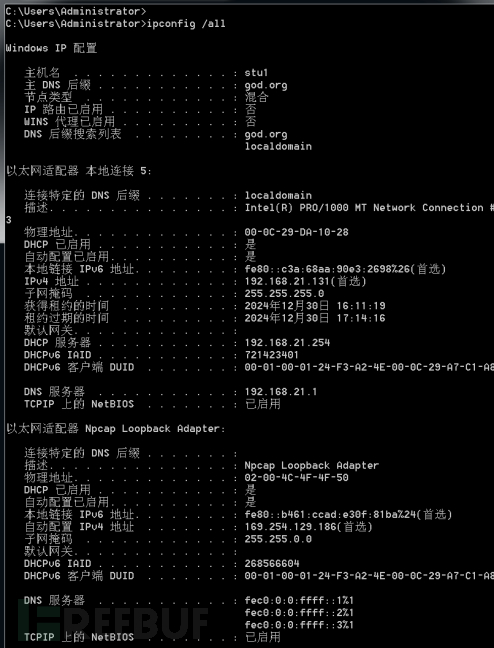

6、网络配置

ipconfig /all

7、网络连接

查看本地开放端口、连接、代理等

netstat -ano 、route print

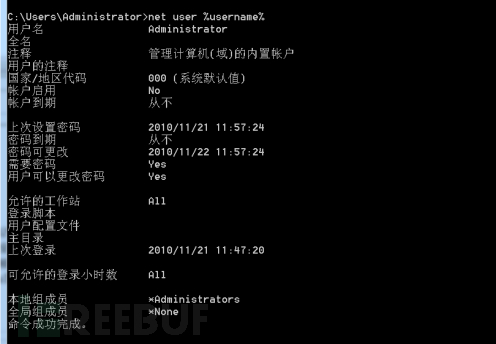

8、用户、组

(1)CMD命令

net user / net users 显示计算机上的用户帐户列表

net user %username% 查看当前用户

net user liukaifeng01 查看指定用户

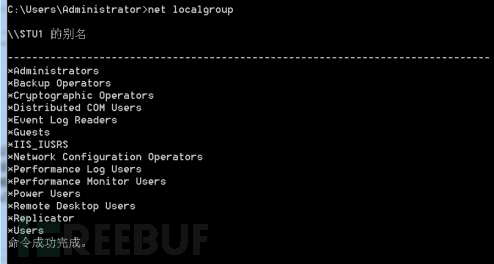

net localgroup 查看用户组信息

net localgroup Administrators 查看哪些用户在Administrators组里

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)