日前,Palo Alto Networks 针对其 PAN-OS 软件中发现的高危认证绕过漏洞(编号为 CVE-2025-0108)发布了补丁。GreyNoise 已观察到针对该漏洞的主动利用尝试。

该漏洞允许未经认证的攻击者绕过 PAN-OS 管理 Web 界面所需的认证,并调用某些 PHP 脚本。虽然此漏洞无法直接实现远程代码执行,但会对 PAN-OS 的完整性和保密性造成负面影响。

PAN-OS 认证绕过漏洞 CVE-2025-0108 详情

此漏洞的 CVSS 评分为 7.8,由 Assetnote 研究人员在分析之前被利用的漏洞 CVE-2024-0012 和 CVE-2024-9474 的补丁时发现。

该漏洞源于 PAN-OS 中 Nginx 反向代理与 Apache Web 服务器组件之间的路径混淆问题。攻击者通过构造多层 URL 编码的恶意 HTTP 请求,导致 Nginx 错误地将请求标记为非敏感(通过X-pan-AuthCheck: off头),而 Apache 则将其视为合法的已认证请求。这种不一致性使得攻击者能够:

- 访问受限的 PHP 脚本。

- 破坏配置的完整性和保密性。

- 利用其他需要认证的漏洞。

Palo Alto Networks 根据网络暴露情况将该漏洞的严重性评为 CVSS 7.8 至 8.8。如果管理接口仅限于受信任的 IP 地址,严重性将降至 5.9。

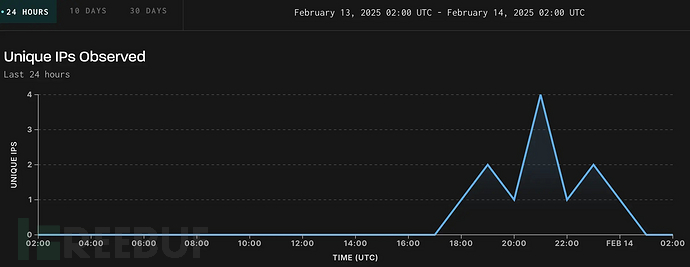

漏洞的主动利用与概念验证

GreyNoise 已观察到广泛的漏洞利用尝试,攻击者正在利用现有的概念验证(PoC)漏洞。

虽然该漏洞无法直接实现远程代码执行,但被入侵的脚本可能会被用于:

- 数据窃取。

- 日志篡改。

- 部署二次攻击。

受影响的 PAN-OS 版本:

- 11.2 版本低于 11.2.4-h4

- 11.1 版本低于 11.1.6-h1

- 10.2 版本低于 10.2.13-h3

- 10.1 版本低于 10.1.14-h9

Cloud NGFW 和 Prisma Access 不受影响。

缓解措施

- 立即打补丁:升级到已修复的 PAN-OS 版本。

- 网络加固:通过防火墙规则或 VPN 将管理接口访问限制在受信任的 IP 地址。

- 监控:使用 GreyNoise 等工具跟踪漏洞利用趋势。

Palo Alto Networks 尚未确认恶意利用,但敦促客户优先更新。Assetnote 的 Adam Kues 强调,该漏洞的根本原因是 Nginx 和 Apache 之间请求处理的不一致,这突显了多层认证架构的风险。

GreyNoise Labs 警告称:“企业必须假设未打补丁的设备正在被主动攻击。管理接口的暴露会显著扩大攻击面。”

CVE-2025-0108 加入了 PAN-OS 漏洞被快速利用的列表。随着攻击者已将该漏洞武器化,企业必须迅速采取行动,打补丁并隔离管理接口。

参考来源:

Hackers Actively Exploiting New PAN-OS Authentication Bypass Vulnerability

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)