在一次复杂的网络攻击活动中,代号为Storm-2372的黑客利用Microsoft Teams会议邀请实施“设备代码钓鱼”攻击。

自2024年8月以来,该攻击活动已针对欧洲、北美、非洲和中东的政府、非政府组织、IT服务、国防、电信、医疗、教育和能源等领域。微软威胁情报中心(MSTIC)认为,Storm-2372与俄罗斯的利益和手法高度吻合,评估为中等可信度。

设备代码钓鱼的工作原理

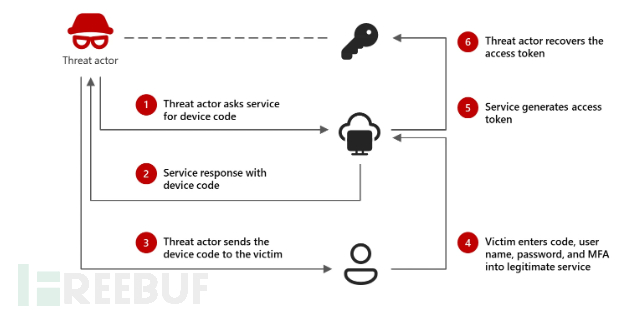

设备代码钓鱼利用了OAuth 2.0设备授权流程(RFC 8628),该机制专为输入受限的设备(如物联网系统或智能电视)设计。在正常的场景中,用户通过在其他设备上输入设备代码来完成身份验证。Storm-2372通过操纵该流程窃取认证令牌。

攻击开始时,Storm-2372通过Microsoft的API生成合法的设备代码请求,随后发送伪装成Microsoft Teams会议邀请的钓鱼邮件。

设备代码钓鱼攻击流程

设备代码钓鱼攻击流程

这些邮件诱使受害者在Microsoft的合法登录页面上输入设备代码。一旦受害者完成身份验证,攻击者便拦截生成的访问令牌和刷新令牌。通过这些令牌,攻击者无需密码或多因素认证(MFA)即可持续访问受害者的账户,只要令牌保持有效。

攻击的技术细节

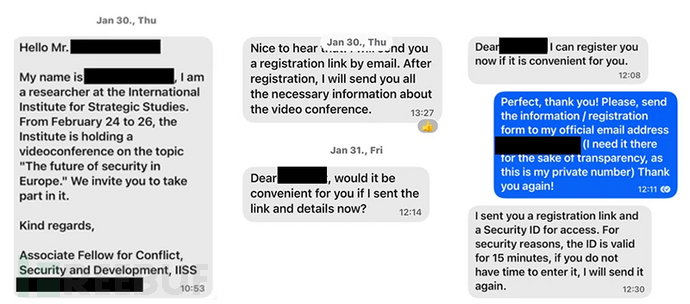

Storm-2372通过WhatsApp、Signal或Microsoft Teams等即时通讯应用冒充目标对象的相关重要人物建立联系。在取得信任后,他们通过电子邮件发送虚假的Teams会议邀请。

攻击者冒充重要角色并在Signal上建立联系

攻击者冒充重要角色并在Signal上建立联系

随后,受害者被诱导在合法的Microsoft登录页面上输入攻击者生成的设备代码。攻击者监控API以获取令牌生成,并在认证完成后获取访问令牌。

钓鱼活动中使用的诱饵

钓鱼活动中使用的诱饵

攻击者使用有效的令牌访问Microsoft Graph API收集数据,搜索包含“密码”“管理员”或“凭据”等敏感关键词的邮件并窃取数据。

微软表示:“威胁行为者使用关键词搜索查看包含‘用户名’‘密码’‘管理员’‘TeamViewer’‘AnyDesk’‘凭据’‘机密’‘部委’和‘政府’等词的消息。”他们还利用被入侵的账户发送内部钓鱼邮件以进一步传播攻击。

目前,Storm-2372已调整策略,通过在设备代码流程中使用Microsoft Authentication Broker的客户端ID来获取主刷新令牌(PRT)并在Entra ID环境中注册受攻击者控制的设备,从而实现长期持续性。

防御策略

微软建议采取以下措施防范此类攻击:

- 除非绝对必要,否则阻止使用该认证方法。

- 培训员工识别钓鱼攻击,并在登录时验证应用程序提示。

- 如检测到可疑活动,使用revokeSignInSessions撤销用户的刷新令牌。

- 强制执行MFA,并根据用户行为阻止高风险登录。

- 采用FIDO令牌或Passkeys替代基于短信的MFA。

- 将本地目录与云端目录集成,以便更好地监控和响应。

Microsoft Defender for Office 365提供了与钓鱼活动相关的警报,例如带有钓鱼特征的邮件和模仿登录页面的恶意HTML文件。此外,Entra ID Protection还能检测异常行为,如来自匿名IP地址的活动或异常的令牌使用模式。

参考来源:

Hackers Abusing Microsoft Teams Meeting Invites to Trick Victims for Gaining Access

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)