近期,网络攻击者开始利用改良版的SharpHide工具创建隐藏的注册表值,这极大地增加了检测和删除的难度。这种技术利用了Windows注册表重定向机制,使得标准工具难以识别和清除这些隐蔽的持久性攻击手段。

SharpHide是一款基于eWhiteHats研究人员提出的技术开发的工具,通过在注册表路径前添加两个宽字符(wchar)空字符,从而创建隐藏的注册表键。

SharpHide检测示意图(来源:Medium)

SharpHide检测示意图(来源:Medium)

Sophos威胁分析师Andrew Petrus指出,由于注册表编辑器无法正确处理空字符,这种方法能够有效地隐藏这些注册表项。

改良版SharpHide用于隐蔽持久化

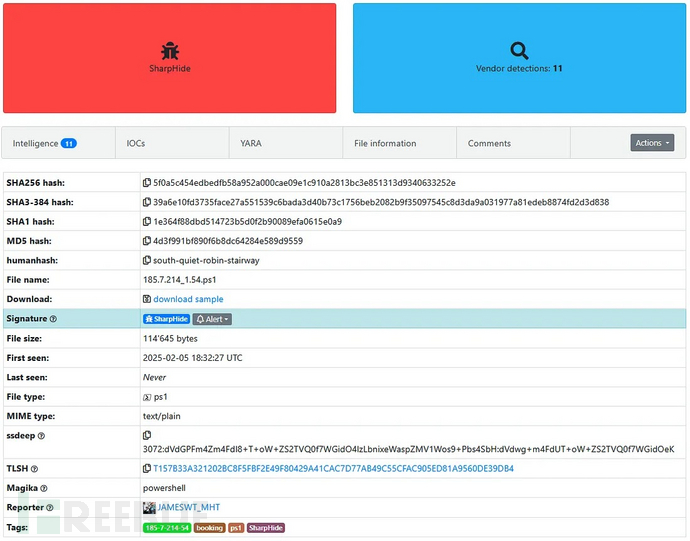

改良版的SharpHide已被集成到一个PowerShell脚本中,并通过混淆两个Base64编码的二进制文件来执行恶意操作。其中,第一个二进制文件包含恶意载荷,而第二个二进制文件则充当加载器,负责执行该载荷。

加载器利用PowerShell的反射功能,动态加载并调用一个方法,从而在RegSvcs.exe进程下启动恶意载荷。这种技术通过将恶意软件运行在合法的系统可执行文件中,成功规避了检测。

PowerShell脚本示意图(来源:Medium)

PowerShell脚本示意图(来源:Medium)

当以管理员权限执行时,该恶意脚本会在WOW6432Node分支中创建隐藏的注册表值,而不是标准的SOFTWARE分支。这种现象是由于注册表重定向机制导致的,Windows会自动将32位进程的注册表写入重定向到64位系统的WOW6432Node分支。这使得标准SharpHide删除技术无法检测到这些隐藏值。

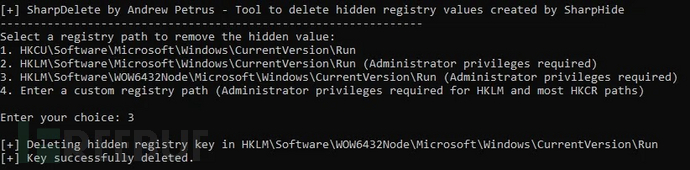

SharpDelete工具应对隐藏注册表

为了应对这一问题,Andrew Petrus开发了一款名为SharpDelete的新工具。SharpDelete旨在删除用于持久化攻击的隐藏注册表值,并能够处理标准和重定向的注册表路径。用户还可以指定自定义的注册表位置,从而在检测和清除隐蔽持久化机制时具备更高的灵活性。

SharpDelete示意图(来源:Medium)

SharpDelete示意图(来源:Medium)

这些方法利用了Windows处理注册表项的漏洞,使得检测和删除变得异常困难。像SharpDelete这样的工具为这些问题提供了解决方案,展示了在网络安全领域不断创新以应对新兴威胁的重要性。

参考来源:

Threat Actors Leveraging Modified Version of SharpHide Tool To Create Hidden Registry

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)