AI是否真的正在重塑网络威胁格局?还是说,无休止的炒作掩盖了现实中更实际的威胁?根据Picus Labs发布的《2025年红色报告》对超过100万份恶意软件样本的分析,迄今为止,AI驱动的攻击并未出现显著增长。尽管攻击者确实在不断创新,AI的角色也会日益重要,但最新数据显示,一系列已知的策略、技术和程序(TTPs)仍然是网络攻击的主导力量。

虽然媒体头条充斥着对人工智能的炒作,但现实数据却描绘了一幅更为复杂的图景,揭示了哪些恶意软件威胁最为活跃及其背后的原因。以下是一些关于今年最常见攻击活动的关键发现和趋势,以及网络安全团队需要采取的措施。

AI炒作为何落空?至少目前如此

尽管媒体将AI宣扬为网络犯罪的全能新武器,但统计数据却讲述了一个截然不同的故事。Picus Labs在仔细分析数据后发现,2024年基于AI的攻击策略并未出现显著增长。攻击者确实开始利用AI提升效率,例如制作更具欺骗性的钓鱼邮件或编写/调试恶意代码,但在绝大多数攻击中,他们尚未充分发挥AI的变革性潜力。实际上,《2025年红色报告》的数据表明,通过专注于经过验证的TTPs,仍然可以抵御大部分攻击。

“安全团队应优先识别并弥补防御中的关键漏洞,而非过分关注AI的潜在影响。”——《2025年红色报告》

凭证窃取激增三倍(8% → 25%)

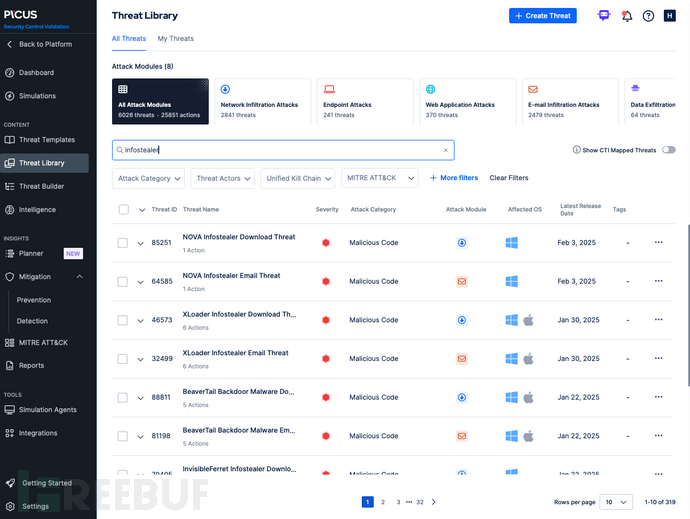

攻击者越来越多地瞄准密码存储、浏览器保存的凭证和缓存的登录信息,利用窃取的密钥提升权限并在网络中横向移动。这一三倍的增长凸显了加强凭证管理和主动威胁检测的紧迫性。

现代信息窃取恶意软件通过结合隐蔽性、自动化和持久性实现多阶段攻击。凭借合法进程掩盖恶意操作,以及日常网络流量隐藏非法数据上传,攻击者能够在安全团队的眼皮底下悄无声息地窃取数据,而无需进行好莱坞式的“砸抢”攻击。这就像一场精心编排的入室盗窃,只不过犯罪分子并非开车逃逸,而是静待你的下一个失误或漏洞。

93%的恶意软件使用至少一种MITRE ATT&CK十大技术

尽管MITRE ATT&CK®框架广泛详实,但大多数攻击者仍依赖一套核心TTPs。在《红色报告》列出的十大ATT&CK技术中,以下外泄和隐蔽技术最为常用:

- T1055(进程注入):允许攻击者将恶意代码注入受信任的系统进程,增加检测难度。

- T1059(命令和脚本解释器):使攻击者能够在目标机器上运行恶意命令或脚本。

- T1071(应用层协议):为攻击者提供通过常见协议(如HTTPS或DNS-over-HTTPS)进行命令控制和数据外泄的隐蔽通道。

这些技术的结合使得看似合法的进程通过合法工具收集数据并在广泛使用的网络通道中传输。仅依靠基于签名的检测方法难以发现此类攻击,但通过行为分析,特别是在监测和关联多种技术时,可以更容易发现异常。安全团队需要重点关注那些与正常网络流量几乎无异的恶意活动。

回归基础,强化防御

当今的威胁通常将多个攻击阶段串联起来,以实现渗透、持久化和数据外泄。当一个步骤被发现时,攻击者可能已经进入下一阶段。尽管威胁环境无疑复杂多变,但《2025年红色报告》揭示的一线希望却相当简单:当前大多数恶意活动实际上围绕一小部分攻击技术展开。通过加强现代网络安全基础,如严格的凭证保护、先进的威胁检测和持续的安全验证,企业可以暂时忽略AI炒作的浪潮,集中精力应对当前实际面对的威胁。

参考来源:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)