由于我(原作者)居住在五眼联盟国家(澳大利亚),想知道中国发布了哪些有关五眼联盟行动的报道。这让我陷入了对中国网络安全实体归咎于 NSA 的 TTP 的深入研究——或者。

这些见解源自我对微信的广泛研究,其中包含xx、盘古实验室和国家计算机病毒应急处理中心 (CVERC) 发布的情报报告。值得注意的是,这些指控的真实性和程度尚未得到独立消息来源的证实。我写这篇博客的目的只是汇总和分享中国消息来源发布的有关 NSA 网络行动的信息,看看我是否可以学到任何新的检测技术或攻击技术,以便进行有趣的研究。

在进行这项研究时,我意识到中国的事件响应方法与我们在西方执行 IR(事件响应) 的方式非常不同,这让我更多地思考如何修改我自己的一些方法以纳入一些经验。也许我将来会就此写一篇博客。

美国国家安全局如何入侵中国西北工业大学

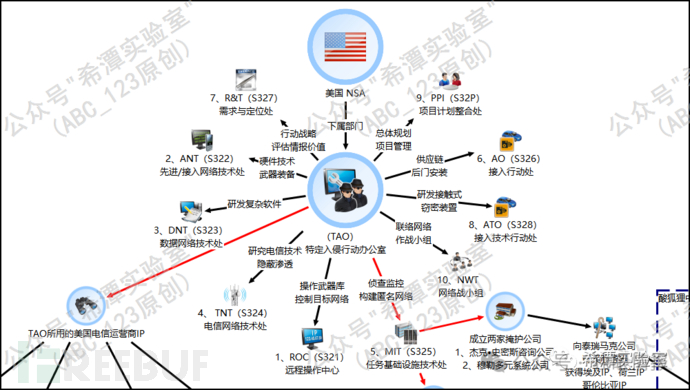

据称,早在 2022 年,中国西北工业大学(一所专门从事航空航天和国防的领先机构)就成为美国国家安全局NSA组织发起的一次复杂网络攻击的目标。据报道,此次攻击是由美国国家安全局下属的一个部门“特定入侵行动办公室”(TAO)执行的,据称该部门部署了 40 多种独特的恶意软件进行数据窃取和间谍活动。

中国网络公司xx和国家计算机病毒应急处理中心在微信上公开披露了有关此次入侵的所有信息。

中国是如何进行归因的?

通过对大学的联合调查和取证,CVERC和xx确定了4个IP地址,这些IP地址据称是NSA通过两家掩护公司“Jackson Smith Consultants”和“Mueller Diversified Systems”购买的。确定的四个IP地址列在本报告末尾。CVERC和xx指控一名化名为“Amanda Ramirez”的TAO员工匿名为NSA的FoxAcid平台购买了这些IP地址,该平台后来被用于对大学的攻击。CVERC和xx还指控NSA曾使用美国一家注册商的匿名保护服务来匿名化域名和证书,以防止它们被公共渠道查询。

CVERC 和 xx 的调查人员通过人为错误、分析模式和工具重叠等多种方式,成功将此次攻击追溯到 NSA 的 TAO 部门。

1. 攻击次数

- 在此次事件中,经取证发现 TAO 使用的框架之一“NOPEN”需要人工操作。因此,很多攻击都需要手动操作键盘,事件时间线的数据分析显示,98% 的攻击发生在美国东部时间上午 9 点至下午 16 点(美国工作时间)。

- 周六和周日没有发生任何网络攻击,所有攻击都集中在周一至周五。

- 阵亡将士纪念日和独立日这两个美国独有的节日期间,没有发生任何袭击事件。

- 圣诞节期间没有发生袭击事件。

2. 键盘输入

- 攻击者使用美式英语。

- 攻击者使用的所有设备都具有英文操作系统和英文应用程序。

- 使用美式键盘。

3.人为错误

- 由于事件持续时间长、规模大,当其中一名涉嫌 NSA“攻击者”试图上传并运行 Pyscript 工具时,他们忘记修改参数。这导致出现错误 - 错误消息暴露了攻击者互联网终端的工作目录和文件名。

- 然后用它来识别它们是在 Linux 系统上运行,并且目录“etc/autoutils”是 TAO 网络攻击工具目录的特殊名称。

- 错误消息如下:

Quantifier follows nothing in regex; marked by <-- HERE in m/* <-- HERE .log/ at .. /etc/autoutils line 4569

4. Shadow Brokers 泄密事件前发现相关工具

- 据称,西北工业大学多年来曾遭受过多次入侵,此前的调查(Shadow Broker 泄密事件之前)发现的几款恶意软件据称与 Shadow Broker 泄密事件中描述的工具相同。他们没有提供进一步的信息。

5. 与 NSA 相关的工具包

- 在取证分析中,调查人员发现了 41 种不同的工具和恶意软件样本。

- 其中 16 种工具与 Shadow Brokers 泄密事件曝光的 TAO 武器一致。

- 其中 23 种工具与 Shadow Brokers 泄露的工具相似度约为 97%。

- 其中 2 个工具并未在 Shadow Brokers 中发现,但被发现被 TAO 在其他网络攻击中使用。

攻击内幕:涉嫌 NSA TTP

1. 攻击前的准备

美国国家安全局入侵该大学的主要策略之一是使用0day。然而,在开始攻击之前,攻击者首先进行了大量的攻击前准备工作。两个0day被用来入侵中国邻国所有使用 SunOS 系统的公司。xx 和 CVERC 在其报告中没有具体说明针对的是哪些漏洞。

具体来说,NSA 会针对任何网络流量大的服务器(即教育机构和商业组织)。一旦攻击成功,他们就会安装 NOPEN(稍后会详细介绍)来建立立足点。通过在这些系统上部署0day,他们获得了对这些系统的访问权限,这些系统随后将被用作对大学进行主要攻击的跳板。

此次攻击共使用了54台跳转服务器和5台代理服务器,攻击来自日本、韩国、瑞典、波兰、乌克兰等17个不同的国家,其中70%的攻击来自中国邻国。

据称运行的专有工具:

- SHAVER:该工具用于攻击用于跳转服务器的 SunOS 暴露服务器。这被确定为一种自动攻击工具,专为启用了 RPC 服务的 x86 和 SPARC 架构而设计。

2. 初次进入大学

为了进入网络,他们利用了中间人攻击 (MiTM) 和鱼叉式网络钓鱼电子邮件。4 月左右,出现了针对大学成员(学生和教师)的带有“科学研究评论”字样的网络钓鱼电子邮件。这些网络钓鱼电子邮件中嵌入了恶意软件,其中一些旨在窃取这些用户的凭据。

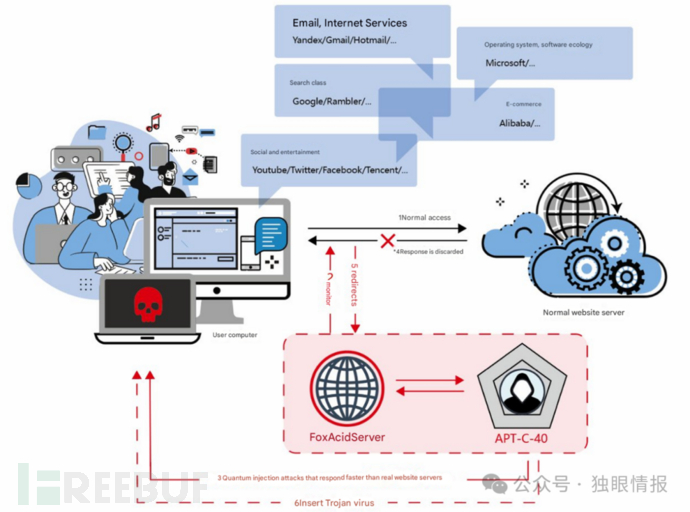

除此之外,xx 和 CVERC 还报告称,他们使用的平台之一是斯诺登泄密事件中被称为“FOXACID”的平台。根据维基解密、xx 和 CVERC 的说法,这个平台是美国国家安全局设计的0day攻击平台,用于自动向工作站、服务器和移动设备发送浏览器(IE、Chrome、FireFox、Safari、Android Webkit 等)漏洞。当用户尝试访问 Gmail、BiliBili(中国版 YouTube)等网站时,服务器响应会被劫持并重定向到 APT-C-40(NSA)控制的服务器,从而将恶意软件注入用户的浏览器。下面是 xx 绘制的工作原理图(我用谷歌将其翻译成英文)。

问题在于“他们是如何使用FOXACID的”,而系统并未被攻破?根据报告,这似乎是一个合乎逻辑的事件序列:

-

大学的外部服务器遭到入侵,APT-C-40 利用一种名为 ISLAND(手动利用 Solaris 系统)的工具进入该环境

-

APT-C-40 安装了一个名为 SECONDDATE 的框架,这是一款间谍软件,旨在安装在网络设备(网关、边界路由器和防火墙)上。该工具有一个服务器和控制端。服务器在网络边缘设备上运行,并通过驱动程序监控/篡改流量。返回控制器的通信是加密的,使用的端口是随机的。 SECONDDATE 具有网络窃听、中间人攻击和代码注入功能。它可以与其他恶意软件一起使用来执行间谍活动。它主要用于劫持大量数据流量、篡改和误导。

-

SECONDDATE 将大学网络内访问 BiliBili 等热门网站的用户的流量重定向到 FOXACID 平台,该平台在学生/教职工设备上执行浏览器攻击以获取控制权。

据称,他们利用这个中间人攻击平台劫持了大学的内部主机和服务器,然后部署了更多工具来远程控制系统。这使他们能够访问与大学网络的运营和维护有关的核心网络设备、服务器和终端。有趣的是(这似乎是一种模式),APT-C-40(根据 xx 和 CVERC 的说法)对路由器和交换机等网络设备非常感兴趣。

据称运行的专有工具包括:

- ISLAND:据称,该工具针对大学的外部服务器运行,以获取控制权。它是一种手动攻击工具,用于破坏基于 Solaris 的系统。

- FOXACID:浏览器利用框架,可对浏览器进行指纹识别并部署 0day 漏洞。

- SECONDDATE:据称,TAO(NSA)曾使用这一工具入侵大学办公室内联网。SECONDDATE的归属是通过与其他行业合作伙伴的合作发现的。他们发现数千台网络设备运行着这种间谍软件,通信被传回位于德国、日本、韩国和台湾的 NSA 服务器。该工具用于将用户流量重定向到 FOXACID 平台。

3. 持久性和横向移动

在获得初始访问权限后,APT-C-40 专注于在大学网络中长期驻留和横向移动。为了避免被发现,他们据称部署了后门和凭证盗窃技术的组合。

- SECONDDATE – 后门安装在网络边缘设备(如网关和边界路由器)上,用于过滤和劫持中间人攻击中的大量数据。该后门被放置在大学的边界路由器上,用于劫持流量并将其重定向到 NSA 的 FOXACID 平台。

- NOPEN:一种远程控制恶意软件,为 NSA 操作员提供对受感染系统的持续访问。它允许文件执行、进程管理、系统命令执行和权限提升。TAO 利用它获得对核心业务服务器和关键网络设备的持续控制。

- FLAME SPRAY - 基于 Windows 的远程控制恶意软件,具有强大的反分析功能。可以定制以生成不同类型的服务器。与“Acid Fox”平台配合使用,控制个人办公网络主机。它具有强大的反分析/反调试功能。

- CUNNING HERETICS:一种轻量级植入物,它为 NSA 建立了加密通信通道,即使在清理尝试之后也可以远程重新激活接入点。

- STOIC SURGEON:一种针对 Linux、Solaris、JunOS 和 FreeBSD 系统的隐形后门,使 NSA 能够在避免安全审计的同时保持控制。

4.横向移动技术:

APT-C-40 特别关注边缘网络设备。从 IR 角度来看,这完全合情合理(缺乏EDR、日志不足、可见性差以及操作系统各异,使得大规模调查极其困难且高度依赖人工操作)。在攻击的这个阶段,他们使用合法凭证访问防火墙设备,并将部分攻击集中在大学的电信运营商身上。xx 和 CVERC 强调这是他们获取指纹和访问与关键研究人员相关的个人数据的方法。

-

合法凭证:NSA 涉嫌利用 Cisco PIX 防火墙、天融信防火墙等设备的合法凭证,对内网进行侦查、数据监听、短信网关和电信运营商等控制,并借助 MAGIC SCHOOL 等工具对敏感人员进行查询,加密后外泄。查询结果数据保存在:

var/tmp/.2e434fd8aeae73e1/erf/out/f/,之后被加密外泄。 -

劫持内联网升级程序:据称,美国国家安全局破坏了软件更新机制,以伪装成合法更新的方式分发恶意软件。

-

通过工具 DRINKING TEA 窃取凭证:此工具嗅探大学 IT 管理员使用的 SSH、Telnet 和 Rlogin 密码,授予 NSA 对内部系统的完全访问权限。据称,NSA 使用此工具捕获命令行日志、大学员工在操作和维护工作期间生成的密码。这些数据被压缩和加密,以便通过 NOPEN 进行外带泄露。这些凭证随后使他们能够访问边缘设备和业务设备。

-

劫持边境路由器:美国国家安全局在大学路由器上安装了 Second Date 间谍软件,允许其拦截、操纵和重新路由网络流量。

5. 数据泄露:窃取关键研究成果和凭证

据称,进入网络后,美国国家安全局特工系统地窃取了机密研究数据、网络基础设施详细信息以及敏感的操作文件。

使用的渗透方法:

-

敌后行动:一套用于在将被盗数据传输到 NSA 控制的服务器之前对其进行查询、打包和加密的工具。

-

School of Magic, Clown Food, and Cursed Fire:这些 NSA 工具专门用于从电信和国防研究系统中提取敏感文件。

-

使用代理服务器和 VPN:为了避免被发现,被盗数据通过 17 个国家的 54 个跳转服务器和代理节点进行传输,掩盖了攻击者的真实来源。

6. 规避和反取证措施

为了最大限度地降低被发现和取证调查的风险,美国国家安全局采用了几种反取证技术(但其中大多数都内置在他们所利用的工具和框架中):

-

TOAST BREAD:一种日志处理工具,可删除未经授权访问的证据,包括 UTMP、WTMP 和 LASTLOG 文件。

-

加密通信:所有 NSA 工具都利用加密技术,确保到其命令和控制 (C2) 服务器的流量无法被检测到。

我从中学到了什么?

在事件响应过程中,西方方法通常侧重于构建攻击的超级时间线,按时间顺序详细记录事件。我们编制时间线,记录入侵指标 (IoC),并将报告交给情报团队,通常还附上口头汇报。然而,使用人工智能对多个案件(甚至单个案件)进行大规模数据分析并不是标准做法。从中国案例记录中观察到的一个关键现象是大数据分析的广泛使用,特别是在跟踪“人工按键盘”活动方面。这种方法使xxx 能够识别模式,例如阵亡将士纪念日据称没有活动,并准确记录攻击者的行动时间,从而使 xx 能够将活动隔离到周一至周五的美国东部标准时间工作时间。

针对边缘设备、物联网和网络设备的攻击似乎正在成为常态。从威胁行为者的角度来看,这是完全合理的。大多数对手都知道 XDR/EDR 解决方案部署在传统端点上,这使得边缘设备成为初始访问和持久性的诱人目标。由于操作系统种类繁多、专有编码方法多样,并且需要进行大量手动取证分析,因此防御和检测此类威胁尤其具有挑战性。对边缘设备的关注并非 NSA 独有——这是一种新兴趋势,可能会不断升级。我们已经看到俄罗斯行为者采用了类似的技术,包括固件操纵。

最后,在报告中,偶尔会提到大多数攻击框架都在内存中运行,没有文件写入磁盘。这种情况并不罕见——但是,观察调查和取证的过程总是很有趣的。我希望更详细地介绍调查这些攻击的方法,特别是 IR 团队如何对边缘设备和路由器进行取证分析。

涉嫌 NSA IoC

IP(通过掩护公司购买):

- 209.59.36.xx

- 69.165.54.xx

- 207.195.240.xx

- 209.118.143.xx

武器平台 IP(C2 服务器):

- 192.242.xx.xx(哥伦比亚)

- 81.31.xx.xx(捷克共和国)

- 80.77.xx.xx(埃及)

- 83.98.xx.xx(荷兰)

- 82.103.xx.xx(丹麦)

用于发起攻击的 IP:

- 211.119.xx.xx (韩国)

- 210.143.xx.xx (日本)

- 211.119.xx.xx (韩国)

- 210.143.xx.xx (日本)

- 211.233.xx.xx (韩国)

- 143.248.xx.xx (韩国 - 大田科学技术学院)

- 210.143.xx.xx (日本)

- 211.233.xx.xx (韩国)

- 210.143.xx.xx (日本)

- 210.143.xx.xx (日本)

- 210.143.xx.xx (韩国 - 韩国国立开放大学)

- 211.233.xx.xx (韩国 - KT 电信)

- 89.96.xx.xx (意大利 - 米兰)

- 210.143.xx.xx (日本 -东京

- 147.32.xx.xx (捷克共和国 - 布尔诺)

- 132.248.xx.xx (墨西哥 - UNAM)

- 195.162.xx.xx (瑞典)

- 210.143.xx.xx (日本 - 东京)

- 210.228.xx.xx (日本)

- 211.233.xx.xx (韩国)

- 212.187.xx.xx (德国 - 纽伦堡)

- 222.187.xx.xx (德国 - 不来梅)

- 210.143.xx.xx (日本)

- 91.217.xx.xx (芬兰)

- 211.233.xx.xx (韩国)

- 84.88.xx.xx (西班牙 - 巴塞罗那)

- 210.143.xx.xx (日本 - 京都大学)

- 132.248.xx.xx (墨西哥)

- 148.208.xx.xx(墨西哥)

- 192.162.xx.xx(意大利)

- 211.233.xx.xx(韩国)

- 218.232.xx.xx(韩国)

- 148.208.xx.xx(墨西哥)

- 61.115.xx.xx(日本)

- 130.241.xx.xx(瑞典)

- 210.143.xx.xx(印度)

- 210.143.xx.xx(日本)

- 202.30.xx.xx(澳大利亚)

- 220.66.xx.xx(韩国)

- 222.122.xx.xx(韩国)

- 141.57.xx.xx(德国 - 莱比锡经济文化研究所)

- 212.109.xx.xx(波兰)

- 210.135.xx.xx(日本 - 东京)

- 148.208.xx.xx(墨西哥)

- 82.148.xx.xx(卡塔尔)

- 46.29.xx.xx(阿联酋)

- 143.248.xx.xx(韩国 - 大田科学技术学院)

SecondDate CnC

MD5:485a83b9175b50df214519d875b2ec93 SHA-1:0a7830ff10a02c80dee8ddf1ceb13076d12b7d83 SHA-256: d799ab9b616be179f24dbe8af6ff76ff9e56874f298dab9096854ea228fc0aeb

来源

- https://www.cverc.org.cn/head/zhaiyao/news20220905-NPU.htm

- https://mp.weixin.qq.com/s/CfkLGhqLB3hyVcDzqUQwJQ

- https://www.secrss.com/articles/54025

- https://www.cverc.org.cn/head/zhaiyao/news20220629-FoxAcid.htm

- https://www.aclu.org/documents/foxacid-sop-operational-management-foxacid-infrastruct

- https://nsarchive.gwu.edu/document/22069-document-01

- https://www.schneier.com/blog/archives/2013/10/how_the_nsa_att.html

- https://m.thepaper.cn/wifiKey_detail.jsp?contid=20362635&from=wifiKey

- http://www.ce.cn/xwzx/gnsz/gdxw/202209/27/t20220927_38130496.shtml

- https://world.huanqiu.com/article/4EX89Zq6zNg

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)