WordPress的Jupiter X Core插件存在严重安全漏洞,使得超过9万个网站面临本地文件包含(LFI)和远程代码执行(RCE)攻击的风险。

该漏洞被追踪为CVE-2025-0366,CVSS评分为8.8(高危),允许具有贡献者权限的攻击者上传恶意的SVG文件并在受影响的服务器上执行任意代码。

该漏洞利用了Jupiter X Core(一款与高级Jupiter X主题配套的插件)中的两个连锁弱点。

SVG文件上传不受限制

插件的upload_files()函数(属于Ajax_Handler类)允许贡献者上传SVG文件,但未对文件内容进行适当验证。

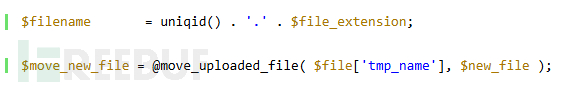

虽然文件名通过PHP的uniqid()函数进行了随机化处理,但由于依赖于服务器微时间戳,如果攻击者知道上传时间,就能预测文件名。此漏洞使得包含嵌入式PHP代码的恶意SVG文件得以上传,例如:

通过get_svg()实现本地文件包含

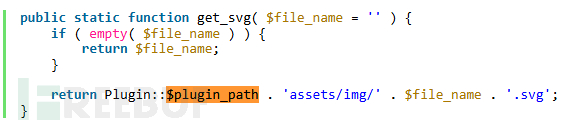

插件Utils类中的get_svg()方法未对用户输入进行适当过滤,导致路径遍历漏洞。攻击者可以通过操纵$file_name参数包含任意文件:

通过上传恶意SVG文件并强制通过精心构造的请求使其被包含,攻击者能够实现远程代码执行(RCE)。值得注意的是,研究人员stealth copter通过Wordfence的漏洞赏金计划发现了此漏洞,并获得了782美元的奖励。

该漏洞的严重性在于其利用门槛较低:

- 权限提升:通常权限较低的贡献者用户可能获得服务器的完全控制权。

- 数据泄露:攻击者可以访问敏感文件,如

_wp-config.php_或数据库凭据。 - 持久化:通过植入Webshell,攻击者可以实现长期访问。

缓解措施与补丁

插件开发商Artbees已于2025年1月29日发布了修复版本(4.8.8),主要修复内容包括:

- 严格的文件验证:限制SVG文件的上传权限仅授予可信用户,并清理文件内容。

- 路径清理:在

get_svg()中实现realpath检查,防止目录遍历攻击。

因此,建议用户更新至Jupiter X Core 4.8.8及以上版本,审核用户角色以尽量减少贡献者账户,并配置支持LFI/RCE规则集的Web应用防火墙(WAF)。

此外,还应检查自定义主题/插件是否存在类似的文件处理漏洞,特别是在SVG/XML解析器中。鉴于WordPress驱动了全球43%的网站,主动的漏洞管理仍至关重要。管理员应优先使用自动化扫描工具,并订阅威胁情报源(如Wordfence Intelligence)以获取实时警报。

参考来源:

90,000 WordPress Sites Vulnerable to Local File Inclusion Attacks

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)