前言

挖eudsrc证书站最主要的就是信息收集,收集别人找不到的资产,你挖洞的成功率也就大大提升了,此次我分享的是上海某985大学的漏洞,其他证书站信息收集思路也都通用。

正文

1.首先我个人比较偏爱微信小程序的漏洞,个人感觉比较容易出货,对于正常的信息收集该大学小程序的思路莫不过于直接搜索“大学名称”,出来的小程序百分百是该学校的,那就有一弊端就是你想到的别人可能都已经测试一遍了。

2.所以由此分享一个个人常用思路,就是搜索该大学的英文简称,比如说上海交大就是sjtu或者是上交大。

3.于是我搜集到如下小程序

漏洞一:任意账号登录

进入小程序后有个登录界面,直接输入手机号就能登录,没有输入密码或者其他校验,此处我输入13800000000,直接进入后台了,漏洞二存在越权漏洞,泄露该站用户的所有手机号,获取手机号后可直接登录该站所有用户,两个漏洞可以相互结合一下

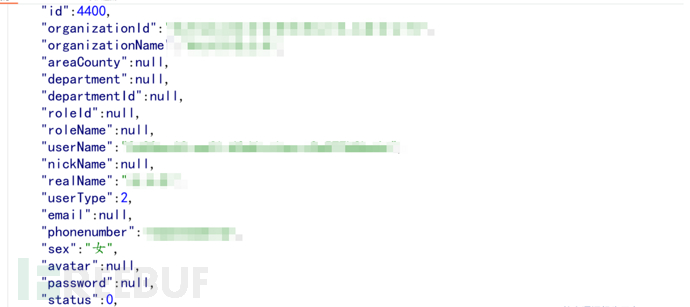

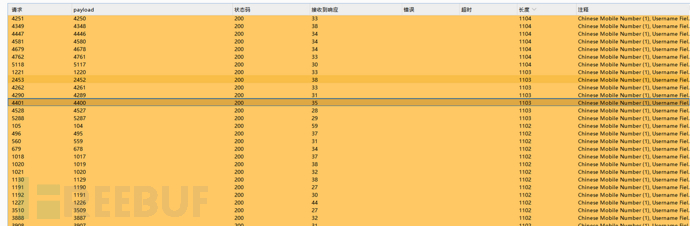

漏洞二:越权漏洞

进入后台,存在我的课程这个功能点,看了一下这个数据包,发现了一个越权漏洞最容易出现的参数“id”,数据包如下

GET /course-training/keduSystem/baseUserInfo/getInfo?id=1017 HTTP/1.1

Host: xx.xx.cn

Xweb_xhr: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36 MicroMessenger/7.0.20.1781(0x6700143B) NetType/WIFI MiniProgramEnv/Windows WindowsWechat/WMPF WindowsWechat(0x63090c11)XWEB/11581

Content-Type: application/json

Accept: /

Sec-Fetch-Site: cross-site

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: keep-alive

于是我就对id进行遍历,不出意外可以越权,该站几千条个人信息就出了

免责声明

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)