GreyNoise 已确认,在黑帽勒索软件组织 Black Basta 的内部聊天记录中提到的 62 个漏洞中,有 23 个正在被积极利用。这些漏洞涉及企业软件、安全设备和广泛部署的 Web 应用程序,其中多个关键漏洞在过去的 24 小时内已被利用。

这一发现凸显了攻击者对已知漏洞的持续利用,即便是那些未被纳入 CISA 已知被利用漏洞(KEV)目录的漏洞也不例外。最初由网络安全公司 VulnCheck 整理泄露的聊天记录,为外界提供了一个难得的窗口,了解了勒索软件运营商优先利用的漏洞情况。

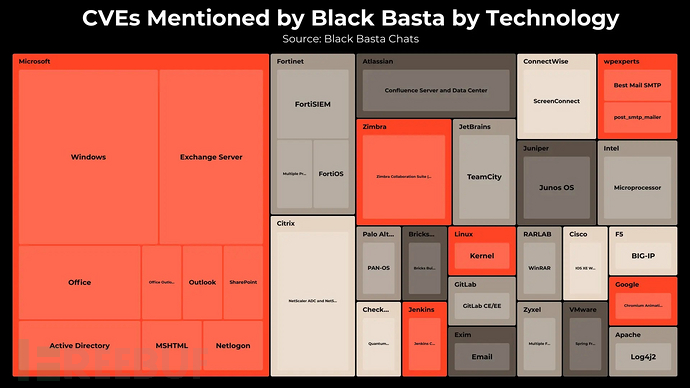

聊天记录中的 CVE 列表(由 Vulncheck 整理)

| CVE ID | 描述 | 厂商/产品 | 利用状态 |

|---|---|---|---|

| CVE-2024-3400 | PAN-OS 命令注入 | Palo Alto Networks | 活跃(过去 24 小时) |

| CVE-2024-27198 | JetBrains TeamCity 认证绕过 | JetBrains | 活跃(过去 24 小时) |

| CVE-2024-24919 | Check Point Quantum 安全网关信息泄露 | Check Point | 活跃(过去 24 小时) |

| CVE-2024-23897 | Jenkins CLI 路径遍历 | Jenkins | 确认活跃 |

| CVE-2024-1709 | ConnectWise ScreenConnect 认证绕过 | ConnectWise | 活跃(过去 24 小时) |

| CVE-2023-6875 | WordPress Post SMTP Mailer 缺失授权 | WPExperts | 活跃(未列入 KEV) |

| CVE-2023-4966 | Citrix NetScaler ADC 缓冲区溢出(Citrix Bleed) | Citrix | 活跃(过去 24 小时) |

| CVE-2023-42793 | JetBrains TeamCity 认证绕过 | JetBrains | 确认活跃 |

| CVE-2023-36845 | Juniper Junos OS PHP 变量控制 | Juniper | 活跃(过去 24 小时) |

| CVE-2023-36844 | Juniper Junos EX PHP 变量修改 | Juniper | 确认活跃 |

| CVE-2023-29357 | Microsoft SharePoint 权限提升 | Microsoft | 确认活跃 |

| CVE-2023-22515 | Atlassian Confluence 访问控制绕过 | Atlassian | 活跃(过去 24 小时) |

| CVE-2023-20198 | Cisco IOS XE Web UI 权限提升 | Cisco | 活跃(过去 24 小时) |

| CVE-2022-41082 | Microsoft Exchange 远程代码执行 | Microsoft | 活跃(过去 24 小时) |

| CVE-2022-41040 | Microsoft Exchange 服务器端请求伪造 | Microsoft | 确认活跃 |

| CVE-2022-37042 | Zimbra Collaboration Suite 认证绕过 | Synacor | 确认活跃 |

| CVE-2022-30525 | Zyxel 防火墙 OS 命令注入 | Zyxel | 活跃(过去 24 小时) |

| CVE-2022-27925 | Zimbra 任意文件上传 | Synacor | 确认活跃 |

| CVE-2022-26134 | Atlassian Confluence 远程代码执行 | Atlassian | 确认活跃 |

| CVE-2022-22965 | Spring Framework RCE(Spring4Shell) | VMware | 确认活跃 |

| CVE-2022-1388 | F5 BIG-IP 缺失认证 | F5 Networks | 确认活跃 |

| CVE-2021-44228 | Apache Log4j RCE(Log4Shell) | Apache | 活跃(过去 24 小时) |

| CVE-2021-26855 | Microsoft Exchange RCE(ProxyLogon) | Microsoft | 活跃(过去 24 小时) |

零日漏洞利用的近期激增

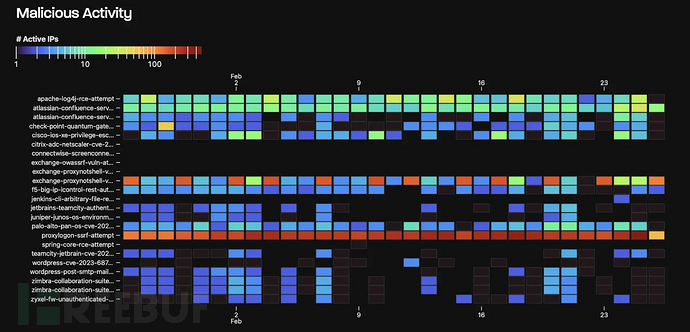

GreyNoise 的全局网络监测数据表明,23 个 CVE 已被积极利用,其中包括 Palo Alto Networks PAN-OS、Cisco IOS XE 和 Microsoft Exchange Server 中的高危漏洞。值得注意的是,WordPress 插件“Post SMTP Mailer”的一个缺失授权漏洞(CVE-2023-6875)尽管未被列入 KEV 目录,但仍被利用,这凸显了静态漏洞列表的局限性。

攻击者的行动速度令人担忧,仅在过去的 24 小时内就有 12 个 CVE 被利用,包括:

- CVE-2024-3400(Palo Alto PAN-OS 命令注入)

- CVE-2024-27198(JetBrains TeamCity 认证绕过)

- CVE-2023-20198(Cisco IOS XE 权限提升)

- CVE-2022-41082(Microsoft Exchange 远程代码执行)

关键设备和平台的高危漏洞

Palo Alto、Cisco 和 Juniper 的网络设备在漏洞利用列表中占据主导地位。例如,Palo Alto 的 PAN-OS 中的命令注入漏洞(CVE-2024-3400)允许未经验证的攻击者以 root 权限执行任意代码。类似地,Cisco IOS XE Web UI 中的漏洞(CVE-2023-20198)再次成为攻击目标,允许攻击者创建特权账户并部署恶意植入程序。

Juniper Junos OS 的漏洞(CVE-2023-36845 和 CVE-2023-36844)通过 PHP 变量操纵继续被利用,从而在 EX 系列交换机上实现远程代码执行。这些攻击通常发生在企业网络横向移动之前。

此外,高流量 Web 平台仍然脆弱,例如 Atlassian Confluence 的访问控制绕过漏洞(CVE-2023-22515)和远程代码执行漏洞(CVE-2022-26134)正被积极利用。微软 Exchange Server 的漏洞(如 CVE-2021-26855 和 CVE-2022-41082)持续出现在攻击者的剧本中,用于渗透邮箱和入侵服务器。

此外,CVE-2021-44228(Log4Shell)的再次出现,凸显了消除这一普遍存在的日志库漏洞的挑战。

攻击企图

GreyNoise 观察到,针对未修补的物联网和企业系统中 Log4j 实例的扫描活动再次升温。

GreyNoise 的 24 小时活动快照显示,攻击者正集中针对以下漏洞:

- CVE-2024-24919:Check Point Quantum 安全网关信息泄露

- CVE-2023-4966:Citrix NetScaler ADC 缓冲区溢出(Citrix Bleed)

- CVE-2022-30525:Zyxel 防火墙 OS 命令注入

这些漏洞利用通常为勒索软件的部署铺路,攻击者利用初始访问权限禁用安全工具并窃取数据。特别是 ConnectWise ScreenConnect 的漏洞(CVE-2024-1709)已被广泛利用,攻击者通过认证绕过植入远程访问木马。

防御建议与总结

尽管及时打补丁至关重要,但 CVE-2023-6875 未列入 KEV 目录的事实表明,实时威胁情报的必要性。GreyNoise 建议:

- 网络分段:隔离面向互联网的系统,如 Exchange 服务器和 VPN 网关。

- 行为监控:检测异常的进程创建和可疑的认证模式。

- 安全评估:利用 GreyNoise 数据集中的指标(IoCs)搜寻与 23 个 CVE 相关的利用痕迹。

随着勒索软件组织逐渐自动化漏洞利用过程,持续监控和基础设施加固已成为现代网络安全计划中不可或缺的一部分。

参考来源:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)