- 测试对象:某游戏APP

- 测试位置:个人信息数据包

一、测试前奏

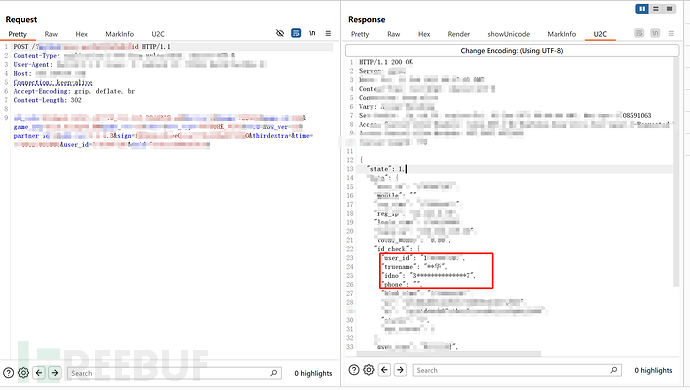

请求体里面有sign、sdk、time、code等一大堆数据,修改id重发毫不意外签名校验失败,这个数据包请求地址里面是getxxxxxinfobyid然后回包就是个人的一些信息,但是关于身份证姓名都是脱敏过的

二、突破防线

常规手段如删除签名、时间参数根本无法突破签名校验,转换思路,果断将请求体全部删掉重发,提示缺少userid,那我直接请求体只放一个参数userid,重新修改 userid 的值,竟然成功绕过校验,实现对其他用户信息的平行越权访问。分析可能是因为签名校验依赖于sdk,只有1个参数的话没有经过这个校验刚好巧妙绕过了这道防线。

三、乘胜追击

虽然可以实现平行越权,但是数据信息敏感程度不够大,身份证号姓名都是被脱敏了,观察到请求地址是getxxxxxinfobyid,于是大胆将xxxx这个修饰info的信息删掉,构造成getinfobyid重新发送请求,成功返回明文敏感数据。

希望通过分享这一实战案例,能够给同仁多提供一条实战思路,助开发者及时察觉类似安全隐患,期待业内大佬们各抒高见。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)