GitHub 近日展示了其 AI 编程助手 Copilot 在安全领域的创新应用,特别是在系统日志和操作数据分析方面的潜力。Copilot 通过智能代码建议和自然语言处理,展现了在解析安全事件信息、识别异常以及加速事件响应流程方面的强大能力。

AI 辅助自动化革新日志分析

现代安全运营中心(SOC)每天需要处理来自防火墙、入侵检测系统和终端保护平台的海量日志数据,规模可达 PB 级。GitHub Copilot 通过以下三种主要机制应对这一挑战:

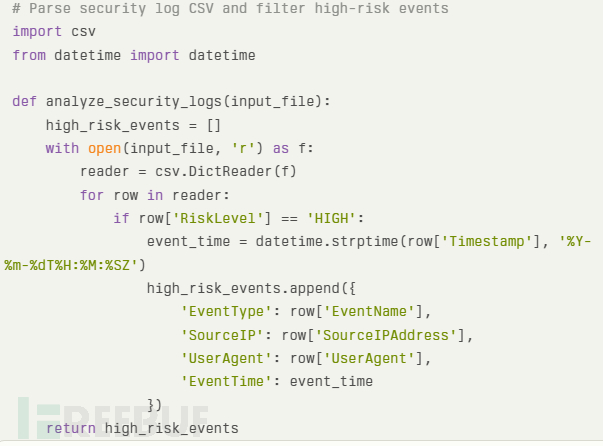

自动化日志处理管道

Copilot 能够生成 Python 脚本,帮助安全团队快速实现定制化的日志处理程序。例如,在解析 AWS CloudTrail 日志时,Copilot 可以生成带有日期时间转换和风险过滤的类型安全 CSV 解析例程。安全分析师可以通过自然语言提示修改风险阈值或添加额外的过滤器。

智能模式识别

Copilot Chat 还能识别日志数据中的常见攻击特征。例如,当遇到一系列失败的登录尝试时,Copilot 会生成技术分析并提供修复建议:

“同一 IP 在 4 秒内连续三次尝试登录管理员账户失败,可能是暴力破解攻击。建议:

- 在防火墙中封禁该 IP

- 检查账户锁定策略

- 审查认证日志以寻找更广泛的模式”

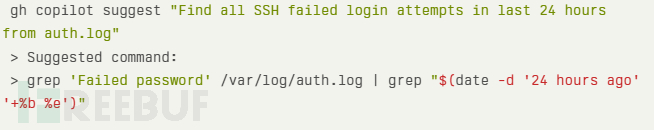

命令行优化

安全工程师经常通过命令行工具处理 Linux 审计日志。Copilot 的命令行集成加速了这一过程,并支持复杂的日志关联任务,例如结合 awk、sed 和 jq 处理 JSON 日志。

企业级安全实现

GitHub 针对合规敏感环境优化了 Copilot,主要包括:

- 策略感知代码生成:Copilot 的建议会检查是否符合 OWASP Top 10 和 CIS 基准。

- 日志匿名化支持:在处理脚本中自动对个人身份信息(PII)进行脱敏。

- SIEM 集成:提供与 Splunk、ELK Stack 和 Azure Sentinel 的预构建连接器。

例如,在 FinTech Corp 的一次部署中,通过 Copilot 生成的日志关联规则,钓鱼活动的平均检测时间(MTTD)缩短了 68%。

未来发展

GitHub 的安全团队还预告了即将推出的功能,包括:

- 实时日志流分析

- 自动化 MITRE ATT&CK 技术映射

- 集成威胁情报增强

- 协作调查工作空间

随着安全数据呈指数级增长,Copilot 的机器学习模型将通过 GitHub 对数百万个代码库中的漏洞数据的独特访问,获得针对新兴攻击模式的专门训练。

安全专家可通过 GitHub Copilot for Business(9 美元/用户/月)立即体验这些功能,该工具现已获得 SOC 2 Type II 合规认证。Copilot 代表了防守操作的范式转变,通过 AI 辅助开发将原始日志数据转化为可操作的安全情报。

参考来源:

GitHub Details How Security Professionals Can Use Copilot to Analyze Logs

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)