前言

作者目前大三在读终于在开学前通过了OSCP考试,有时间写些东西了。这半年时间一直在准备Offensive Security 的OSCP 考试,内容太多。直到3月2号我得到了Offsec官方发来的邮件通知祝贺我通过了OSCP,悬着的心终于落了下来。借着这个机会对自己做一个总结,也希望可以为想要考OSCP的师傅们一点建议和帮助。

OSCP简述

我们先说说,OSCP 是什么?

OSCP (Offensive Security Certified Professional)是 Offensive Security (该公司开发和维护着 KALI Linux,以下简称 Offsec)推出的体系非常完善,对于非3年以上渗透工作经验人员来说难度非常高,理论兼实操(更重实操),是业界最知名的渗透测试专业证书。如果大家对网络、主机渗透、红队感兴趣的,这是大家的第一步。

考试结构

-

考试有三台单独考试靶机和一套域环境(三台机器)

-

三台单独机器,每台20分;域环境40分,需获取完整攻击链路才有40分。

-

奖励积分10分。

-

考试合格分数70分。

收费标准

目前官方收费有三个套餐:

-

1649美元,包括课程、90天实验室和一次考试机会。

-

2499美元,包括课程、一年实验室时间,两次考试机会、一年PG实验室、KLCP考试机会和OSWP考试机会。

-

5499美元,包括一年实验时间,offensive官方所有证书的无限制考试尝试,不过有考试冷静期。

OSCP前置知识

1、扎实的 Linux 基础,对 Linux 文件系统,命令行,Shell Scripting 及各种应用(SSH,Cron Job,Vim, Netcat 等)都有深入的了解。这是后期 Linux 提权的基础。

2、熟悉 Windows 系统命令行(CMD 及 Powershell)操作。这是后期 Windows 提权的基础。

3、对于 TCP/IP 和网络有一定的理解。这能帮助大家排除在考试中的各种非预期异常。

4、一定的编程经验,可以帮助检查公开exp当中的错误并且进行修改

OSCP之旅

我对于OSCP的准备主要是围绕着三大靶场进行的

-

vulnhub,这个靶场的团队被Offsec收购现在为Offsec做靶场

-

HTB,这里面机器质量很不错,并且设计的知识点比较多,一个月14美元。

-

PG,官方练习靶场,19美元一个月。

我跟着B站红队笔记师傅的靶机推荐打了60多台vulnhub的靶机,大家也可以根据网上的靶机推荐https://docs.google.com/spreadsheets/u/1/d/1dwSMIAPIam0PuRBkCiDI88pU3yzrqqHkDtBngUHNCw8/htmlview#

开始打的时候真的很痛苦,因为自己之前基本没有打靶机的经验。刚开始看着B站的靶机精讲学习红笔师傅的思路和技巧

然后开始尝试自己盲打,由于基本每台靶机涉及的知识点都不一样导致我处处碰壁不得不看WP来解决问题。红笔师傅对我的建议是量变引起质变当你打了80~100台靶机之后才会慢慢有感觉。

在我陆陆续续打了大概70台靶机之后我渐渐找到了一点感觉,这时候我选择转战HTB开始打Windows靶机(vulnhub基本都是Linux的机器),这又让我仿佛回到了起点把我刚刚建立起来的自信心摧毁的荡然无存,无奈只能开始一点点的恶补windows的基础知识,再次一遍一遍的看着WP,看别的师傅的笔记总结学习技巧。打了大概20多台左右的靶机我正好赶上有师傅找我团购OSCP打折,我就直接匆忙选择了报名(实际上这时候我还是很慌)。

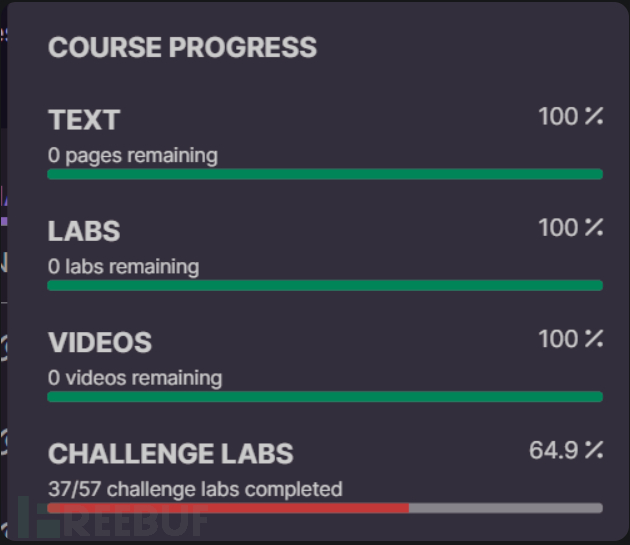

我在24年1月13日正式开启了课程(因为这时候我开始放寒假了)我每天大概会花6~10个小时来完成课程的文字以及课后练习完成整个材料大约需要 45 天。所以开启课程的前十天,我就完成了课程的学习部分。

在这之后我便开始专注于挑战实验室!

老实说,挑战实验室非常棒,它几乎涵盖了课程内容的各个方面,6 个挑战实验室中的最后 3 个就像模拟考试,可以帮助您为实际考试做好准备。我做了 5/6 挑战实验,跳过其中一个,因为它超出了 OSCP 的范围。

不过挑战实验室的难度也是在线的,我在挑战过程中参考了很多次官方discord的提示

OSCP考试

前置准备

考试前,我设置了一个新的 Kali Linux 虚拟机,并安装了考试期间预计需要的所有工具。其中包括 Ligolo、Impacket 工具、Mimikatz 等,我还采取了预防措施,捕获了我的设置的屏幕截图,以防万一虚拟机在运行期间出现问题。

我必须重点提到ligolo这个工具,它真的非常的好用在AD考试的过程中用它来搭建隧道

https://github.com/nicocha30/ligolo-ng

考试过程

由于我预约的比较晚导致只剩下28号0点这个时间了(真的不建议大家选择这个时间),在考试当天我准备好了摄像头,护照以备顺利通过考试检查。

在考试开始的前15分钟我登录监考平台并且输入了我的凭据,监考在检查了我的摄像头,护照和屏幕共享之后就可以开始考试了。这里面有个小插曲因为我是笔记本外接的显示器所以最开始监考并没有同时看到我的两块屏幕导致我磨蹭了大概10分钟,最后我在凌晨12点10分开始了我的考试。

我的AD部分入口点非常困难,导致我一开始毫无头绪。直到3小时后我偶然的一次尝试让我成功的获取了入口点,在我获取入口点之后AD的域渗透部分相对来说比较容易,最后在早上5点的时候我顺利拿下了40分。

这时候我很困已经有点神志不清的,我开启autoRecon工具在后台扫描剩下的三台单独机器,并且和监考人员沟通选择了去睡觉。由于考试过程中我的神经紧绷导致我不到9点就已经醒来了,然后简单吃了一点粥就匆忙开始继续考试了。

说实话我的独立机器真的非常的难,我一直到下午3点都没有获得任何的头绪,这时候的我心烦意乱得到40分的喜悦荡然无存,我开始怀疑我是否能顺利通过考试。好在在我不懈的努力之下终于在下午5点的时候得到了一台机器的入口点并且一口气获得了系统权限,至此加上10分的奖励分数我已经凑够了70分,但是由于我担心我的报告可能会扣分我觉得继续尝试剩下的两台机器。

最终在距离考试还剩下2个小时结束的时候我成功root了另一台单独机器,至此我成功获得了90分,我也终于放松了下来,由于我实在是太累了就没有继续尝试最后一台机器。开始检查我的截图和步骤是否完整并且开始编写报告,最后在距离考试结束还剩下半个小时的时候我和监考人员沟通结束了考试。在考试过程中因为我缺乏足够的睡眠和食物这导致我多次向监考人员提出休息并到床上躺一会,精神高度紧张加上身体的疲倦让我浑身冒冷汗。在这里也提醒各位准备考OSCP的师傅们,考试前一定要休息好!!!

考试后

解决完所有问题后,我利用考试时间准备了包含所有屏幕截图的基本报告。在我的写报告过程中,我保存了很多屏幕截图,但万一我错过了任何一个,准备报告就会变得非常非常困难。

所以我不想在那里冒险。达到90分后休息了一会儿,开始写报告。经过1小时的准备报告并截取所有缺失的屏幕截图后,我选择结束考试。

第二天我又开始准备我的报告,并准备好了最终报告——有45页长。我的目标并不是那么大,但因为我想尽可能全面,所以我尽可能地做出了完美的报告。

结果

提交报告整整两天后,我的结果就出来了。这是一个积极的消息——这是我所期待的。就这样,我成为了Offsec 认证专家 (OSCP):

我希望这个认证和我的奉献精神能帮助我获得我一直在寻找的良好渗透测试人员/红队/角色。

如果阅读这篇文章的人正在寻找聘请渗透测试人员或者实习生,我愿意接受这个机会并可以立即加入。

如果没有,那么我希望您能从这篇文章中获得一些价值,或者至少对您的 OSCP 考试尝试不再那么焦虑(如果您打算参加的话)。

考试技巧

-

Reverse shell 选择常见端口作为接收端口,绕过防火墙。比如80端口;

-

使用考试中目标机器开放的端口作为 reverse shell 的端口。比如目标开放了443端口,你就用443端口作为接收端口;

-

拿到 shell 之后第一件事情,去拿 flag,切记噢~ 你永远不知道考试的时候会发生什么。我的情况是,在我准备再次验证我的攻击步骤时,AD 环境在重置后再也无法访问了。因此,拿到 shell 之后,第一时间先拿到 flag,确保万无一失; -

仔细阅读官方考试指导(Exam Guide),链接会在预约考试的邮件中,按照最新的要求去做

建议

-

进行枚举,大部分考试都是基于你的枚举能力。枚举是关键!!

-

充分休息,因为提供的时间绰绰有余。充足的休息或许会使你“灵光一现”

-

即使考试期间事情进展不顺利,也要保持冷静,散散步,然后重新开始枚举。

-

挑战实验室是必须的!

-

web入口点往往是最难的一部分,请认真准备它

到此,关于 OSCP 课程和考试的内容就说完了。大家可以留言询问关于 OSCP 的任何问题。

#文章参考了一些其他师傅的总结

https://imin.red/2022/08/31/oscp%E8%AF%81%E4%B9%A6%E4%B8%8E%E7%BB%88%E8%BA%AB%E5%AD%A6%E4%B9%A0/

https://ibady01.medium.com/preparing-for-oscp-while-doing-a-full-time-job-ed98e1ea1b80

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)