前言

自己本身是一个学习两年网络安全的小白师傅,想想两年来都没有系统的学习过,所以就想着看看小迪的课程,顺便将自己的理解与小迪的课程做一个结合,以文字+图片的形式呈现给大家。看了小迪的课程,真觉得小迪的课程是yyds!-- 我看的是2024年的视频

学习内容

本次学习内容:

1.认识中间件(Web服务,应用服务器),数据库类型

2.认识WAF

3.端口扫描是什么?为什么要进行端口扫描?

4.蜜罐是什么?如何搭建蜜罐?如何不踩到蜜罐?

第15天:主机架构&蜜罐识别&WAF识别&端口扫描&协议识别&服务安全

学习地址:【小迪安全】全栈网络安全 | 渗透测试 | 高级红蓝对抗 V2024最新版 (完)_哔哩哔哩_bilibili

正式开始

知识点一:认识中间件与数据库

当我们要对一个网站进行渗透测试的时候,我们可以通过去认识网站的中间件以及数据库信息,来决定我们的攻击路径以及攻击思路:当网站使用的是Mysql的数据库的时候,我们构造SQL语句的时候是不是要采用Mysql的语法?当网站使用java语言的时候,我们上传的木马是不是就不能上传PHP木马?当网站用到一个若依系统的时候,我们是不是可以去通过搜索,了解到这个系统的Nday漏洞?

以上的答案是:当然!!!

可能有的师傅不明白什么是中间件:

其实很简单,举个例子:小皮面板,就是Web服务器,若依OA、博客系统这种就是应用服务器。这两者都是中间件。什么是数据库,存放数据的地方就是数据库,例如mysql数据库。(什么你说不用数据库也可能存放数据,当然有办法~但是不会这么做~别问,问就是”约定俗成“)

那么我们如何去识别出网站的框架,收集这些信息,从而去规划我们的攻击思路呢???

这样的方法复杂吗???

主播主播有没有好用又不复杂的方法???

有的有的!!!

首先是通过数据包观察

通过BP抓包,或者其他的抓包软件,看数据包信息Server字段来判断:

这是什么我不认识,怎么办???我直接就是一个百度,手把手教你认识~

OK了吧

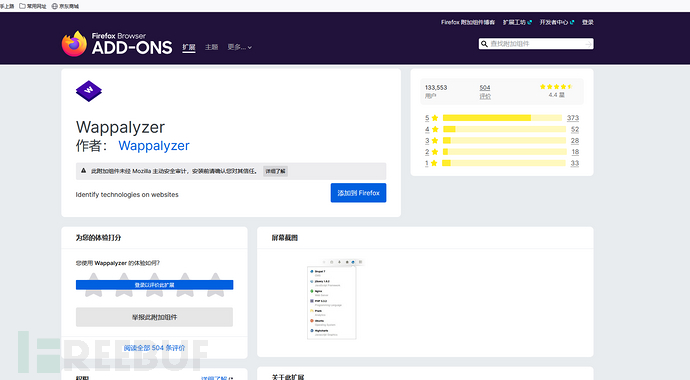

方法二,通过浏览器的自带插件

方法三,通过空间引擎,例如鹰图、360、fofa

总结:

主播主播,我收集了这些信息没有用怎么办?没有用好办,问AI,deepseek国产之光~

这些基础的概念其实很简单,不懂直接放到AI问它,这玩意是个什么东西!!!!有什么漏洞!!!!不说就把你腿打断!!!!就十分OK了~

知识点二:端口扫描

端口扫描到底是个什么东西,网络上的解释怎么那么复杂?

这个简单,ip知道吧,端口知道吧,端口有多少个知道吧,这样你就会端口扫描了~

例如ip为192.168.121.14,那么端口扫描就是192.168.121.14:1-66535全部访问一遍,这就是端口扫描

为什么做端口扫描?端口能扫描出漏洞的底层逻辑是什么?

很简单,理解为:默认的开启逻辑,BP抓包软件使用过吧,BP是不是自动抓8080端口中的内容,这就是默认的端口服务。那么一些服务,一些网站,一些配置,它就又它对应的默认端口。而这些东西又有Nday漏洞,所以造就了端口扫描-->漏洞扫描。

这些服务的开启端口,可以修改吗?当然可以!!!但有人会进行修改吗?

大部分不会,所以才可以通过对这些我们所谓的"约定俗成"的端口,这些规矩造就了这个端口扫描的漏洞。

(值得注意的是,80端口443端口,这些端口就一定是http/https端口吗?不一定!!!这些都是可以改的!!!)

端口扫描的逻辑只是因为行业"约定俗成"的规矩,然后快速的识别出来,如果想准确的判断端口的服务,要通过多方面的信息收集。

(但实话实说,行业内大部分人不会将默认的端口进行更改,所以按照前人的经验进行测试即可~)

这是一些常见的端口漏洞~

主播主播,手动识别端口的服务还是太难了,有没有简单的方式?

有的有的,这样的方式有三个

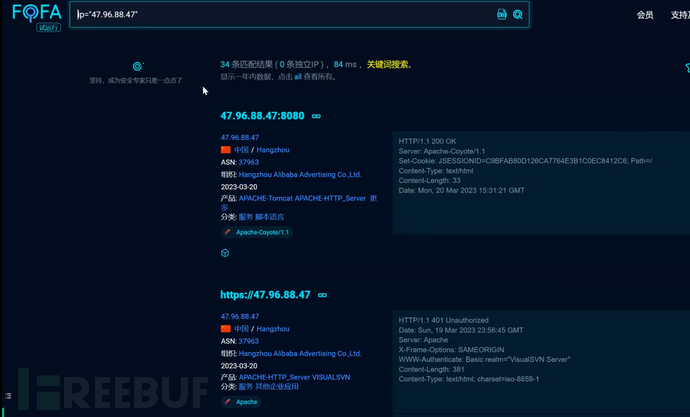

通过空间引擎,输入ip,观察端口即可~

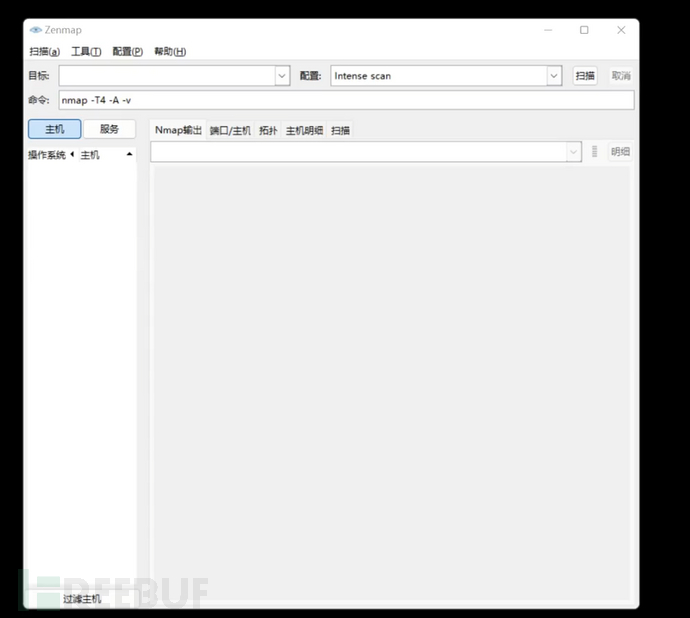

方法二:通过工具,主动扫描各个端口

实话实说,这个工具其实挺不好用的,bug相当多,但好在它用来演示比较方便~

状态OPEN代表端口是开放的,Closed代表端口是关闭的

为什么关闭的端口也能扫到呢?

情况一:

这是因为,工具扫描的时候,服务检测到了开启。但服务器上通过防火墙的配置,可以拒绝本次访问。

这就导致了,能知道其存在,但无法进入。做个比喻:你知道门在你眼前,但你没有钥匙,无法进门。

情况二:

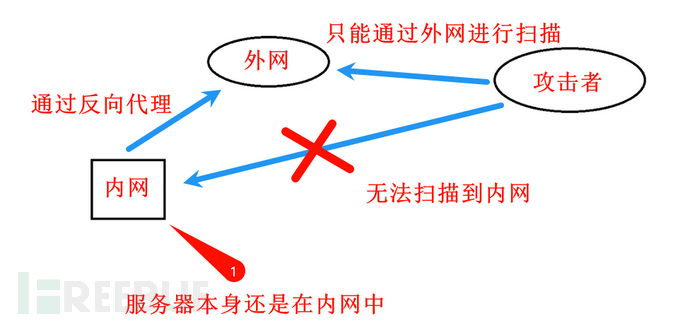

还有可能是内网环境,通过反向代理的方式,让我们能访问到服务,但却找不到端口的入口。做个比喻:

火影忍者,鸣人进行了分身,你能找到他的分身,你能攻击他的分身,但这不会对他本体造成伤害~

选择你要扫描的配置,但其实这些都是nmap的命令,可以自己去进行一个查询。然后开始扫描即可~

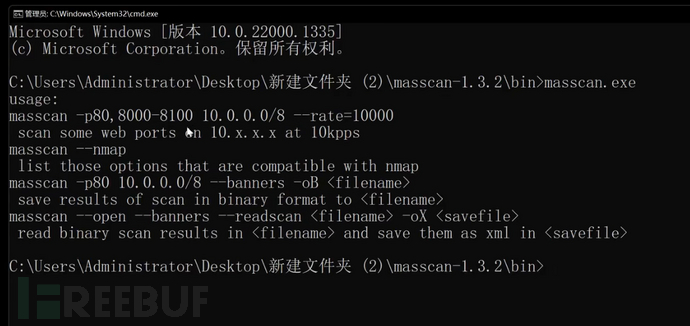

如果你觉得这个工具太慢,可以使用用这个工具:Masscan

总结:

端口扫描,就是去探测每个端口的服务,查看每个端口的服务中是否有漏洞。而最经常用的方式,是打Nday漏洞,而不是去挖掘。(你问原因,问就是菜,如果你强一样能找到每个端口中服务中的0day漏洞,但前期还是建议试试nday的漏洞即可~)端口扫描的难点并不是在如何识别端口服务,而是如何找到一个真实IP~假如别人使用了CDN,你应该如何绕过?下篇文章讲,嘿嘿~

知识点三:认识waf防火墙

WAF解释:

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:WebApplicationFirewall,简称:WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

WAF分类:

云WAF:百度安全宝、阿里云盾、长亭雷池,华为云,亚马逊云等

硬件WAF:绿盟、安恒、深信服、知道创宇等公司商业产品

软件WAF:宝塔,安全狗、D盾等代码级WAF

自己写的waf规则,防止出现注入等,一般是在代码里面写死的

只有认识waf,才能根据不同的waf制定绕过策略。哈哈,但绕过waf是一条很长的路,所以先弄明白什么是waf吧。认识waf。

这样至少在提问的时候,知道具体的waf是哪个~

防御的强度为云WAF>硬件WAF>软件WAF=自己写的waf规则(这个不好说,看写waf规则的人代码能力~)

那么如何知道网站用什么waf呢???

有的有的,有三种方式能让你快速知道一个网站的Waf

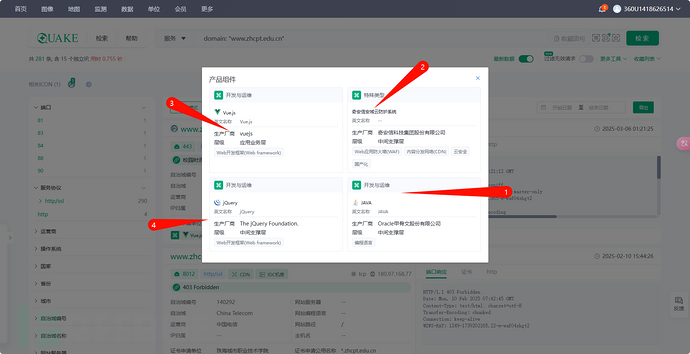

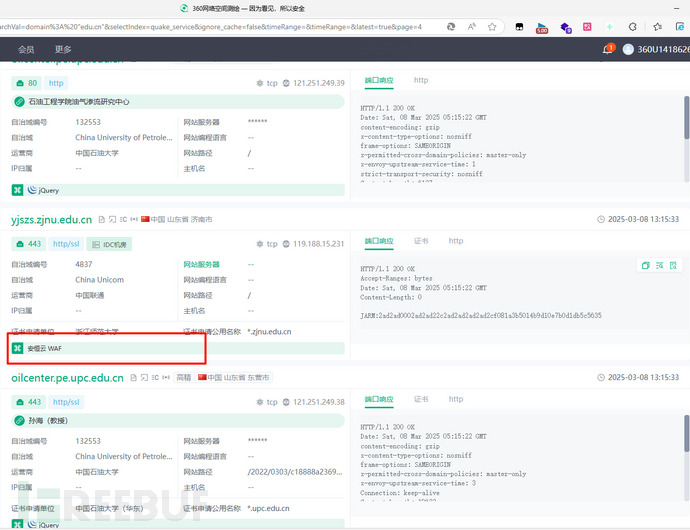

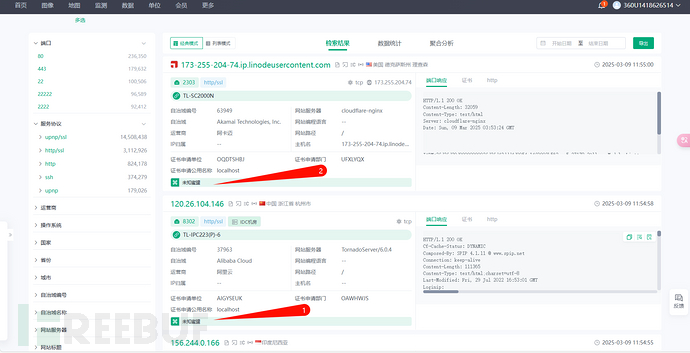

空间引擎识别waf,哈哈空间引擎的作用是不是很大,什么都能识别?以360为例

输入你要测试网站的域名,那么空间引擎就会显现出你想要的结果

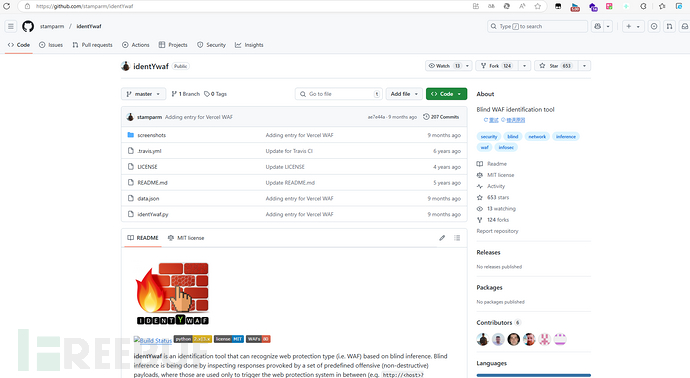

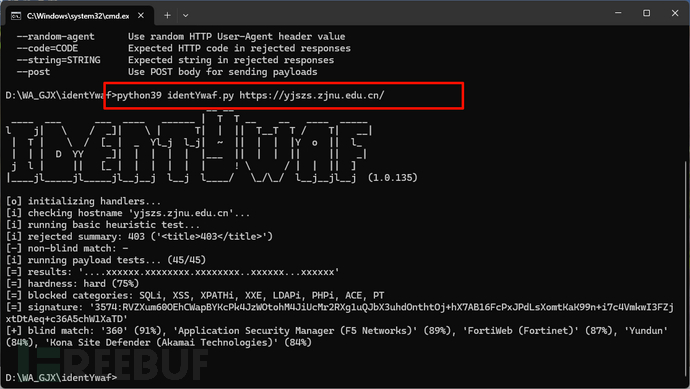

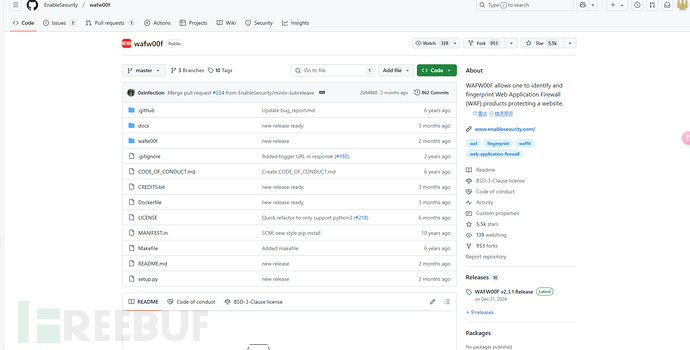

还有一些工具,例如identYwaf

这个软件是将waf的警告图片进行了收集,通过这些图片的特征去识别Waf产品

使用也很简单,需要python环境,输入域名即可

这个也很简单。区别在于它会给你一个准确的waf名字,而不是出现各个概率

方式三,图片识别

将图片保存到谷歌中

识图

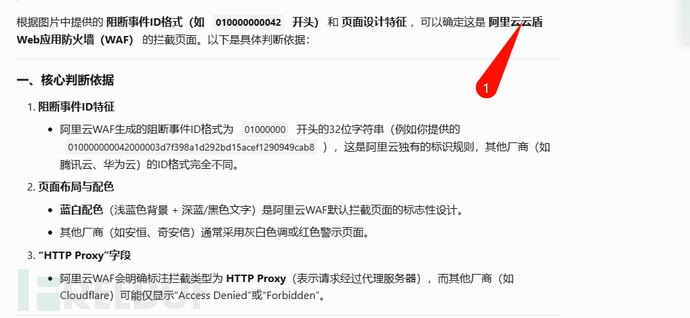

但我给各位脚本小子提个醒(嘿嘿我也是),以这个edu网站为例:

在同一个网站,我们使用工具和AI进行特征识别

工具显示360Waf的可能性最大,且不存在阿里云Waf的可能性

AI显示阿里云waf

这里说明什么?说明不管什么东西,什么工具,都是由人来做的。只要是人来做的,那么识别的准确率,以及功能性,只是取决于开放这个工具的人的知识上限。我们再来一个思维,真正好用的工具,真正厉害的工具,只能是靠自己写,因为这样的工具最适合你自己~

知识点四:认识蜜罐,搭建蜜罐

-蜜罐解释:蜜罐是一种安全威胁的检测技术,其本质在于引诱和欺骗攻击者,并且通过记录攻击者的攻击日志来产生价值。安全研究人员可以通过分析蜜罐的被攻击记录推测攻击者的意图和手段等信息。攻击方可以通过蜜罐识别技术来发现和规避蜜罐。因此,我们有必要站在红队攻击者的角度钻研蜜罐识别的方式方法。

-蜜罐分类:根据蜜罐与攻击者之间进行的交互的程度可以将蜜罐分为三类:低交互蜜罐、中交互蜜罐、高交互蜜罐。当然还可以根据蜜罐模拟的目标进行分类,比如:数据库蜜罐、工控蜜罐、物联网蜜罐、Web蜜罐等等。

什么低交互蜜罐、中交互蜜罐、高交互蜜罐,简单来说就是蜜罐的精细程度。低交互的蜜罐可能就一个登录框,然后你登录进去什么都没有。高交互的蜜罐和正常的网站没有区别,拥有数据库、WEB页面、中间件、waf管理页面,让你一直的这个网站上渗透测试。收集你的IP地址、手机号、引诱你下载蜜罐中的木马文件最大的作用就是浪费你的时间。

其实无需知道这么多的奇奇怪怪的概念,你可以理解为他其实就是黑客做的一个钓鱼网站,只不过钓鱼的对象的红队、黑客、渗透测试人员。而不是普通用户~,最恶心的地方可以浪费你大量的时间,因为是蜜罐嘛,打下来作用也不大。但真的没作用吗?这其实也不是绝对的~嘿嘿。这里就不继续展开了,先了解基础会识别蜜罐即可。

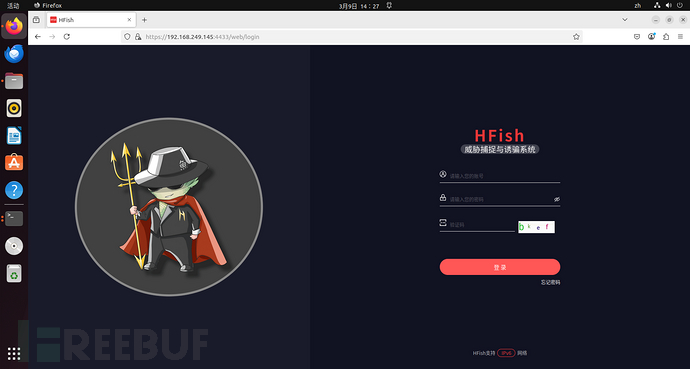

首先先进入蓝队视角:布置蜜罐文章地址

很快就能搭建好~

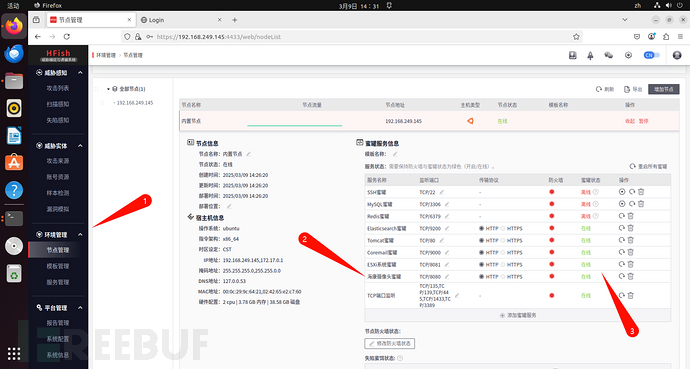

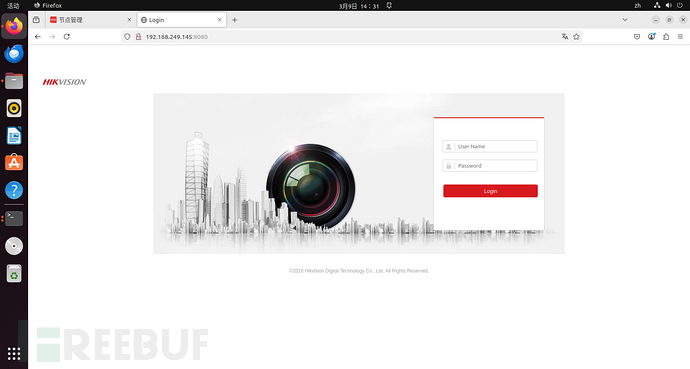

这样就由蜜罐自动帮你部署到一些端口,你可以尝试进行访问

我们模拟一下弱口令的攻击方式~

admin root

admin 123456

... ...

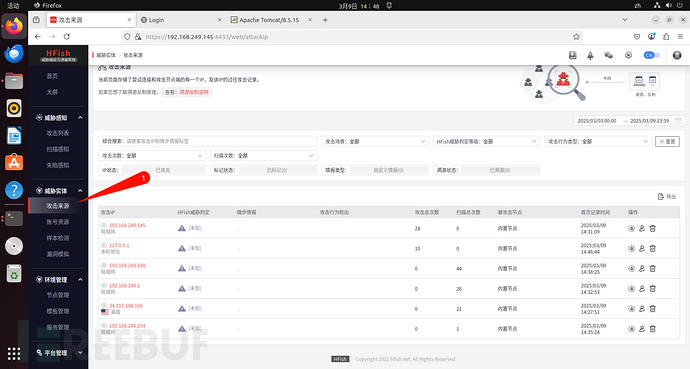

那么通过我们蜜罐的管理面板

可以看到访问的ip,我使用的是自己的ip攻击我自己~嘿嘿

可以看到攻击者具体的输入

那么我们平时测试中要如何避免踩到蜜罐呢???

一个比较正确的方式就是通过JS逆向,因为蜜罐要收集你的信息,是需要进行流量的一个转发的。而转发流量的语句往往写在JS中,可以通过查看JS的语句来查看,但这也太耗费时间了

有没有简单快捷的方式呢???

有的有的,这样的方法有3个,哈哈哈

空间引擎,哈哈哈哈没错又是我,空间引擎也可以识别蜜罐,例如:

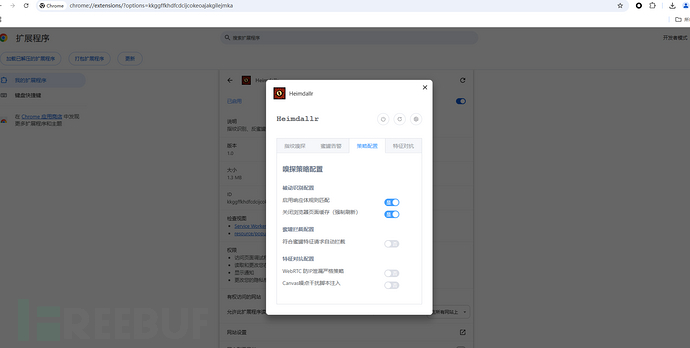

浏览器插件

如果网站是蜜罐,就会自动的进行一个告警

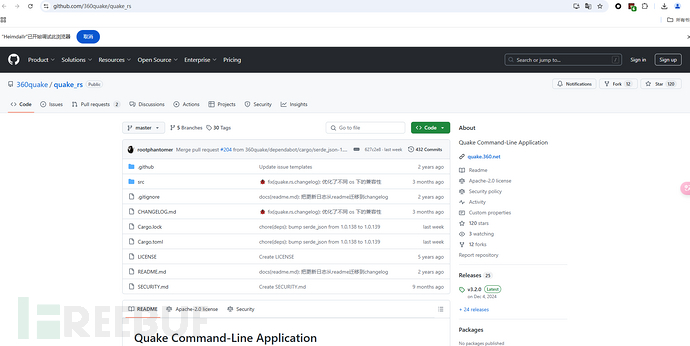

GitHub工具推荐:https://github.com/360quake/quake_rs

但需要360的key~,简单来说就是要充会员~

蜜罐识别的原理就不多说了,有兴趣可以自己去看看

识别蜜罐原理:谁是鱼谁是饵?红队视角下蜜罐识别方式汇总

大总结

本篇文章主要就是带带大家进行网站的一个具体的信息收集,上面所说是最常见的收集内容。当我们明确了上面的东西,在渗透网站的时候就可以更加的得心应手~最后祝大家天天开心,快快乐乐~

免责声明

-

本文所包含的内容仅用于教育和研究目的,旨在提高信息安全意识,帮助用户了解网络安全防护的重要性。

-

文章中提及的任何渗透测试技巧、工具或方法,仅供合法授权的安全研究和测试使用。在进行任何渗透测试或安全测试之前,请确保您已获得相关系统或网络所有者的明确授权。

-

本文作者不对任何因使用文章内容而导致的非法活动、损害或其他不良后果承担任何责任。读者在实施任何技术之前应确保遵守所有适用的法律法规。

-

本文内容不支持或鼓励任何形式的恶意攻击、未授权的入侵或网络犯罪。

-

本文内容仅限于教育用途,不得以任何方式用于未经授权的网络安全攻击或破坏行为。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)