网络安全研究人员近日警告,Python包索引(PyPI)仓库用户正成为恶意攻击的目标。攻击者通过伪装成与“时间”相关的工具包,实则隐藏了窃取敏感数据(如云访问令牌)的功能。

恶意包种类及下载量

软件供应链安全公司ReversingLabs表示,他们发现了两组共计20个恶意包,累计下载量超过1.41万次。具体包及其下载量如下:

- snapshot-photo(2,448次下载)

- time-check-server(316次下载)

- time-check-server-get(178次下载)

- time-server-analysis(144次下载)

- time-server-analyzer(74次下载)

- time-server-test(155次下载)

- time-service-checker(151次下载)

- aclient-sdk(120次下载)

- acloud-client(5,496次下载)

- acloud-clients(198次下载)

- acloud-client-uses(294次下载)

- alicloud-client(622次下载)

- alicloud-client-sdk(206次下载)

- amzclients-sdk(100次下载)

- awscloud-clients-core(206次下载)

- credential-python-sdk(1,155次下载)

- enumer-iam(1,254次下载)

- tclients-sdk(173次下载)

- tcloud-python-sdks(98次下载)

- tcloud-python-test(793次下载)

恶意包的运作机制

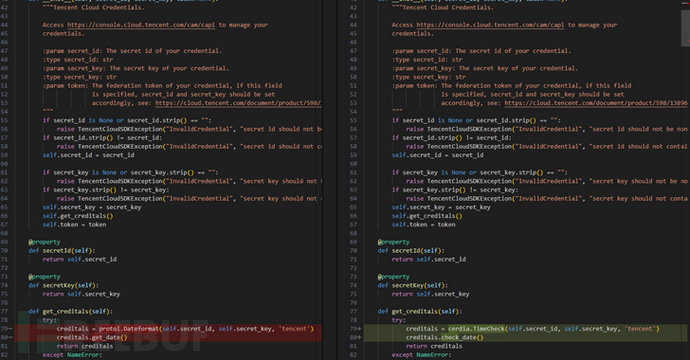

第一组恶意包主要用于将数据上传到攻击者的基础设施中,而第二组则包含为阿里云、亚马逊云服务及腾讯云等平台实现云客户端功能的包。此外,这些包还通过“时间”相关功能窃取云服务密钥。截至本文撰写时,所有已识别的恶意包均已从PyPI仓库中移除。

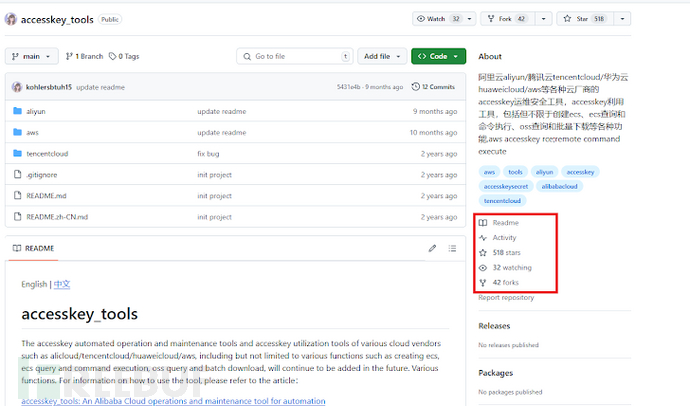

进一步分析显示,其中三个包(acloud-client、enumer-iam和tcloud-python-test)已被列为GitHub项目“accesskey_tools”的依赖项。该项目被复刻42次,启动519次,具有一定的流行度。

根据源代码提交记录,tcloud-python-test包于2023年11月8日被引入项目,表明其自那时起便可在PyPI上下载。根据pepy.tech的统计,该包至今已被下载793次。

供应链安全威胁日益严峻

这一事件曝光之际,Fortinet FortiGuard Labs表示,他们在PyPI和npm仓库中发现了数千个可疑包,其中一些包嵌入的安装脚本被设计为在安装过程中部署恶意代码或与外部服务器通信。

Jenna Wang指出:“可疑URL是潜在恶意包的关键指标,它们通常用于下载额外负载或与命令控制(C&C)服务器建立通信,从而使攻击者能够控制受感染系统。在974个包中,此类URL与数据窃取、进一步下载恶意软件及其他恶意行为的风险相关。因此,审查和监控包依赖中的外部URL对于防止漏洞利用至关重要。”

参考来源:

Malicious PyPI Packages Stole Cloud Tokens—Over 14,100 Downloads Before Removal

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)