Cloudflare宣布已关闭所有HTTP连接,现在仅接受通过HTTPS加密的安全连接访问api.cloudflare.com。这一举措旨在防止未加密的API请求被发送,即使是意外发送,从而消除敏感信息在明文流量中暴露的风险。

全面禁止未加密连接

Cloudflare在周四的公告中表示:“从今天起,任何未加密的api.cloudflare.com连接都将被完全拒绝。”该公司进一步解释道:“开发者不应再期望HTTP连接会收到403 Forbidden响应,因为我们将通过完全关闭HTTP接口来阻止底层连接的建立。只有安全的HTTPS连接才被允许建立。”

Cloudflare API帮助开发者和系统管理员自动化和管理Cloudflare服务,包括DNS记录管理、防火墙配置、DDoS防护、缓存、SSL设置、基础设施部署、访问分析数据以及管理零信任访问和安全策略。

未加密连接的风险

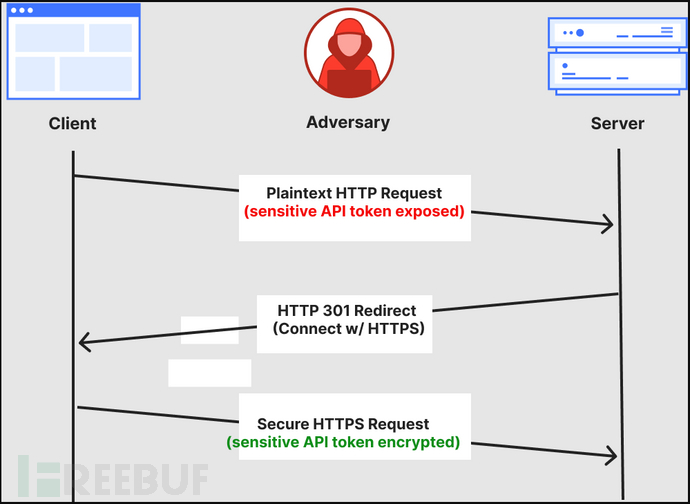

此前,Cloudflare系统允许通过HTTP(未加密)和HTTPS(加密)访问API,要么重定向HTTP请求,要么直接拒绝。然而,正如公司所解释的,即使是被拒绝的HTTP请求也可能在服务器响应之前泄露敏感数据,如API密钥或令牌。

被阻止请求中泄露的机密信息来源:Cloudflare

被阻止请求中泄露的机密信息来源:Cloudflare

这种情况在公共或共享Wi-Fi网络中更为危险,因为中间人攻击更容易实施。通过完全禁用HTTP端口访问API,Cloudflare在传输层阻止了明文连接,从一开始就强制使用HTTPS。

影响与后续措施

这一变更立即影响了所有使用HTTP访问Cloudflare API服务的用户。依赖该协议的脚本、机器人和工具将无法正常工作。同样,不支持HTTPS或未默认使用HTTPS的遗留系统、自动化客户端、物联网设备和低级客户端也会受到影响。

对于在Cloudflare上托管网站的客户,公司计划在今年年底前发布一个免费选项,以安全的方式禁用HTTP流量。Cloudflare的数据显示,通过其系统的互联网流量中,仍有约2.4%是通过不安全的HTTP协议传输的。如果考虑到自动化流量,HTTP的比例则跃升至近17%。

客户可以在仪表板的“Analytics & Logs > Traffic Served Over SSL”下跟踪HTTP与HTTPS流量,以评估这一变更对其环境的影响。

参考来源:

Cloudflare now blocks all unencrypted traffic to its API endpoints

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)