Next.js React 框架近日披露了一个严重的安全漏洞,攻击者可在特定条件下利用该漏洞绕过授权检查。该漏洞被标记为 CVE-2025-29927,其 CVSS 评分为 9.1(满分 10.0)。

漏洞详情

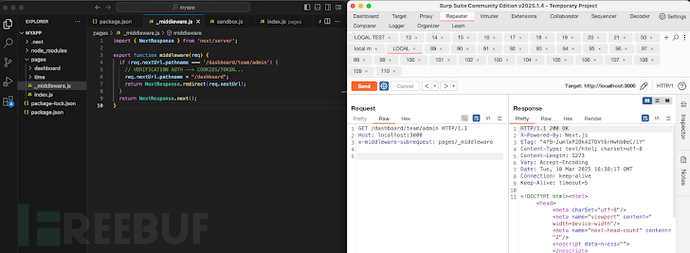

Next.js 在公告中表示:“Next.js 使用内部标头x-middleware-subrequest来防止递归请求触发无限循环。然而,攻击者可能通过跳过中间件的执行,使请求在到达路由之前绕过关键检查,例如授权 Cookie 验证。”

该漏洞已在版本 12.3.5、13.5.9、14.2.25 和 15.2.3 中修复。如果无法立即升级,建议用户阻止包含x-middleware-subrequest标头的外部用户请求访问 Next.js 应用程序。

技术分析与影响

发现并报告该漏洞的安全研究员 Rachid Allam(又名 zhero 和 cold-try)已公布了漏洞的更多技术细节,这进一步凸显了用户尽快应用修复补丁的紧迫性。

JFrog 公司指出:“该漏洞使攻击者能够轻松绕过 Next.js 中间件执行的授权检查,可能导致攻击者访问仅限管理员或其他高权限用户访问的敏感网页。”

此外,JFrog 还表示,任何依赖中间件进行用户授权且未实施额外授权检查的网站都可能受到 CVE-2025-29927 的影响,攻击者可能借此访问未经授权的资源(例如管理页面)。

参考来源:

Critical Next.js Vulnerability Allows Attackers to Bypass Middleware Authorization Checks

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)