研究人员警告:新型安卓恶意软件利用 .NET MAUI 模仿合法服务并逃避检测

McAfee 研究人员警告称,安卓恶意软件活动正在利用 .NET MAUI 框架逃避检测。这些威胁伪装成合法服务,窃取用户的敏感信息。

.NET MAUI(Multi-platform App UI,多平台应用 UI)是微软推出的一款跨平台框架,开发者可以使用 C# 语言构建原生移动和桌面应用程序。它允许开发者通过单一代码库创建可在安卓、iOS、Windows 和 macOS 上运行的应用程序,从而简化开发和维护工作。.NET MAUI 取代了 Xamarin.Forms,并提供了一个统一的 UI 框架,支持特定平台的集成。

恶意软件的技术特点

攻击者利用.NET MAUI 框架将恶意代码隐藏在 C#二进制文件(blob binaries)中,而非传统的 DEX 文件,从而逃避安全检测。 McAfee 研究人员详细分析了一款针对印度用户的虚假 IndusInd Bank 应用程序,该程序通过隐藏的.NET MAUI 恶意负载窃取个人和银行数据。

研究人员在报告中指出:“与典型的恶意应用程序不同,Java 或本地代码中没有明显的恶意代码痕迹。相反,恶意代码隐藏在 assemblies 目录中的 blob 文件中。”窃取的数据随后被发送到攻击者的命令与控制(C2)服务器。

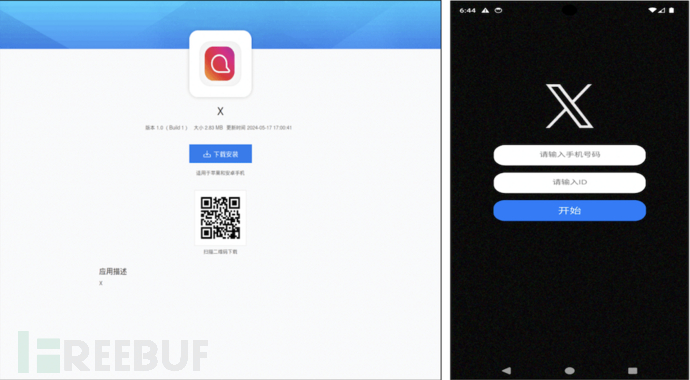

此外,研究人员还发现另一款针对中文用户的恶意软件,通过第三方应用商店传播,窃取联系人、短信和照片。该恶意软件采用多阶段动态加载技术,通过三个步骤加密并加载其恶意负载,进一步逃避检测。

恶意软件的攻击流程

该恶意软件通过以下三个阶段执行攻击:

- 第一阶段:应用程序的主活动(定义在 AndroidManifest.xml 中)解密一个经过 XOR 加密的文件并动态加载它。该文件作为下一阶段的加载器。

- 第二阶段:动态加载的文件解密另一个经过 AES 加密的文件并加载它。这一阶段仍未暴露核心恶意行为,仅作为另一层混淆。

- 第三阶段:解密的文件包含与.NET MAUI 框架相关的代码,加载后执行核心恶意负载。

当用户与应用程序交互(例如点击按钮)时,恶意软件会悄无声息地窃取数据并将其发送到 C2 服务器。

恶意软件的隐蔽手段

为了进一步隐藏其行为,该恶意软件还采取了以下措施:

- 在 AndroidManifest.xml 中申请过多权限,干扰分析。

- 使用加密的 Socket 通信隐藏窃取的数据。

- 伪装成多种应用程序,通过非官方平台广泛传播。

威胁趋势与防护建议

研究人员指出,攻击者越来越多地使用基于.NET MAUI 的恶意软件,通过隐藏代码、多阶段加载、加密和混淆等技术逃避检测。这些威胁可能长期未被发现,其日益增长的流行度表明它们正变得更加普遍。

为防范此类威胁,用户应采取以下措施:

- 避免从非官方来源下载应用程序。

- 安装并使用安全软件进行实时防护。

- 定期更新设备和应用程序,修复已知漏洞。

参考来源:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)