DarkCloud是一款2022年出现的复杂窃密木马,迅速成为同类威胁中最活跃的恶意软件之一。这款针对Windows系统的恶意软件经过多次迭代,已能窃取浏览器数据、FTP凭证、屏幕截图、键盘记录以及金融信息等敏感数据。

传播方式分析

攻击者主要通过钓鱼攻击传播DarkCloud,他们伪装成合法公司,将恶意文件伪装成付款收据或罚款通知。人力资源部门是主要攻击目标。其他传播途径还包括恶意广告、水坑攻击,以及与DbatLoader或ClipBanker等其他恶意软件捆绑传播。

安全研究员REXorVc0发现DarkCloud具备强大的多阶段感染能力,专门设计用于规避检测。

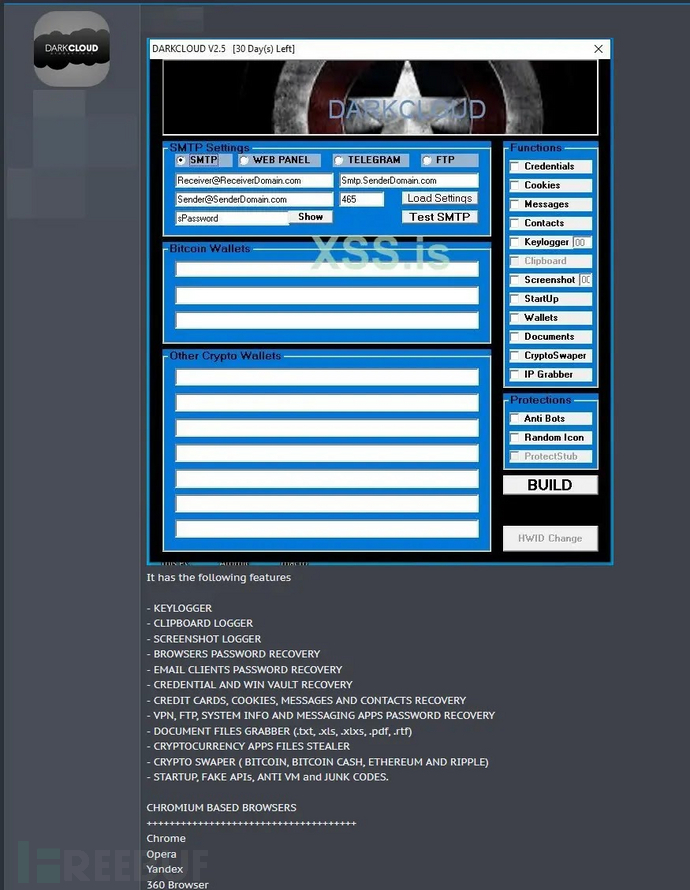

DarkCloud(来源:RexorVc0)

DarkCloud(来源:RexorVc0)

REXorVc0在技术分析中指出:"这款窃密木马的传播主要依靠钓鱼攻击,攻击者会冒充各类公司。"其危害已十分严重,大量组织成为受害者,攻击者通过Telegram渠道窃取浏览器数据、加密货币钱包和各类凭证。

感染机制详解

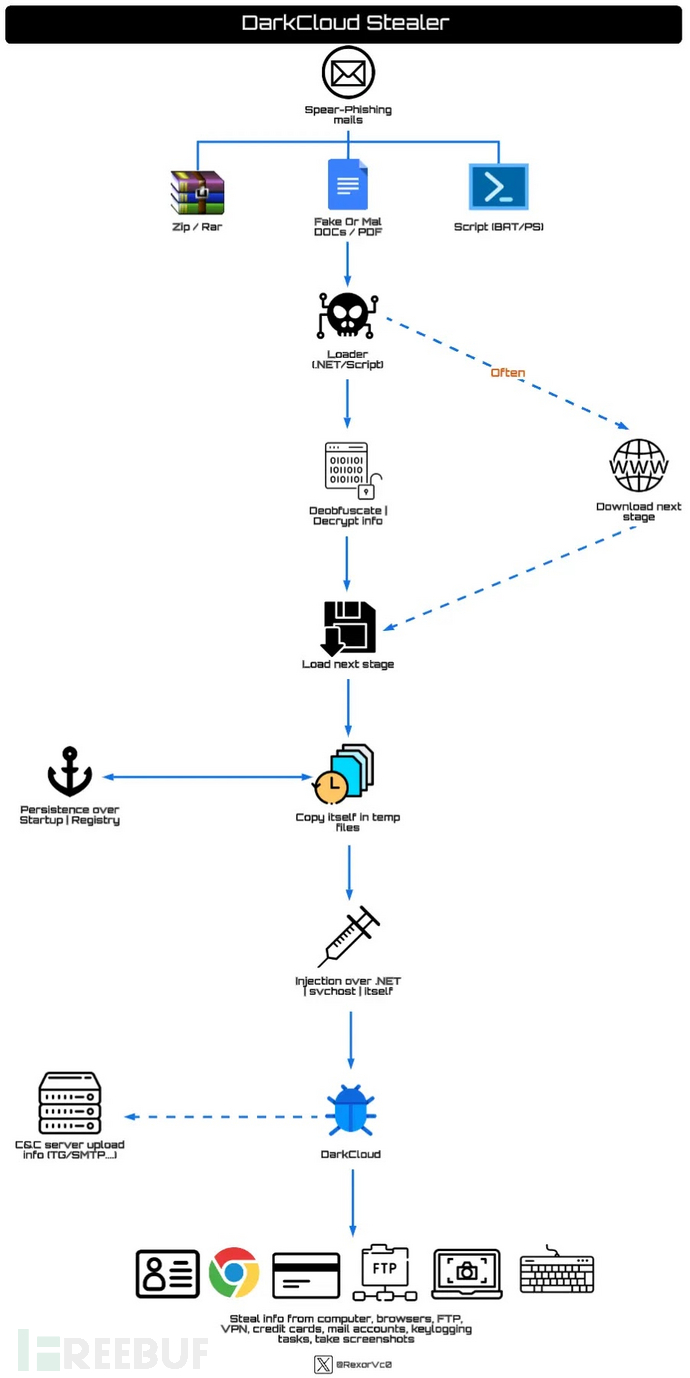

DarkCloud的感染链始于受害者访问恶意链接或下载受感染文件。

攻击链(来源:RexorVc0)

攻击链(来源:RexorVc0)

初始载荷通常以压缩文件或脚本形式传播,启动多阶段感染流程以绕过安全防护。加载程序会下载或解压下一阶段代码,常采用复杂的混淆技术。分析样本显示其使用Base64编码配合三重DES加密:

`rgbKey = bytes([0x39, 0x1C, 0x8A, 0x9E, 0x80, 0xC2, 0xF8, 0xDF]) rgbIV = bytes([0xA3, 0x4B, 0x1F, 0xEB, 0x28, 0xFE, 0x46, 0xEA])`

最终阶段会将窃密程序注入svchost.exe或MSBuild等合法Windows进程。这种技术使DarkCloud能够隐蔽运行,规避多数安全解决方案,同时通过Telegram机器人外泄从浏览器、密码管理器和邮件客户端窃取的敏感数据。

参考来源:

DarkCloud – An Advanced Stealer Malware Selling Via Telegram To Steal Data From Windows

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)