网络安全研究人员发现了一种名为"KongTuke"的新型复杂攻击链,该攻击通过入侵合法网站来针对毫无戒备的互联网用户。

Palo Alto Networks旗下Unit 42团队的研究员Bradley Duncan在报告中详细披露,该攻击利用恶意脚本和虚假验证码(CAPTCHA)页面劫持受害者剪贴板,并可能安装未知恶意软件。

该发现于2025年4月4日公布,Unit 42威胁情报团队在X平台发布了补充分析,强调了这一攻击活动的日益增长的威胁性。

攻击链分析

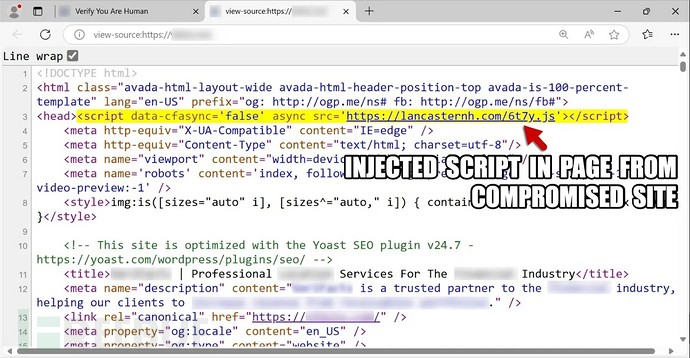

KongTuke攻击始于被注入合法但存在漏洞网站的恶意脚本。报告中引用的一个例子是hxxps://lancasternh[.]com/6t7y.js,该脚本会将用户重定向至hxxps://lancasternh[.]com/js.php的二级脚本。

该脚本会收集受害者设备的详细信息,包括IP地址、浏览器类型和来源数据,并以base64格式编码。

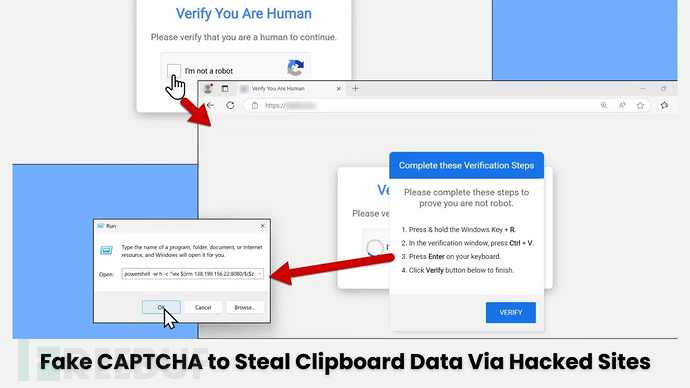

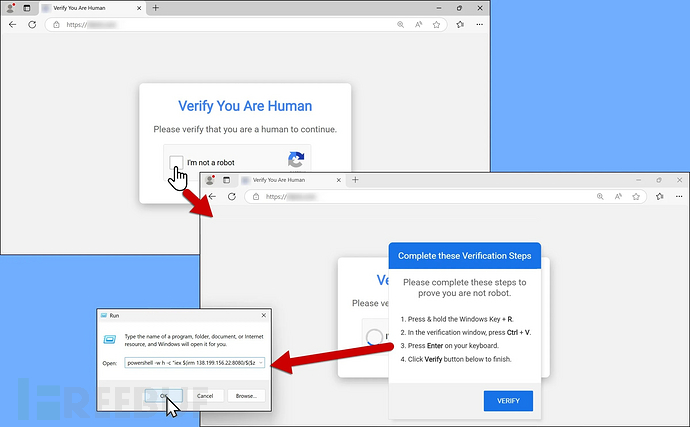

随后,用户会被引导至一个模仿验证码的"验证您是人类"的欺骗性页面,这种安全功能本用于区分人类和机器人。

然而,这个验证码只是个幌子。该页面并未验证身份,而是采用了一种称为"剪贴板劫持"或"粘贴劫持"的技术。它会暗中向受害者的剪贴板注入一个恶意的PowerShell脚本,并附上指示要求用户通过Windows运行窗口粘贴并执行该脚本。

网络流量与感染后活动

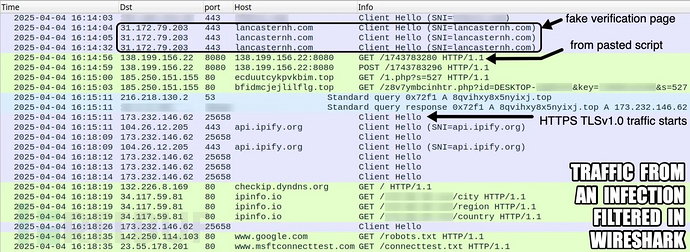

根据Unit 42的报告,脚本执行后会发起一系列网络请求。初始流量包括向同一IP地址发送GET和POST请求,随后会连接至ecduutcykpvkbim[.]top和bfidmcjejlilflg[.]top等域名。

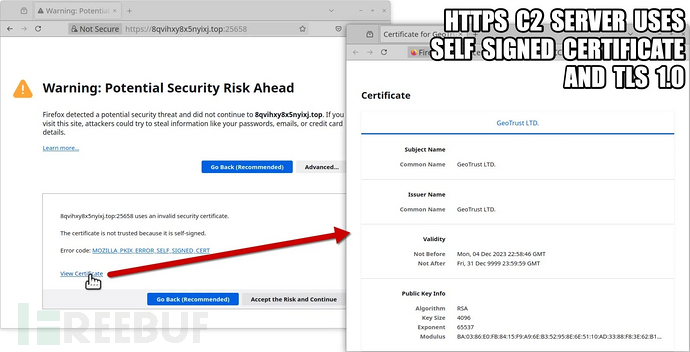

这些托管在185.250.151[.]155:80的域名似乎充当了进一步感染的跳板。感染后,被入侵系统会通过TLSv1.0 HTTPS流量与8qvihxy8x5nyixj[.]top建立命令与控制(C2)通信,连接地址为173.232.146[.]62:25658。

值得注意的是,被感染主机还会使用api.ipify[.]org和ipinfo[.]io等服务进行IP地址检查,收集城市、地区和国家等地理位置数据。虽然这一步骤本身并非恶意行为,但表明攻击者正在分析受害者特征以进行针对性利用。

熟悉而隐蔽的威胁

网络安全社区(包括Mastodon上的@monitorsg和ThreatFox)一直在追踪KongTuke攻击活动,并使用#KongTuke标签进行标记。

Duncan指出,感染后的流量模式与已知远程访问木马AsyncRAT的观测特征相似。然而,最终的恶意软件载荷仍未确定,研究人员尚未获得样本进行分析。这种不确定性凸显了威胁的演变本质以及应对挑战。

报告作者Bradley Duncan在分析中强调:"这一过程有时被称为'剪贴板劫持'或'粘贴劫持',诱骗用户在常规验证的幌子下执行有害代码。"利用被入侵的合法网站增加了信任层,使得这种攻击特别危险。

网络安全专家建议用户在遇到验证码提示时保持警惕,特别是那些要求手动执行脚本的情况。合法的验证码通常涉及简单的任务(如图片选择),而不会要求复制粘贴代码。用户还应保持系统更新,避免点击可疑链接,并使用强大的防病毒软件来检测和阻止此类威胁。

随着KongTuke攻击活动的持续演变,Unit 42等机构的研究人员正在努力识别最终恶意软件并破坏攻击基础设施。目前,保持警惕仍是防范这种利用日常网络交互信任的狡猾攻击的最佳防御措施。

参考来源:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)