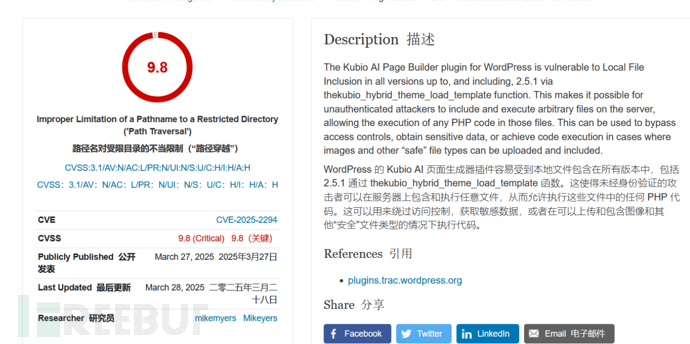

漏洞描述

漏洞分析

漏洞文件:wp-content/plugins/kubio/lib/integrations/third-party-themes/editor-hooks.php

- 触发条件:

攻击者在请求中添加参数__kubio-site-edit-iframe-preview=1,触发插件的「混合主题 iframe 预览模式」。 - 代码逻辑:

function kubio_is_hybdrid_theme_iframe_preview() { return Arr::has($_REQUEST, '__kubio-site-edit-iframe-preview'); }- 检查

$_REQUEST超全局变量中是否存在键__kubio-site-edit-iframe-preview。 - 返回布尔值(

true或false),表示该参数是否存在

看看has方法

public static function has($array, $keys) { $keys = (array) $keys; if (! $array || $keys === []) { return false; } foreach ($keys as $key) { $subKeyArray = $array; if (static::exists($array, $key)) { continue; } foreach (explode('.', $key) as $segment) { 4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)