免责声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不承担任何法律及连带责任。

一、查询本地主机信息

查看用户信息

获取主机上的用户信息

当前用户信息: whoami /user #查看当前用户信息 whoami /priv #查看当前用户权限 whoami /all #当前用户以及当前用户所在的用户组,所拥有的特权信息等。 quser #返回当前在线的用户信息登录的时间 query user || qwinsta #查看当前在线用户 主机用户信息 net user # 查看主机账号信息 net localgroup administrators # 本机管理员通常会含有域用户

查看网络信息

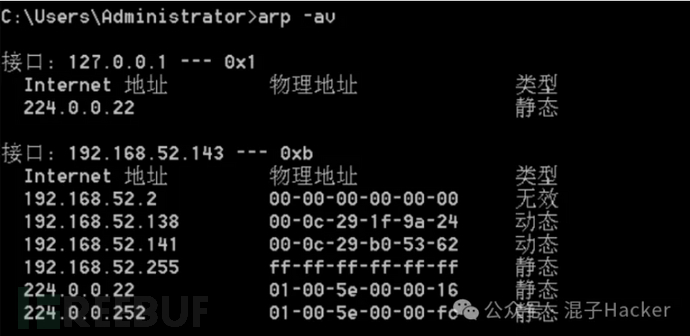

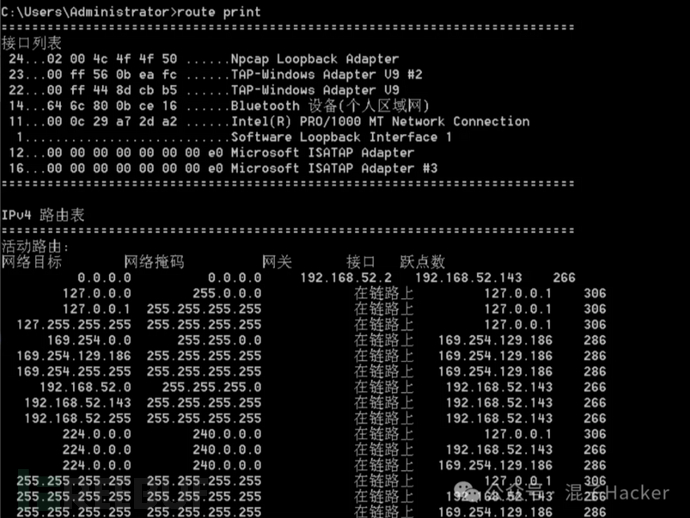

获取主当前主机的网段、网卡、路由映射、arp缓存,了解当前主机所在的网络环境和结构,内网有哪些网段,主机可以通向哪些网段

ipconfig # 查看主机的网卡和网络配置信息,如dns、IP、网关、网段等信息 # /all 显示所有配置信息例如显示相关的DNS服务器,如果有多个网卡,则显示所有控制器的IP地址,默认网关,子网掩码。 # /release 释放 IP 地址 可以指示特定的适配器(如果有多个网络适配器);随后的命令 /renew 然后在发布后分配一个新 IP # /renew 更新 IP 地址可以指明特定的适配器(如果有多个网络适配器) # /flushdns 清除 DNS 解析缓存推荐用于缓存内容已损坏并且可以解决问题、提高安全性和加快 Web 浏览速度。 # /displaydns 显示来自 DNS 解析缓存的内容 netstat #查看主机端口信息,可以简单的分析当前主机的常用软件如mysql、ssh、mssql等,也可以看到该主机的网络连接情况可以和哪些主机通信 # a:显示所有连接和监听端口 # b:显示创建每个连接或监听端口的可执行组件,需要管理员权限 # o:显示与每个连接相关的所属进程 ID # n:以数字形式显示地址和端口号 # p:指定查询的协议TCP 、UDP 、TCPv6 或 UDPv6等 # r:显示路由表 arp # 查看主机的静态MAC映射关系,可以获取内网的网段和主机信息 # a、g:查看arp缓存中的所有信息 # d:删除 inet_addr 指定的主机。inet_addr 可以是通配符 *,以删除所有主机。 # s:添加mac和IP映射到ARP缓存表中 # v:在详细模式下显示当前 ARP 项 route # 获取当前主机的路由表、可以和哪些主机进行通信流量流向情况等 # 查看主机路由

查看主机信息

查询主机上的软件和系统信息,了解当前主机的安全级别、是否存在杀软、补丁情况,可以为提权做准备

hostname # 打印当前主机的名称 wmic OS get Caption,CSDVersion,OSArchitecture,Version # 查看主机系统信息 tasklist # 查看主机进程信息,可以通过进程信息知道当前主机安装了哪些软件,有哪些杀软以便进行免杀 # svc 列出每个进程的所有服务信息,而不截断。 当 /fo 参数设置为 table 时有效。 # /fo {table | list | csv} 指定要用于输出的格式。 有效值为 table、list 或 csv。 输出的默认格式为 table。 # /fi <filter> 指定要包含在查询中或从查询中排除的进程类型。 可以使用多个筛选器或使用通配符 (\) 指定所有任务或映像名称。 本文的“筛选器名称、运算符和值”部分列出了有效的筛选器。 systeminfo # 查看主机详细信息,可以获取主机的操作系统、补丁安装等信息,通过这些信息可以查看主机存在哪些未打补丁信息 # /fo {table | list | csv} 指定要用于输出的格式

可以将tasklist的信息放到下面连接查看进程信息,查看有哪些杀软等

https://forum.ywhack.com/bountytips.php?process

systeminfo查询的信息较多,有的时候会导致shell卡死,可以尝试将其写入到文件中,然后通过读取文件来读取信息

可以将systeminfo的内容粘贴到http://bypass.tidesec.com/exp/网站查看补丁信息和具有哪些漏洞,也可以放到https://i.hacking8.com/tiquan/但是这个网站最近好像域名到期了无法访问

二、域内信息收集

判断是否存在域环境

ipconfig查看dns服务器

systeminfo查看域

wmic命令查询

net config workstation 注册表查看

注册表查看

reg query HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters注册表查看

net view /domain查看内网域

定位域控

net group "domain controllers" /domain查看所有域控

net time /domain从域中同步时间

nslookup -type=SRV _ldap._tcpSRV 记录查询

查询域内主机

net view查看同一域内主机列表

net view /domain:XYZ查看XYZ域内的机器列表

net group "domain computers" /domain 查看所有的域控主机

net group "domain computers" /domain 查看所有的域控主机

查询域内用户

net group "Domain Users" /domain查询域内的用户名称

net user /domain查看域内所有用户

net group "Domain Admins" /domain查询域管理员

三、主机敏感凭据收集

常见软件凭据获取,详细请见文章:

https://mp.weixin.qq.com/s/SDu4rw35-Atu5fiaNhwqrA

WIFI

for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear

ToDesk

安装目录下的config.ini clientId为设备ID AuthMode为认证模式 0为仅使用临时密码 1为仅使用安全密码 2为都可以使用 tempAuthPassEx为加密后的临时密码 authPassEx为加密后的安全密码 我们只需本地安装一个最新版本ToDesk,退出ToDesk,然后复制配置文件config.ini中的tempAuthPassEx或authPassEx字段到本地进行替换,最后重新运行ToDesk即可查看密码

VNC

UltraVNC 默认配置路径: c:\Program Files\uvnc bvba\UltraVNC\ultravnc.ini 解密工具:https://github.com/jeroennijhof/vncpwd

XShell

下载SharpXDecrypt 下载地址https://github.com/JDArmy/SharpXDecrypt

敏感文件收集

1.指定目录下搜集各类敏感文件 dir /a /s /b d:\"*.txt" dir /a /s /b d:\"*.xml" dir /a /s /b d:\"*.mdb" dir /a /s /b d:\"*.sql" dir /a /s /b d:\"*.mdf" dir /a /s /b d:\"*.eml" dir /a /s /b d:\"*.pst" dir /a /s /b d:\"*conf*" dir /a /s /b d:\"*bak*" dir /a /s /b d:\"*pwd*" dir /a /s /b d:\"*pass*" dir /a /s /b d:\"*login*" dir /a /s /b d:\"*user*" 2.指定目录下的文件中搜集各种账号密码 findstr /si pass *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak findstr /si userpwd *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak findstr /si pwd *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak findstr /si login *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak findstr /si user *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak find /etc/ -name passwd -exec grep "root" {} \; > /tmp/test.txt find /etc/ -name passwd -exec grep -H "root" {} \; 文章来源:微信公众号:混子Hacker

原文链接:https://mp.weixin.qq.com/s/2f4ugahfoIuE6JPd-zfgLA?token=1621282770&lang=zh_CN

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)